前言:

这几天快考试了,写这篇文章就当作渗透复习了

HTTP 是一种明文传输协议,意味着在网络中传输的数据可以被监听和分析。相比之下,HTTPS 则是使用 TLS/SSL 进行加密,能有效防止数据被窃取。本篇文章将通过搭建一个 HTTP 登录页面,并使用 Wireshark 抓包,分析如何获取未加密的明文密码

步骤

搭建 HTTP登陆环境

使用 Wireshark 抓取明文密码

建议措施

准备工作

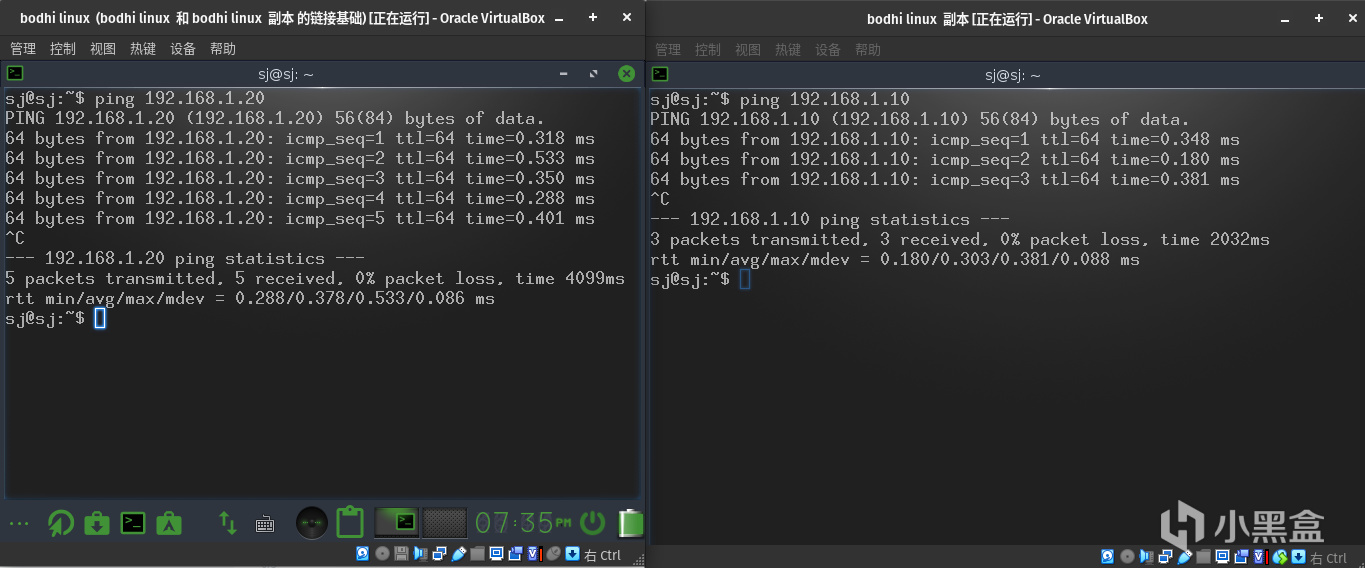

一台虚拟机用来安装wireshark,我采用的是Bodhi Linux

另一台同样的虚拟机,用于部署HTTP本地网页

两台虚拟机网络模式桥连,网络ip为192.168.1.10和192.168.1.20

当然,你也可以选择全部安装到物理机上,但为了区分,建议在虚拟机上面实践

搭建 HTTP登陆环境

首先在虚拟机搭建一个HTTP,我这里用flask来演示

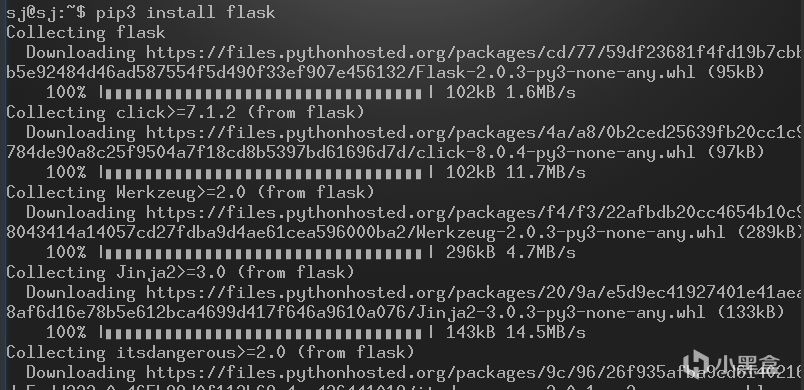

安装flask

sudo apt install python3-pip

pip install flask

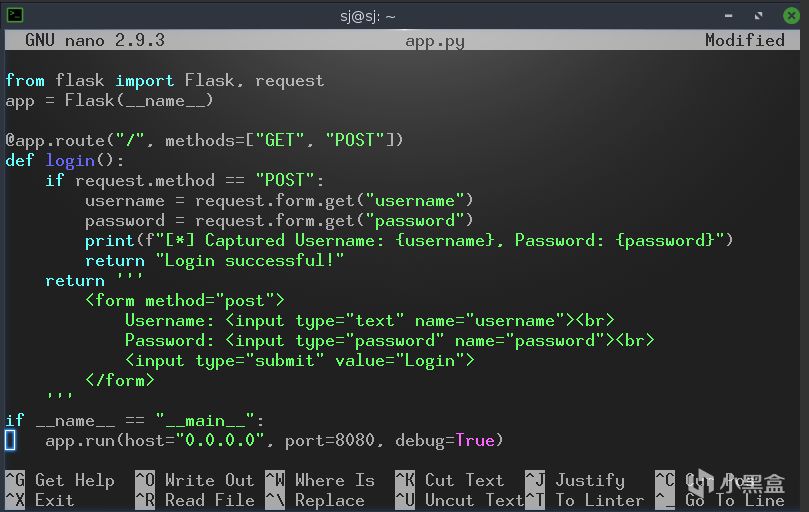

创建名为app的py文件,代码为

没有特定账号和密码,意味着不管输入什么都是成功登入

运行py文件

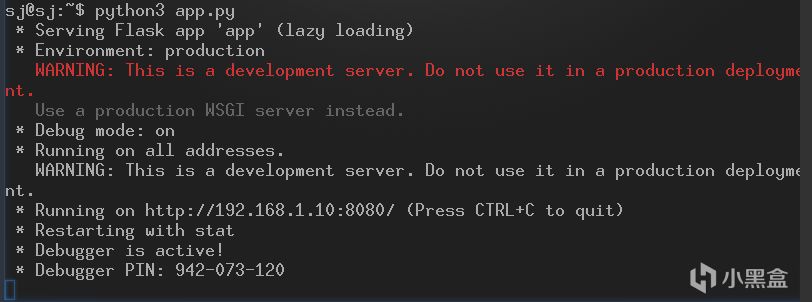

python3 app.py

显示运行成功,可以通过局域网设备访问

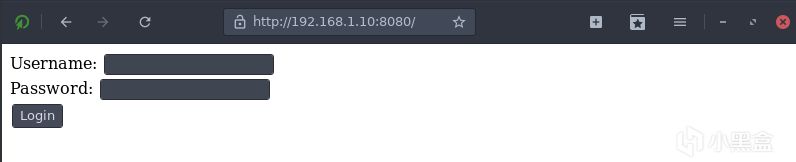

测试网页

虚拟机局域网设备访问

使用 Wireshark 抓取明文密码

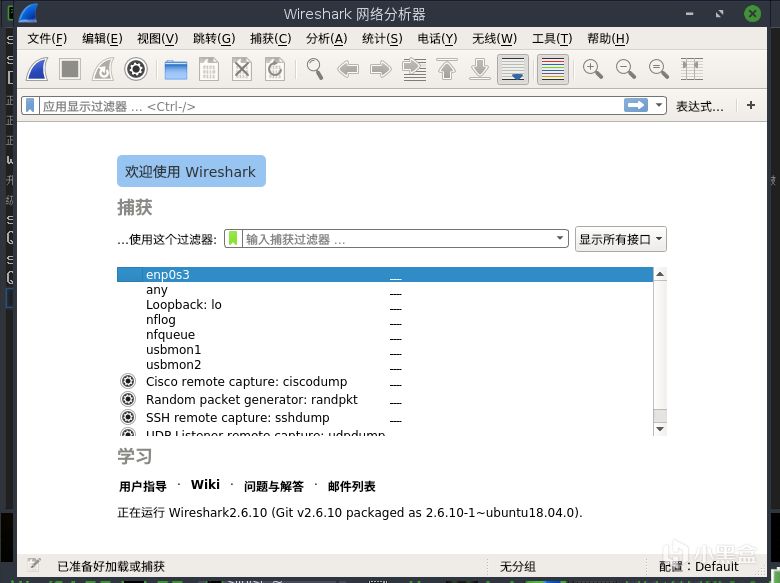

简单介绍一下Wireshark,Wireshark 是一款 开源的网络协议分析工具,用于 抓取、分析和检查网络数据包。它可以帮助用户查看网络流量、排查问题、分析攻击行为,以及用于学习网络协议。

因为HTTP 是明文传输,传输的资料都是公开的,在Wireshark运行时,如果用户输入了该网页的账号密码,Wireshark都是可以捕获到,直接读取用户名和密码,这就是常说的 “抓包”

安装Wireshark

在另一台虚拟机安装为Wireshark来开始渗透

sudo apt install wireshark

运行Wiresahrk

sudo wiresahrk

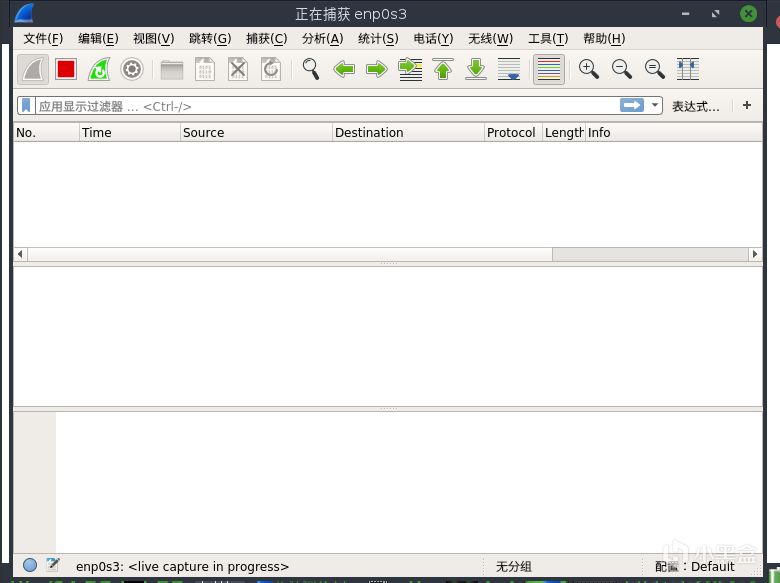

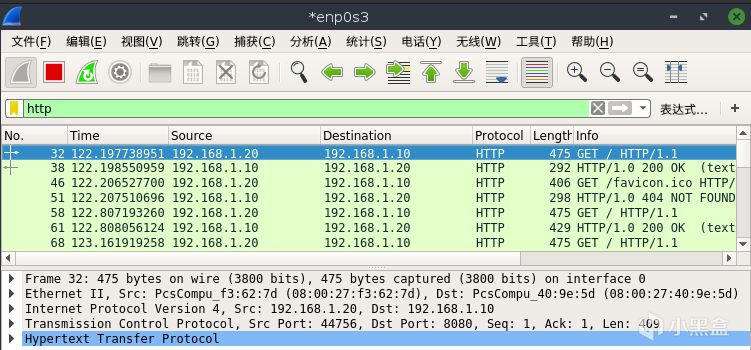

点击网线名进入抓取数据包(虚拟机一般都是这种网线,可以输入ip route 确认)

后台挂着他继续运行,然后重新进入到flask网页

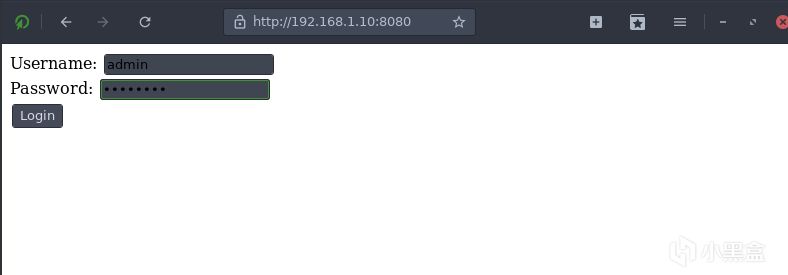

随便输入账号和密码,为了演示,账号admin和密码password

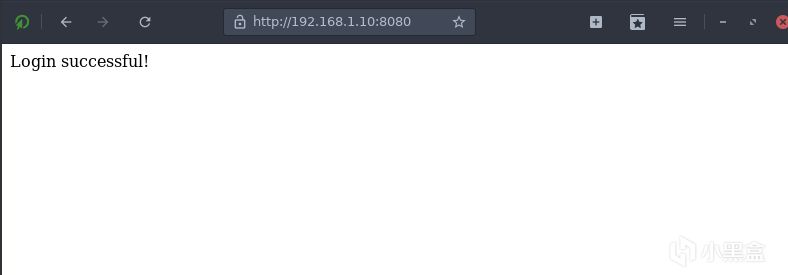

输入后Login,显示Successful,证明成功登陆(虽然没设置密码和账号)

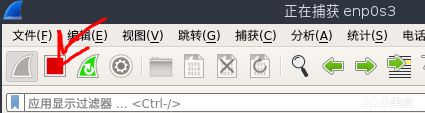

打开Wireshark,能看到Wireshark捕获到了很多数据包,从开始点击网络到刚才输入账号密码之后一直在抓取,点击左上角红色方块停止捕获

搜寻带有明文数据的数据包

在应用显示过滤器,输入http过滤

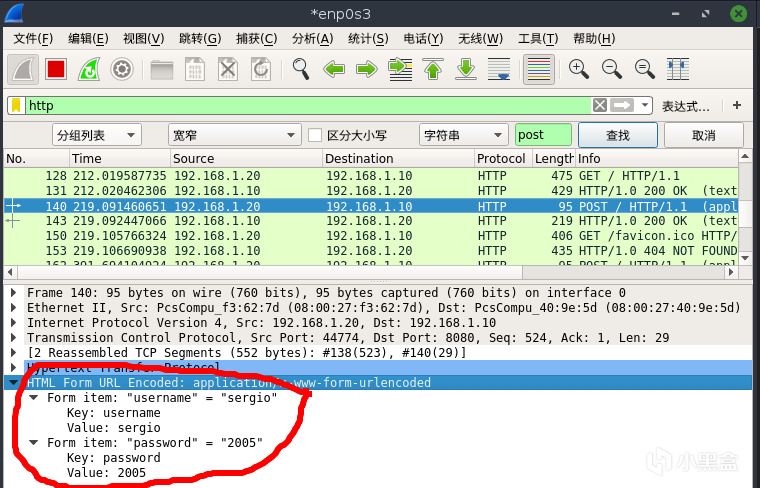

再次过滤,点击放大镜,然后在点击显示过滤器切换到字符串输入post

找到带有 “HTML Form URL Encoded : application/x-www-form”的数据包,展开就显示到我们刚才在flask输入的账号和密码了

建议措施

一般来说在家里就没必要担心进入http网页会不会抓取数据,毕竟黑客也不会闲着没事攻击一个“普通人”,实在担心就尽量多避免少进入http的网页

在公共场所连接免费wifi时留点心眼,用SSH 隧道代理(本地端口转发)或者自建的家里“网络”防止流量被嗅探

提高你自己的安全意识

更多游戏资讯请关注:电玩帮游戏资讯专区

电玩帮图文攻略 www.vgover.com