說出來你可能不信,無密碼登錄賬號,有時候真的比密碼登錄安全。

每年都會有人細數微信的罪狀,其中一條必被提及的就是 PC 端永遠只能掃碼登錄,對比其他軟件賬號可以用密碼登錄並不方便。

但是最近有一幫人幹了一件賊賽博的事兒,讓感覺我們可能錯怪微信了。

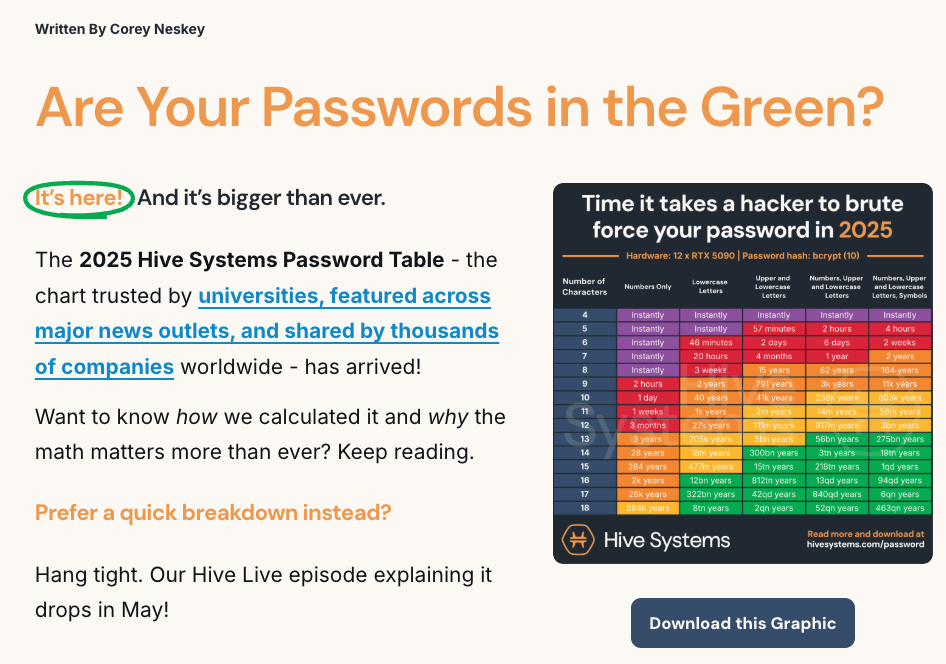

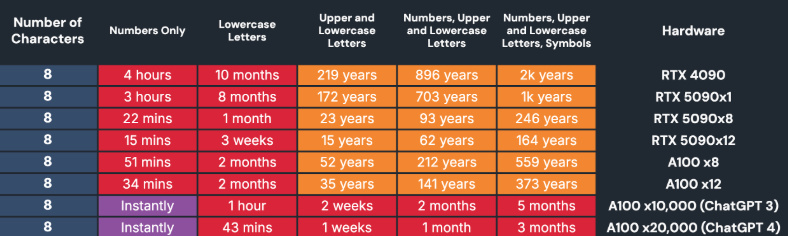

網絡安全公司 Hive Systems 近日發佈了其 2025 年密碼錶,年表顯示,如果黑客擁有一張前段時間剛發佈的 RTX 5090 的話,他們破解一個8位純數字的密碼只需要 3個小時。

也就是說,如果你還在使用8位純數字當密碼的話,理論上黑客只要花不到 20w 人民幣就可以在15分鐘內拿下你的賬號。

但是表格裏的另一個趨勢,還是引起了託尼的擔憂 —— 同樣是8位純數字的密碼,用4090 破解還需要 4 個小時,而用 5090 的話就能快一個小時?

我也順帶去查了下去年 Hive Systems 發佈的年表,發現這些年來,用顯卡破解密碼的速度,可以說越來越快了。

在驚訝老黃這卡算力恐怖如斯的同時,託尼也忍不住在想 ——

你說現在的顯卡啊、處理器啊,一個個算力都這麼猛了,是不是我們的賬號密碼是不是越來越不安全了?

像微信這樣跟我們的錢袋子息息相關的軟件,是不是出於這樣的考量,所以才這麼執着於用掃碼登錄呢?

惠特菲爾德・迪菲(Whitfield Diffie)和馬丁・赫爾曼(Martin Hellman)

不過回到 Hive Systems 這個實驗本身,我們可能還要了解一下,所謂的用顯卡暴力破解賬號密碼,到底是怎麼一個過程。

其實 Hive Systems ,已經在他們的官網上講的非常清楚了。

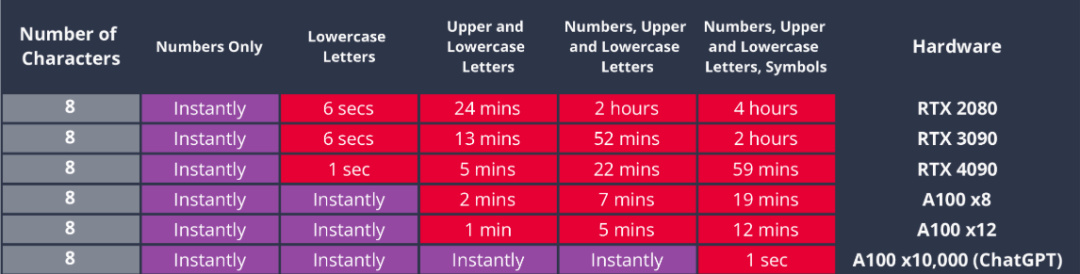

首先各大平臺拿到我們的密碼之後,並不會以明文的形式存在服務器裏。

也就是說平臺保存的密碼不是密碼本身,而是密碼對應的是以哈希值,這樣做主要是防止有黑客攻破了服務器的安全防線之後,直接就能拿到用戶的賬號密碼。

圖片來源:天翼雲-《實現數據列的加解密》

而且哈希值是不可逆的,因爲用不同哈希值計算軟件得到的哈希值也有可能不一樣,所以即使黑客真的攻破了服務器,拿到了哈希值,也沒法直接知道密碼。除非黑客能同時破解哈希值的加密算法。

圖片來源:天翼雲-《實現數據列的加解密》

所以,黑客想要進一步的話,也沒有更好的法子,只能嘗試去列出你鍵盤上所有字符的組合,然後對它們進行哈希運算,直到找到跟服務器偷來的哈希值一樣的組合。

這個組合很有可能就是正確的密碼,黑客這時候纔會拿着試出來的這個密碼到登陸界面去嘗試登錄你的賬號。

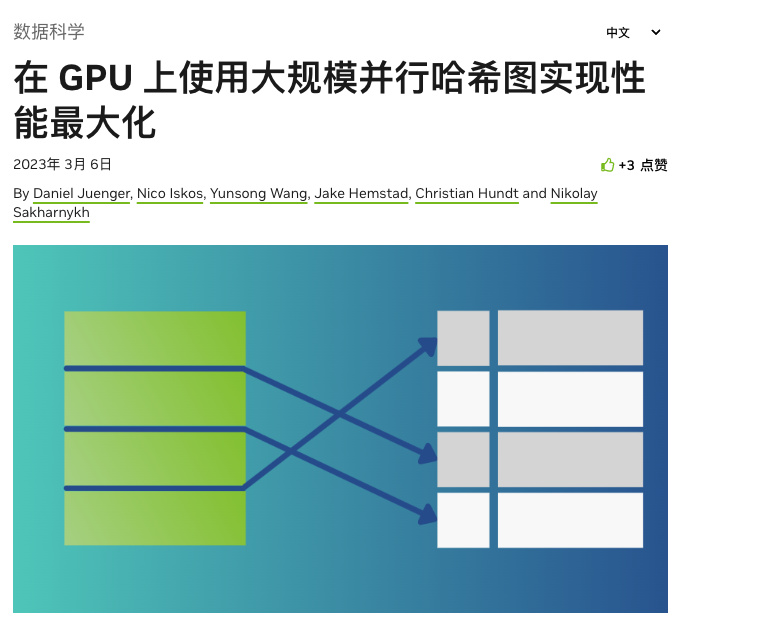

而顯卡在整個過程中發揮的作用,更多的還是加快不同字母和數字組合的哈希值計算,讓黑客能夠儘快得出哈希值跟正確密碼匹配的字符組合。

畢竟我們都知道,顯卡幹別的不行,最擅長的就是進行並行計算,一次性計算多個組合可以說是手拿把掐。

來源:NVIDIA-《在 GPU 上使用大規模並行哈希圖實現性能最大化》

聰明的差友們應該就要問了,既然是這樣,我多整幾個字符組合,既有大寫又有小寫還帶個標點符號不就得了,這樣黑客就得多試幾個組合。

當然啦,光靠這樣的方式也還是不夠的,因爲理論上,即使加了更多的字母和符號密碼,本質上都只是一堆字符組合,依舊能被暴力算出來,只是時間和算力的問題而已。

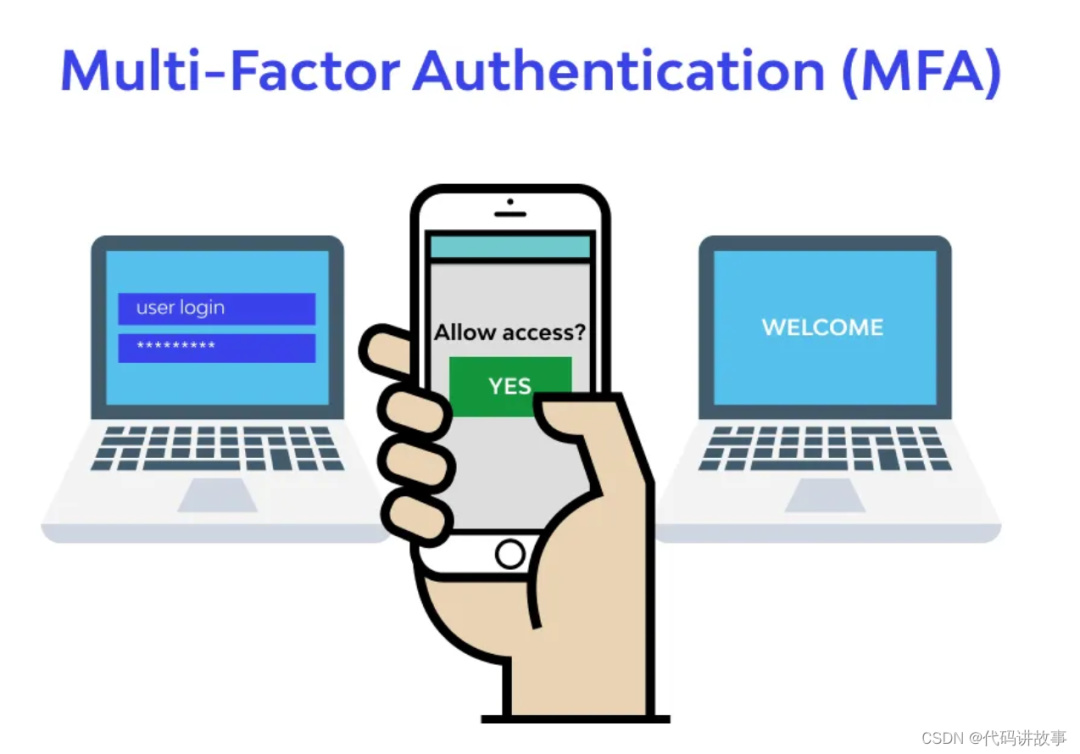

所以各大平臺,無一例外都在密碼的基礎上,引入了額外的安驗證機制,業內統稱爲多因素認證(MFA)。

圖片來源:代碼講故事 - 《項目實戰詳細講解帶有條件響應的 SQL 盲注、MFA繞過技術、MFA繞過技術、2FA繞過和技巧、CSRF繞過、如何尋找NFT市場中的XSS漏洞》

顧名思義,多因素認證的意思,就是在賬號密碼的基礎上,引入別的認證機制實現登錄,大家比較熟悉的指紋識別登錄和麪部登錄,還有掃碼驗證這些都屬於多因素認證。

短信驗證碼的技術原理大家應該比我還清楚了,實際上就是服務器給用戶發一個臨時性的密鑰,等用戶輸入之後再拿來跟剛剛發出去的對比,對上了就說明 “ 他是對的人 ”。

圖片來源:bboyzqh-《簡析發送手機驗證碼原理》

我們開頭提的掃碼實現思路也有相似之處,細究起來,實際上是將用戶的手機賬號當成了開鎖鑰匙,默認用戶能夠進入手機拿到驗證碼,能夠掃碼,就說明用戶已經通過了PIN、指紋或面部識別驗證,基本就可以確保是在機主本人操作。

圖片來源:成都有範-《蘋果測試帶有屏幕指紋傳感器的iPhone,或與面部識別共存》

不管是哪一種多因素認證方式,他們的核心邏輯都大差不差,那就是給賬號再上一道鎖,讓用戶在登錄時除了輸密碼這種 “ 知道的東西 ” 之外,還得再驗證 “ 擁有的東西 ” 。

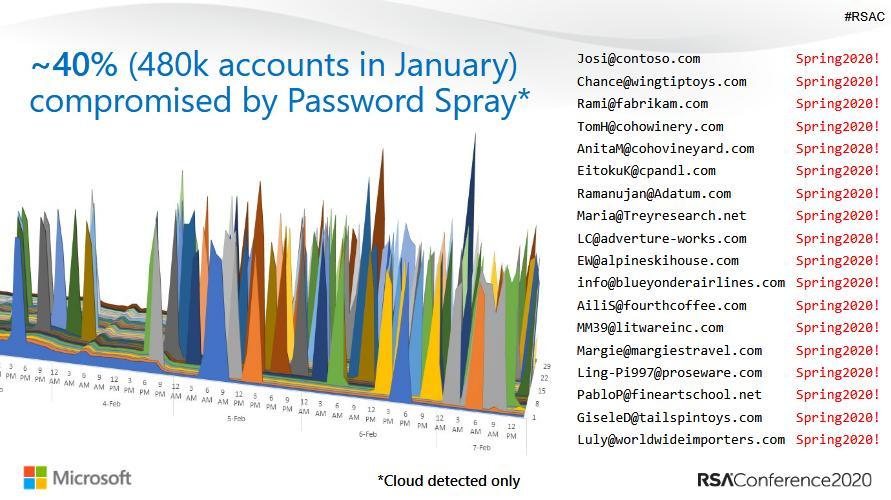

早在2020年,微軟的工程師RSA安全會議上提到過,多因素認證可以抵擋掉絕大多數的自動化賬戶攻擊,他們每個月追蹤的被攻擊賬戶中,99.9% 都沒有使用多因素身份驗證。

圖片來源:站長之家-《微軟:99.9%的被黑賬戶沒有使用多因素身份認證》

不用四捨五入都可以說是被攻擊全因爲用戶依舊執着只用密碼認證,沒用多因素認證。

一家名叫 JumpCloud 的公司,在它的《2024年IT趨勢報告》聲稱,83%的組織對某些IT資源採用基於密碼的身份驗證方式的同時,還要求使用多因素身份驗證,另外超過三分之二(66%)的組織要求使用生物識別技術。

來源:jumpcloud- < 2025 Multi-Factor Authentication (MFA) Statistics & Trends to Know >

然而這並不代表着,多因素驗證就是牢不可破的。

一個叫 Beyond Identity 的網站就列舉了十大繞過多因素身份驗證的經典案例,衆多多因素認證方案翻車的平臺裏,不乏有微軟、Uber 這樣的全球性大平臺。

但不管怎麼說,多因素認證都是是要比純密碼認證更加安全的。

所以以後登錄賬號,不管是啥平臺,建議大家能掃碼就掃碼,能指紋就指紋,總之別再盲目相信純密碼的安全性啦。

畢竟那麼多賬號,誰記得住哪個賬號的密碼是哪個(狗頭)

撰文: 施昂

編輯: 面線&米羅

美編: 煥妍

圖片、資料來源:

Corey Neskey - < Are Your Passwords in the Green? >

站長之家- 《微軟:99.9%的被黑賬戶沒有使用多因素身份認證》

The Top 10 MFA Bypass Hacks 十大多因素身份驗證繞過技巧

成都有範-《蘋果測試帶有屏幕指紋傳感器的iPhone,或與面部識別共存》

代碼講故事 - 《項目實戰詳細講解帶有條件響應的 SQL 盲注、MFA繞過技術、MFA繞過技術、2FA繞過和技巧、CSRF繞過、如何尋找NFT市場中的XSS漏洞》

jumpcloud- < 2025 Multi-Factor Authentication (MFA) Statistics & Trends to Know >

NVIDIA-《在 GPU 上使用大規模並行哈希圖實現性能最大化》

天翼雲-《實現數據列的加解密》

Corey Neskey- <Are Your Passwords in the Green in 2024? >

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com