我们知道现代的杀毒软件都会受到系统的保护(PPL),所以哪怕木马获得system权限,想关闭杀毒软件依然困难。

但就在昨天,安全研究员Two Seven One Three公开了阻止杀毒软件的一种新方法,并且给出了成品工具EDRStartupHinder。

安全研究员在Windows 11 25H2的Windows Defender、几款商业杀毒软件测试都获得了成功。

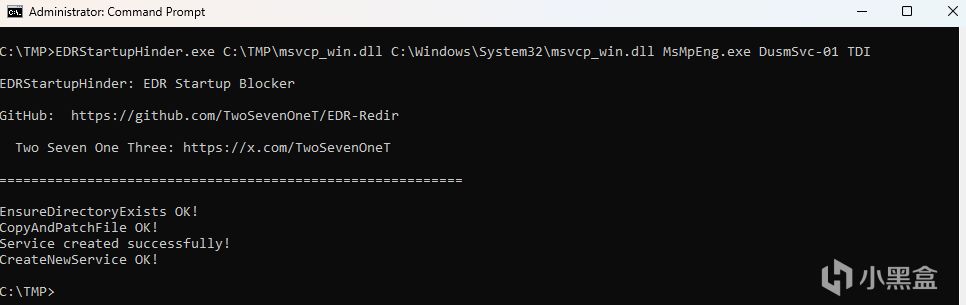

使用EDRStartupHinder阻止Windows Defender启动的命令

安全研究员发现“所有Windows进程,包括受系统PPL保护的杀毒引擎,在启动时都必须从System32目录加载dll。而这些dll一旦被替换为“签名无效但结构合法”的伪造版本,受PPL保护的进程反而会因安全策略拒绝加载,从而主动终止自身。”

Two Seven One Three的方法巧妙地避开了这一防线——不攻击正在运行的杀毒进程,而是让它在开机时无法启动。

所以攻击方法变成这样:

1、找到杀毒软件依赖且先于杀毒软件加载的dll

2、伪造一个同名dll

3、部署一个高优先的Windows服务,当系统在开机启动杀毒软件时,把依赖的dll重定向为伪造的dll,但是因为该dll没有有效签名,导致系统拒绝加载,从而使得杀毒软件核心无法启动

注意:

Two Seven One Three的方法不是简单地把dll进行重定向,而是通过Windows Bind Filter机制(该机制允许在特定进程尝试打开某个文件时,动态将其路径重定向到另一个位置)。

因此,除了目标杀毒软件,对其他依赖该dll的程序没有任何影响。这就是此种攻击手段的高明之处——在达成攻击目的的同时,系统并未受到破坏。

参考资料(#替换为.):

EDRStartupHinder

github#com/TwoSevenOneT/EDRStartupHinder

EDRStartupHinder: EDR Startup Process Blocker

zerosalarium#com/2026/01/edrstartuphinder-edr-startup-process-blocker.html

更多游戏资讯请关注:电玩帮游戏资讯专区

电玩帮图文攻略 www.vgover.com

![[ADV/纯拔]被关进不OO就出不去的房间了!什么叫还有第二关?](https://imgheybox1.max-c.com/web/bbs/2026/03/02/a3c7c8e90de0cdc602d3bec87163533a.png?imageMogr2/auto-orient/ignore-error/1/format/jpg/thumbnail/398x679%3E)