就在昨天(2號),安全客發佈的《明修棧道,暗度陳倉:TA584組織投放“傲嬌殭屍程序”並利用隱形註冊表項實施攻擊》一文,提到了一種極具迷惑性的自啓隱藏技術。

這種技術在無防護的系統中,幾乎能完美“隱身”,讓常規排查手段束手無策。

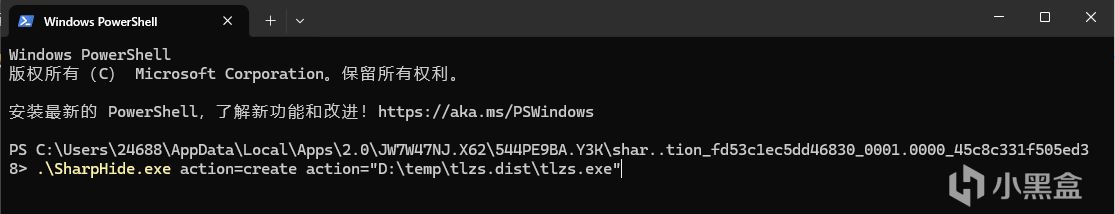

出於好奇我就去復現了下,通過編譯開源項目SharpHide,將指定程序(如tlzs.exe)植入系統自啓機制。在註銷、重啓後,程序均能如期運行。然而,當我們試圖在常規自啓管理工具中尋找其蹤跡時,卻發現了一片“真空”

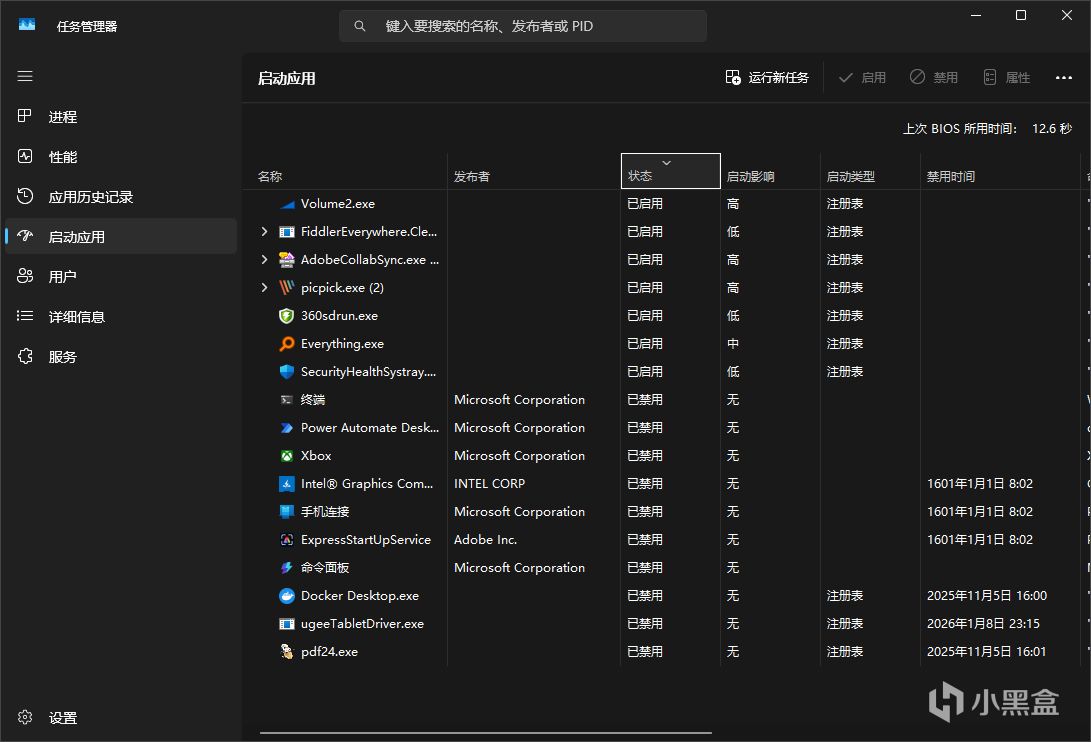

任務管理器-自啓管理:無蹤跡

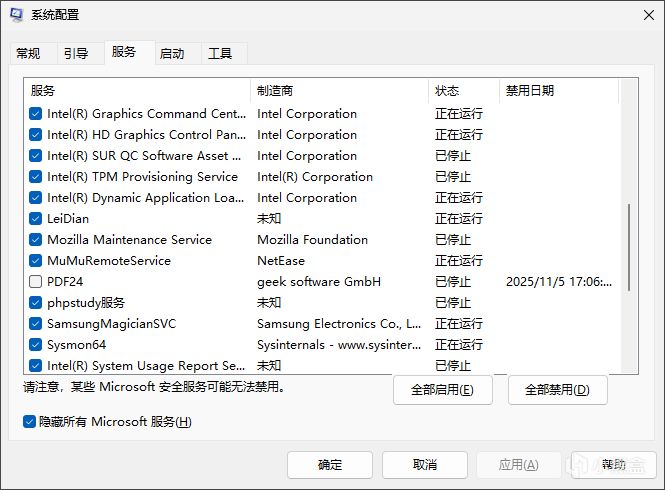

系統配置msconfig:無蹤跡

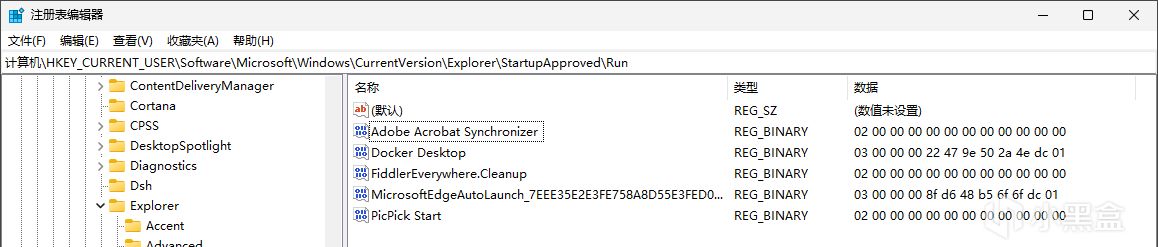

註冊表編輯器:無蹤跡

連神器 autoruns 裏都沒能識別到該啓動項

這種“隱身術”的核心在於利用底層(內核)接口與上層接口的差異。

具體而言,SharpHide利用NtSetValueKey等底層接口,在註冊表項中寫入特殊的終止符。

而絕大多數上層管理工具(包括任務管理器、Autoruns等)在讀取註冊表時,一旦遇到終止符便會判定字符串結束並跳過,從而導致該啓動項在這些工具中“隱形”。

值得注意的是,這項技術很早就存在了。文中所用到的 SharpHide 就是 Outflank B.V. 七年前便已開源的工具。

另外,測試了兩款主流安全軟件,一款未能檢出該隱蔽啓動項,另一款則成功捕獲。

這表明,即便是公開很久的技術,也不能掉以輕心認爲殺毒軟件就一定防得住。

參考資料(#替換爲.)

TA584組織投放“傲嬌殭屍程序”並利用隱形註冊表項實施攻擊

anquanke#com/post/id/314678

Hidden in Plain Sight: TA584 Deploys “Tsundere Bot” & Invisible Registry Keys

securityonline#info/hidden-in-plain-sight-ta584-deploys-tsundere-bot-invisible-registry-keys/

SharpHide

github#com/outflanknl/SharpHide

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com