近幾天飛牛NAS漏洞鬧的沸沸揚揚,甚至我加的各種5G-CPE討論羣都在談這個事兒。大概看了眼:

飛牛 fnOS 近期爆發路徑穿越 + 命令注入複合型 0day 漏洞,可繞過 HTTPS / 強密碼 / 防火牆等常規防護,直接讀取 NAS 全部文件並執行惡意命令。官方已推出1.1.18 緊急修復版,但早期修復不徹底,仍有變種攻擊風險。所有暴露公網(含官方穿透 FN Connect)的設備立即斷網並升級,並全面排查是否被植入惡意程序。

今天15:44,寫本篇文章途中收到了飛牛的系統更新通知。

不過筆者作爲威聯通NAS用戶,對其它品牌較少關注~但是最近正好有朋友留言需要雷池WAF,咱們也順道乘個熱度,來一篇雷池 WAF-LTS版的本部署流程,套上一層WAF應對這類風險輕輕鬆鬆。

威聯通NAS用戶也可以通過官方的QuFirewall 防火牆等應用建立規則,這軟件好用,但是略有門檻。也可通過QV*N建立加密隧道訪問設備,方法多種多樣,大家自行選擇。

筆者平時其實連防火牆規則都懶得設置,修改NAS默認端口、做好反代、修改SSH端口(隨用隨開)、不到處暴露IP和端口,至今還沒碰到過問題~

話不多說,進入正題。

關於雷池WAF

摘自項目頁面。更多內容大家百度下關鍵詞進官網查看,各種內容已經十分詳細。

SafeLine,中文名 "雷池",是一款簡單好用, 效果突出的 Web 應用防火牆(WAF),可以保護 Web 服務不受黑客攻擊。

雷池通過過濾和監控 Web 應用與互聯網之間的 HTTP 流量來保護 Web 服務。可以保護 Web 服務免受 SQL 注入、XSS、 代碼注入、命令注入、CRLF 注入、ldap 注入、xpath 注入、RCE、XXE、SSRF、路徑遍歷、後門、暴力破解、CC、爬蟲 等攻擊。

工作原理

雷池通過阻斷流向 Web 服務的惡意 HTTP 流量來保護 Web 服務。雷池作爲反代接入網絡,通過在 Web 服務前部署雷池,可在 Web 服務和互聯網之間設置一道屏障。

部署流程

以威聯通NAS爲例,通過Docker Compose的方式進行部署。

我去GitHub看了看部署的yaml文檔,內容實在過多,還是採取了部分官方流程。

準備工作

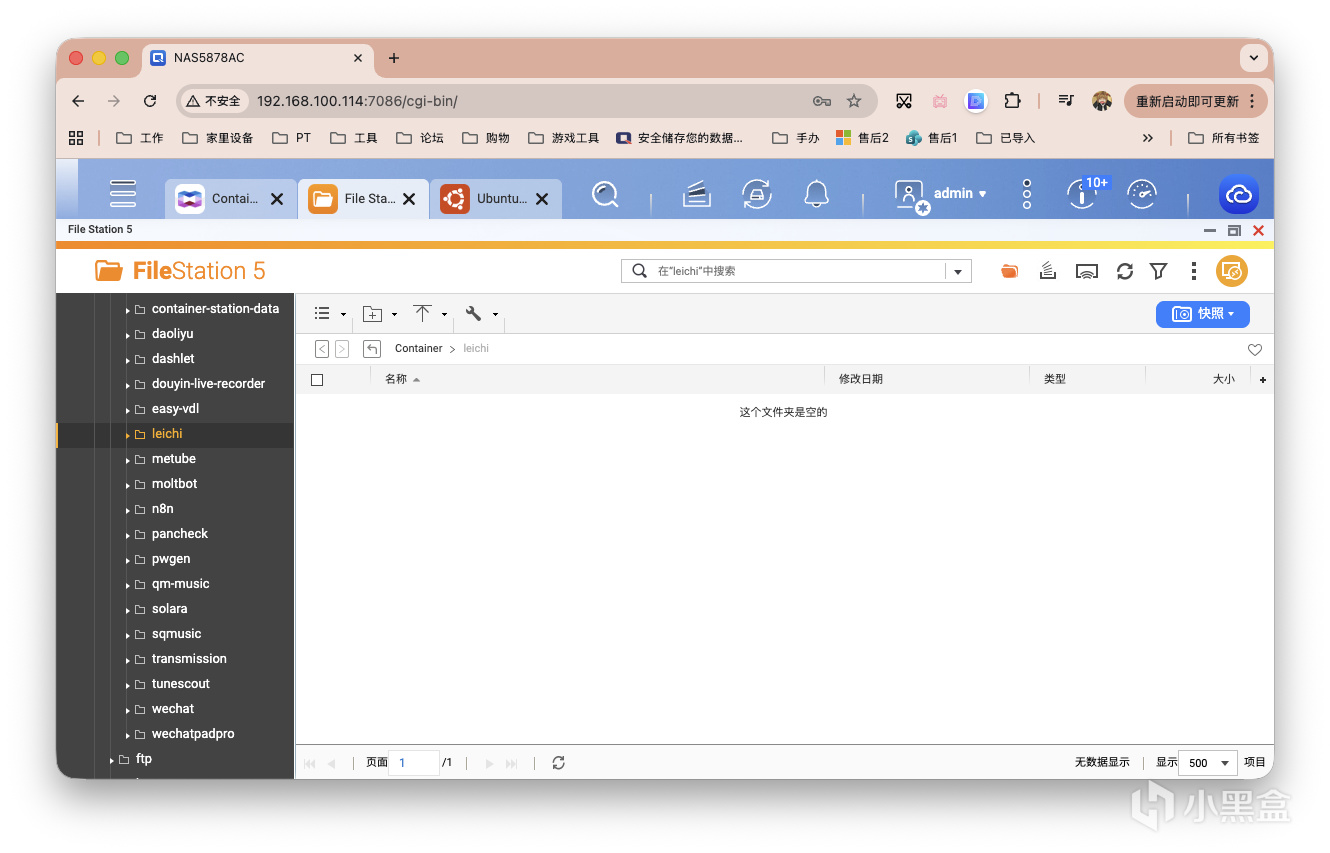

首先在常用的Docker路徑下,創建一個雷池WAF的專用目錄。我這裏爲/share/Container/leichi。

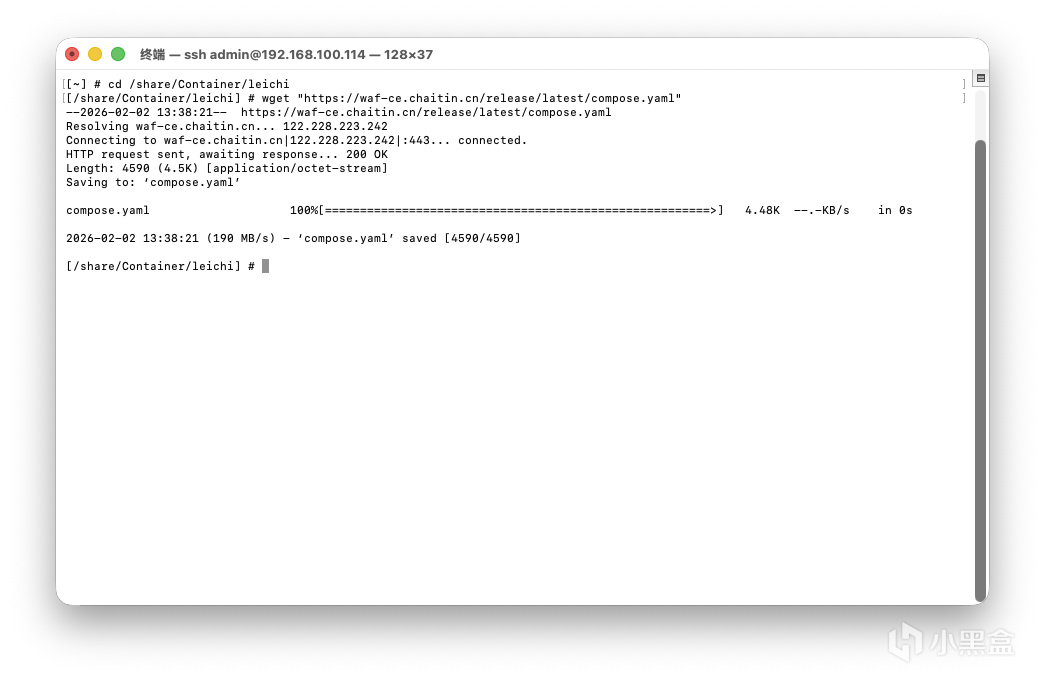

SSH連接NAS,輸入以下命令。

# 進入目標路徑下

cd/share/Container/leichi

# 下載yaml文件

wget "https://waf-ce.chaitin.cn/release/latest/compose.yaml

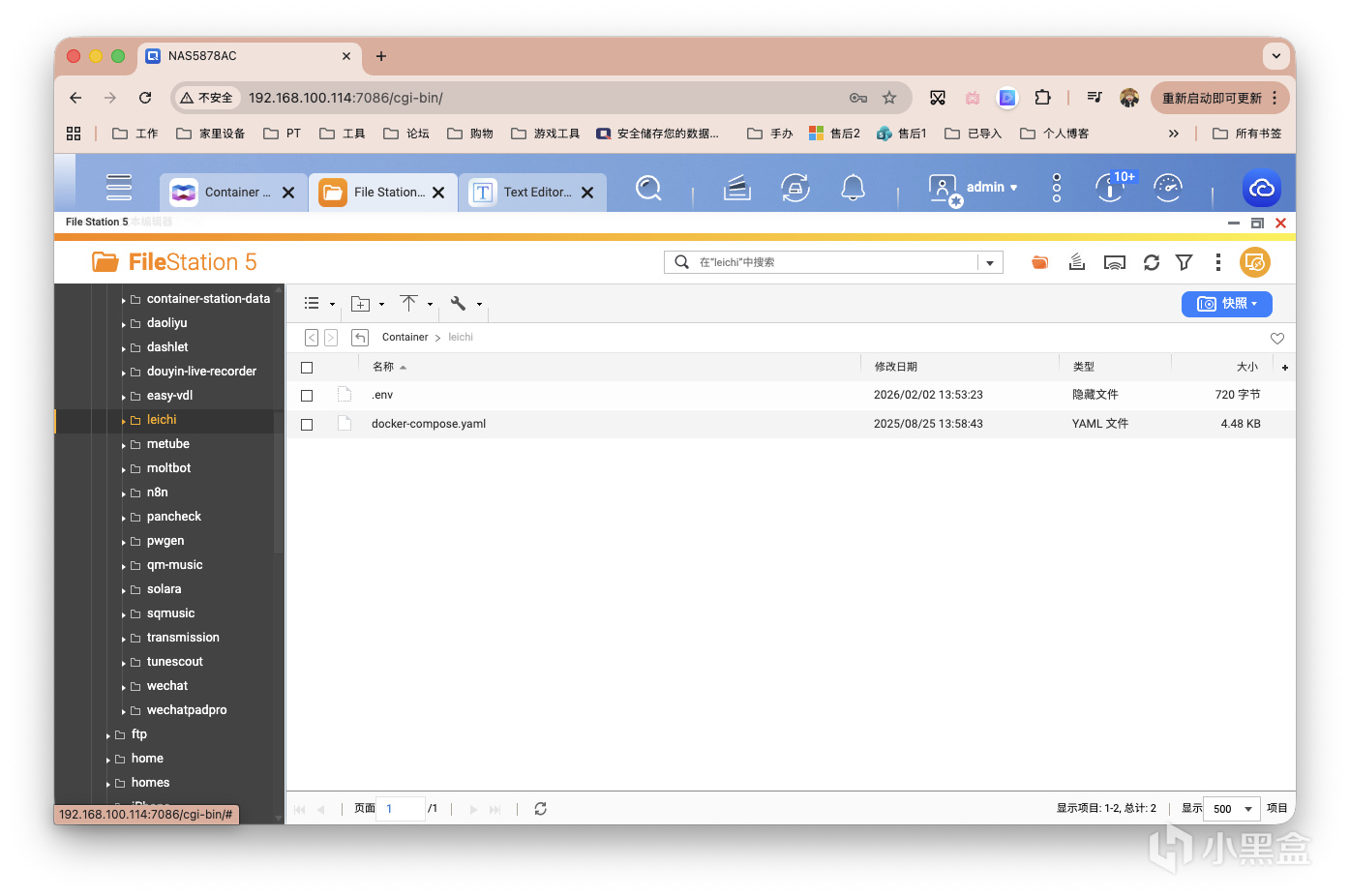

接着創建一個.env環境變量文件,將以下內容寫入,保存後也放置於/share/Container/leichi下。

SAFELINE_DIR=/share/Container/leichi # 數據持久化,與上文路徑一致

# 以下爲版本更新記錄查詢地址

# https://help.waf-ce.chaitin.cn/node/0197787e-b70e-756e-b9d5-69d0a707144a#%5B9.1.0-lts%5D%20-%202025-08-14

IMAGE_TAG=9.1.0-lts # LTS版本 目前是最新

RELEASE=-lts # 使用LTS通道

MGT_PORT=9443 # 控制檯端口 可自定義

# 數據庫自定義密碼 建議使用數字+英文大小寫組合 勿使用特殊字符

POSTGRES_PASSWORD=leichi1234

SUBNET_PREFIX=172.22.222 # 雷池所在網段 可自定義

# 官方給的鏡像源 國內用戶可用我就不改了

# 全球通用戶 可填改寫爲 chaitin 這樣更舒服

IMAGE_PREFIX=swr.cn-east-3.myhuaweicloud.com/chaitin-safeline

# 不用管

ARCH_SUFFIX=

REGION=

MGT_PROXY=0

另外需要我們將原本的compose.yaml更名爲docker-compose.yaml。最終如下。

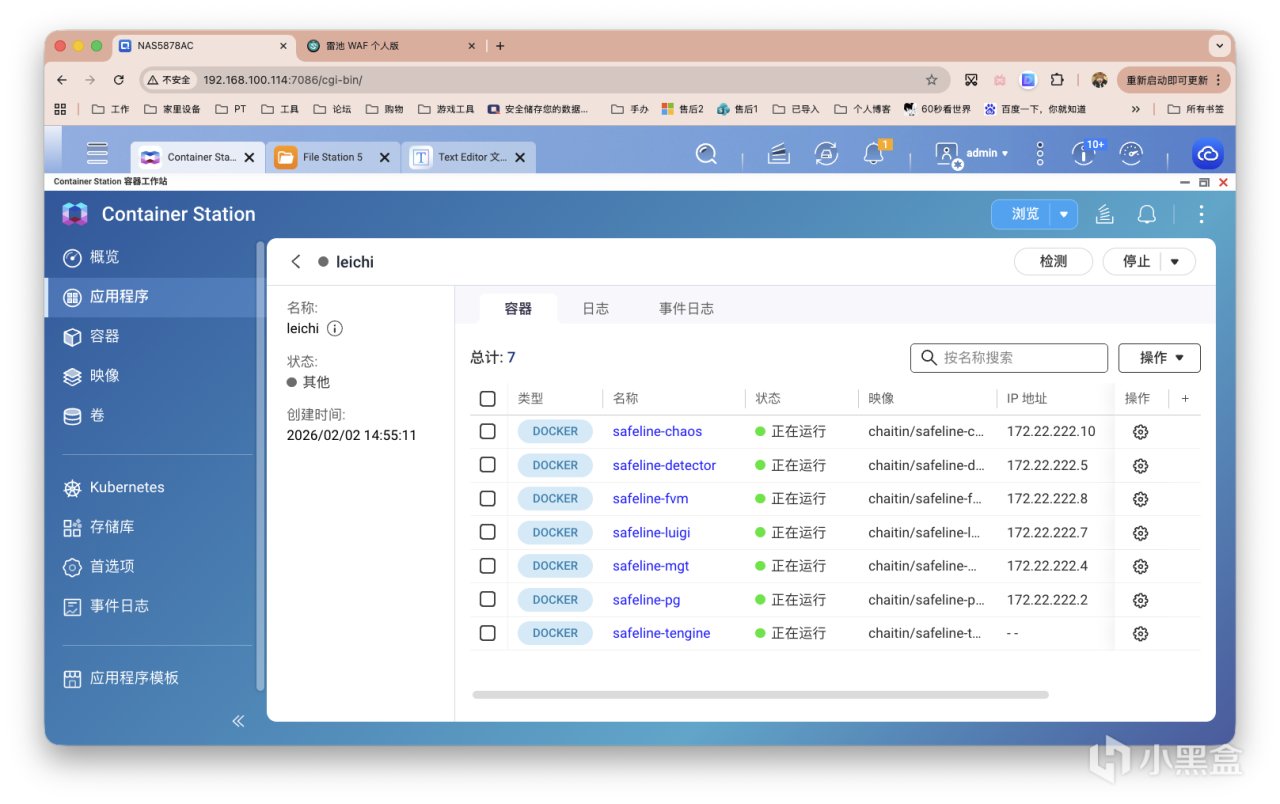

可以看到七個項目跑起來了。

正式部署

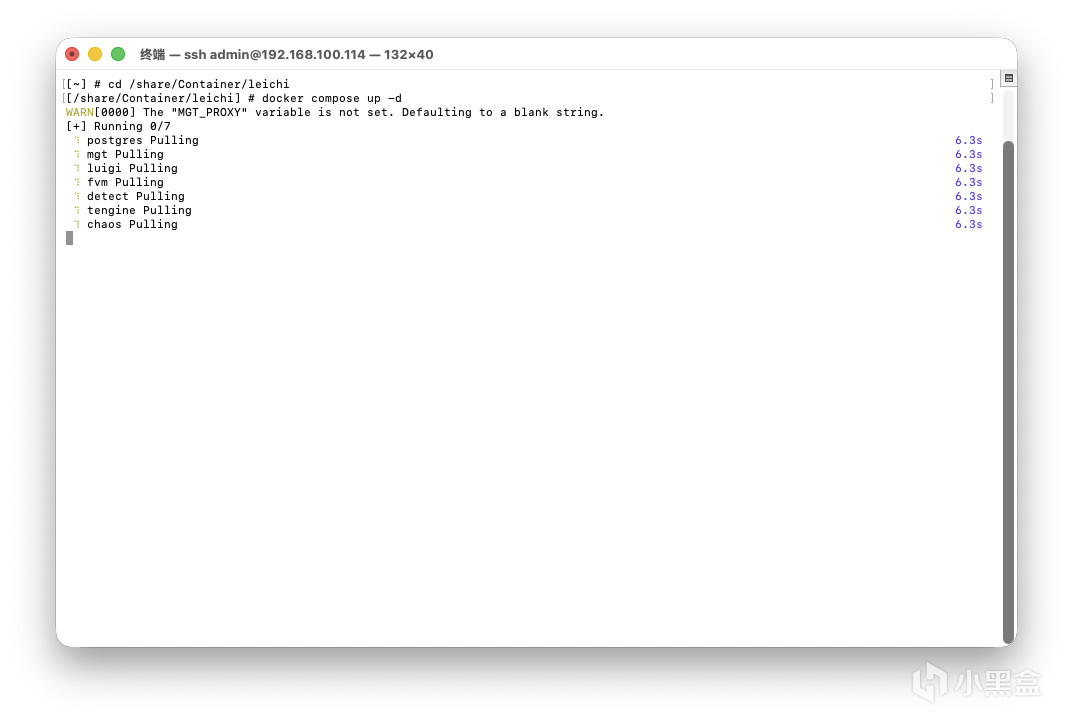

SSH連接NAS,輸入以下指令。

# 進入目標路徑下

cd/share/Container/leichi

# 啓動雷池服務

docker compose up -d

等待安裝完畢。

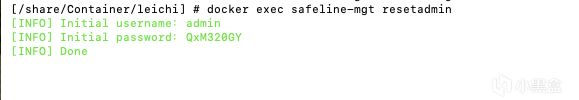

安裝完畢後,輸入以下指令,重置管理員賬戶。

docker exec safeline-mgt resetadmin

使用一覽

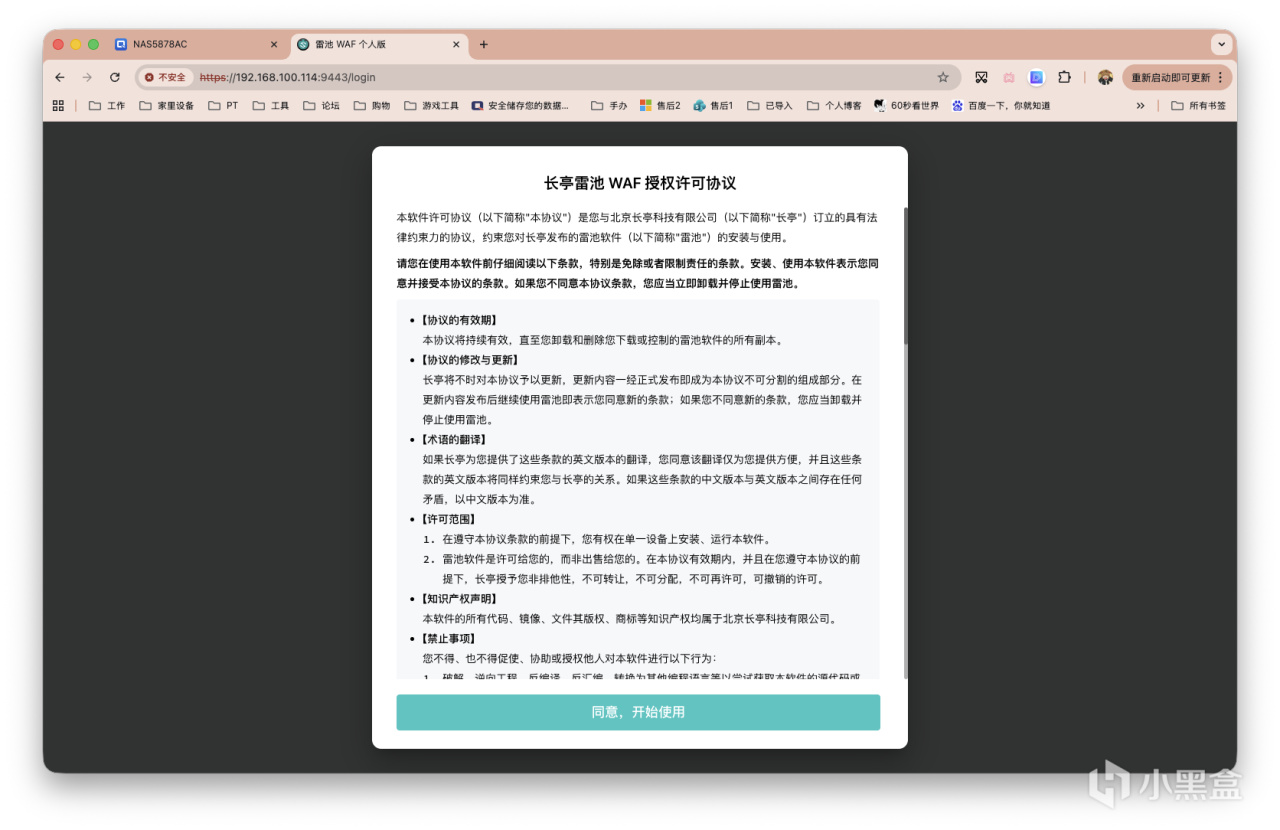

部署完畢後,瀏覽器輸入NAS_IP:9443即可訪問服務。點擊「同意並開始使用」。

如果你等待較長時間,仍然無法訪問,大概率是文件權限問題。請將容器停止,然後刪除/share/Container/leichi/resources以及/share/Container/leichi/resources下的所有文件夾,並對這兩個文件夾重新賦權。其實基本上是/share/Container/leichi/resources/postgres數據庫文件權限出了問題。

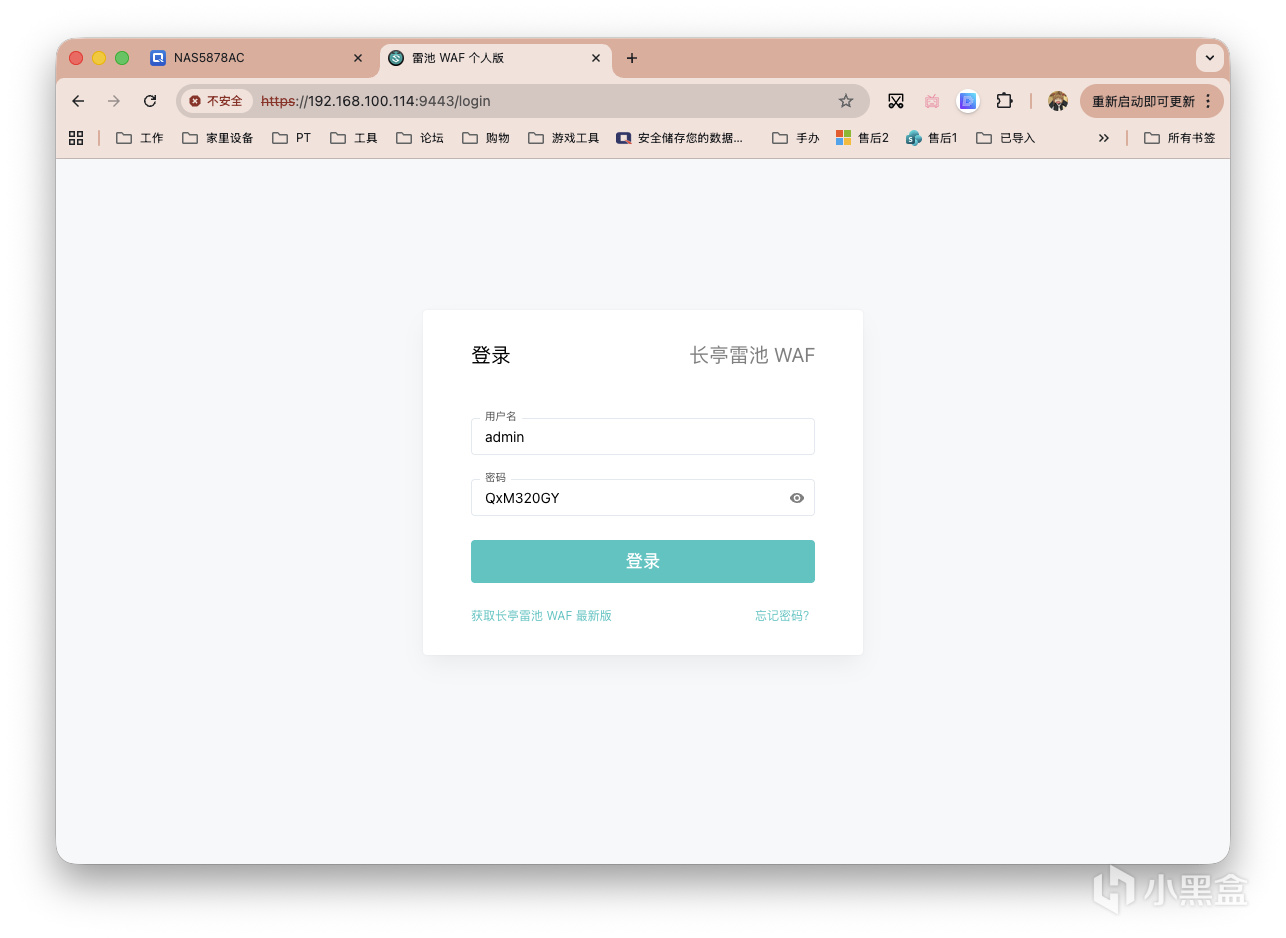

用上文重置過的密碼進行登錄。

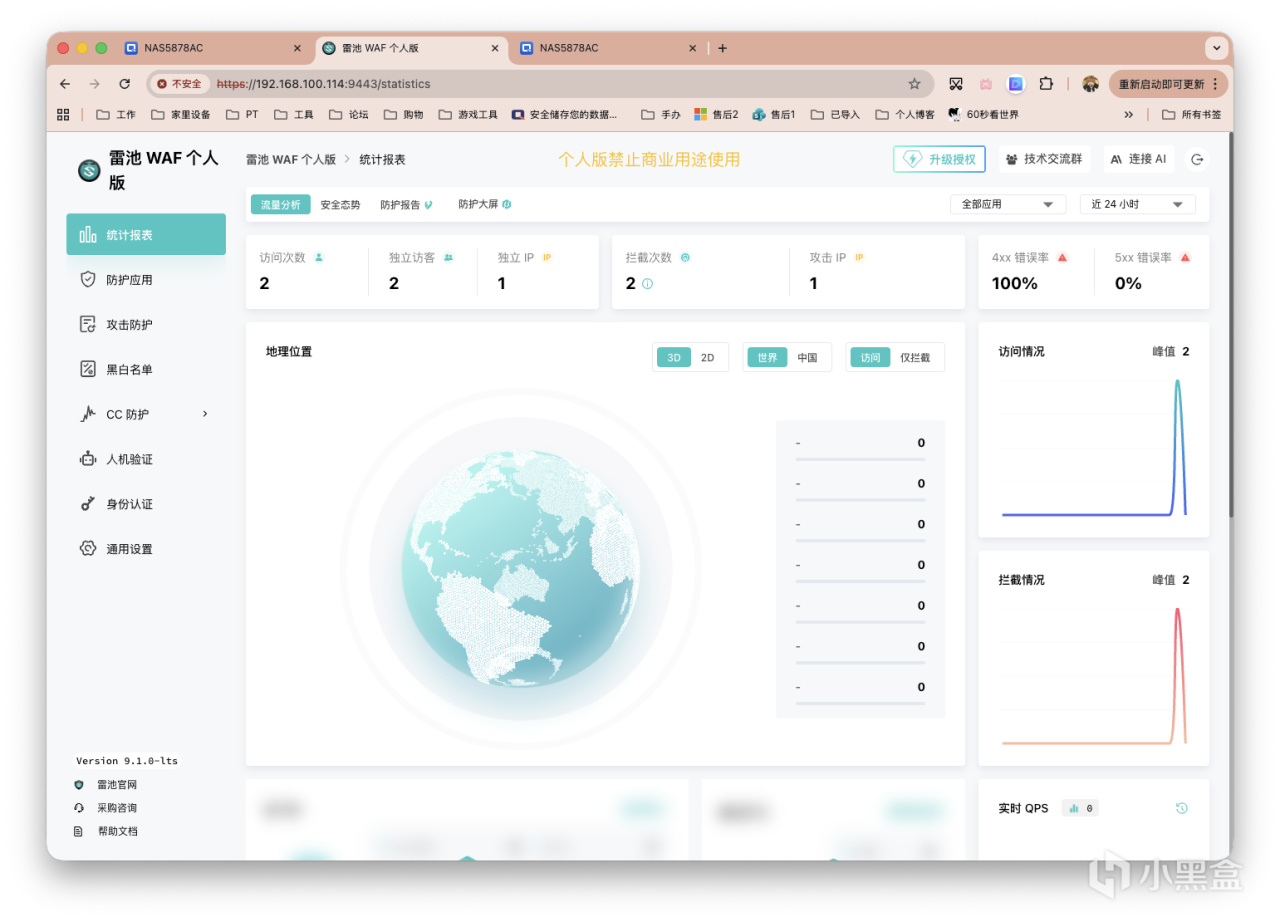

界面如下。建議先點擊左側欄的「通用設置」修改admin賬戶密碼。

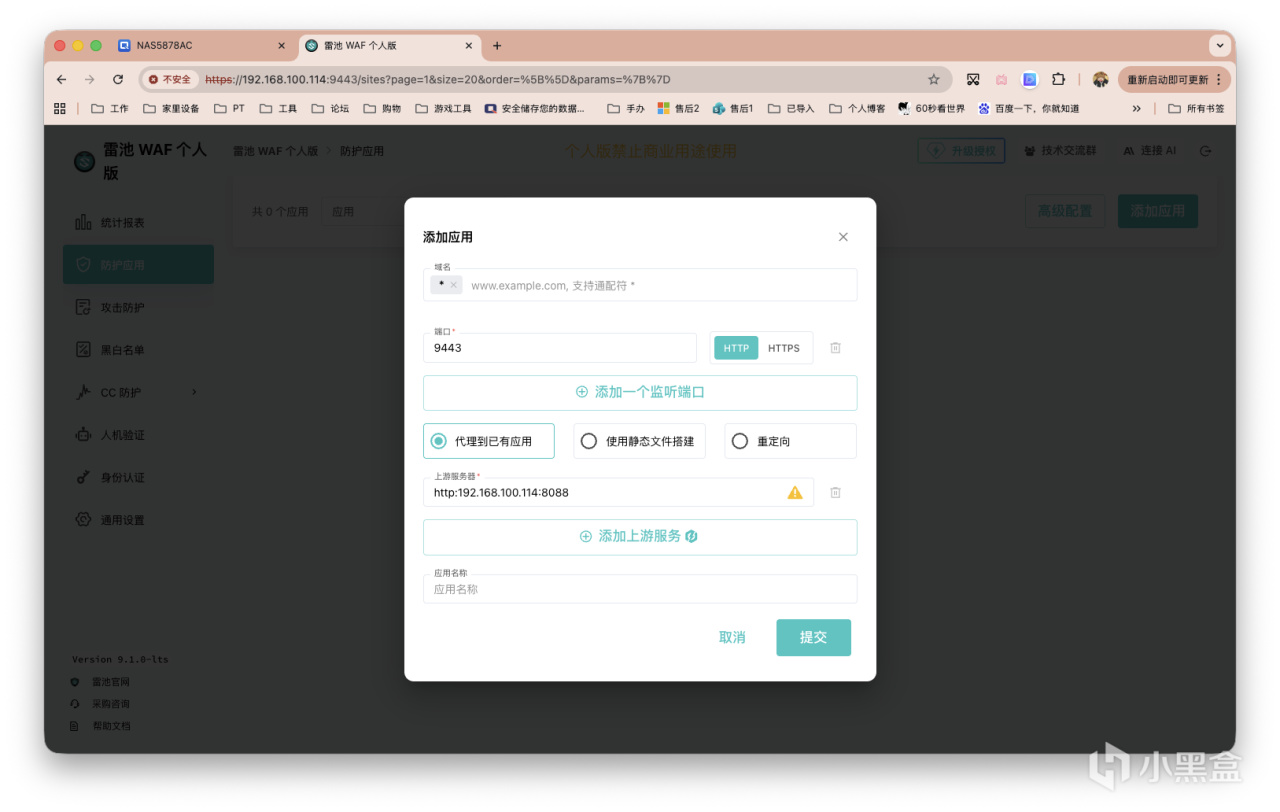

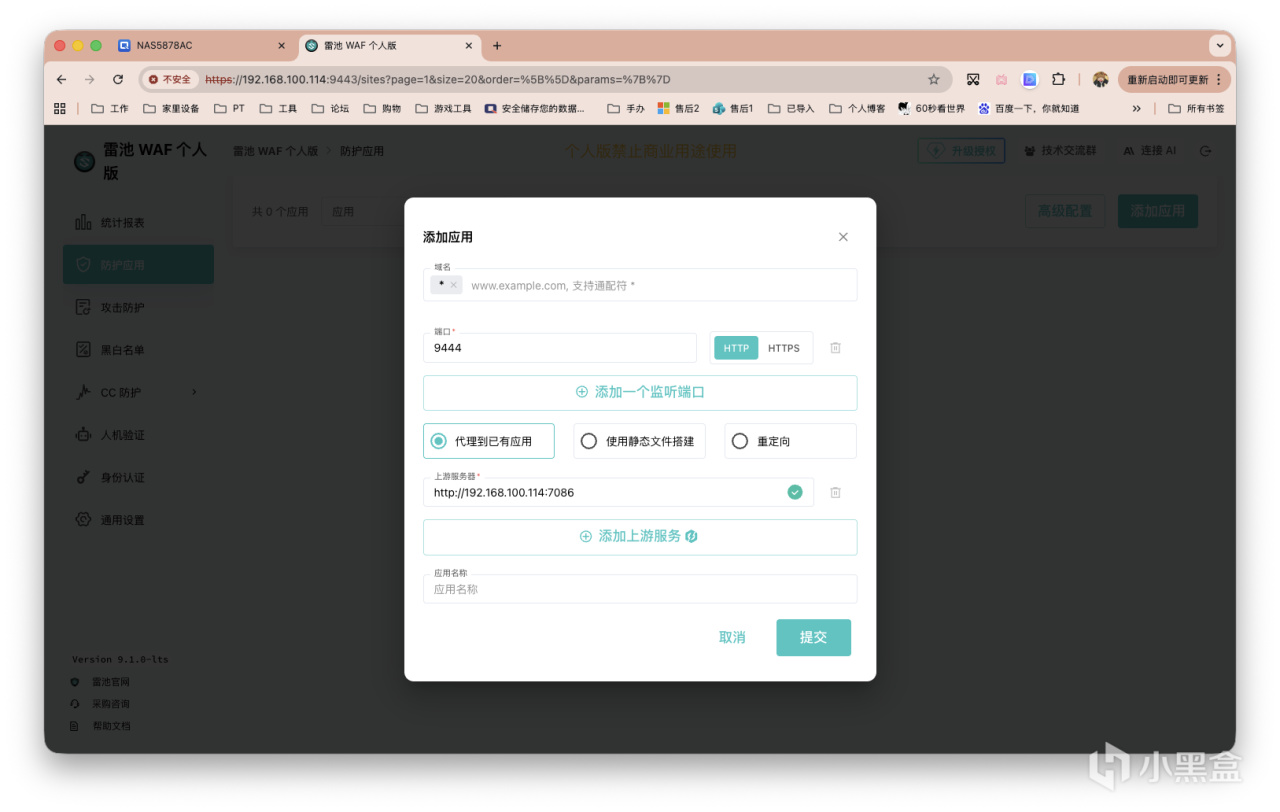

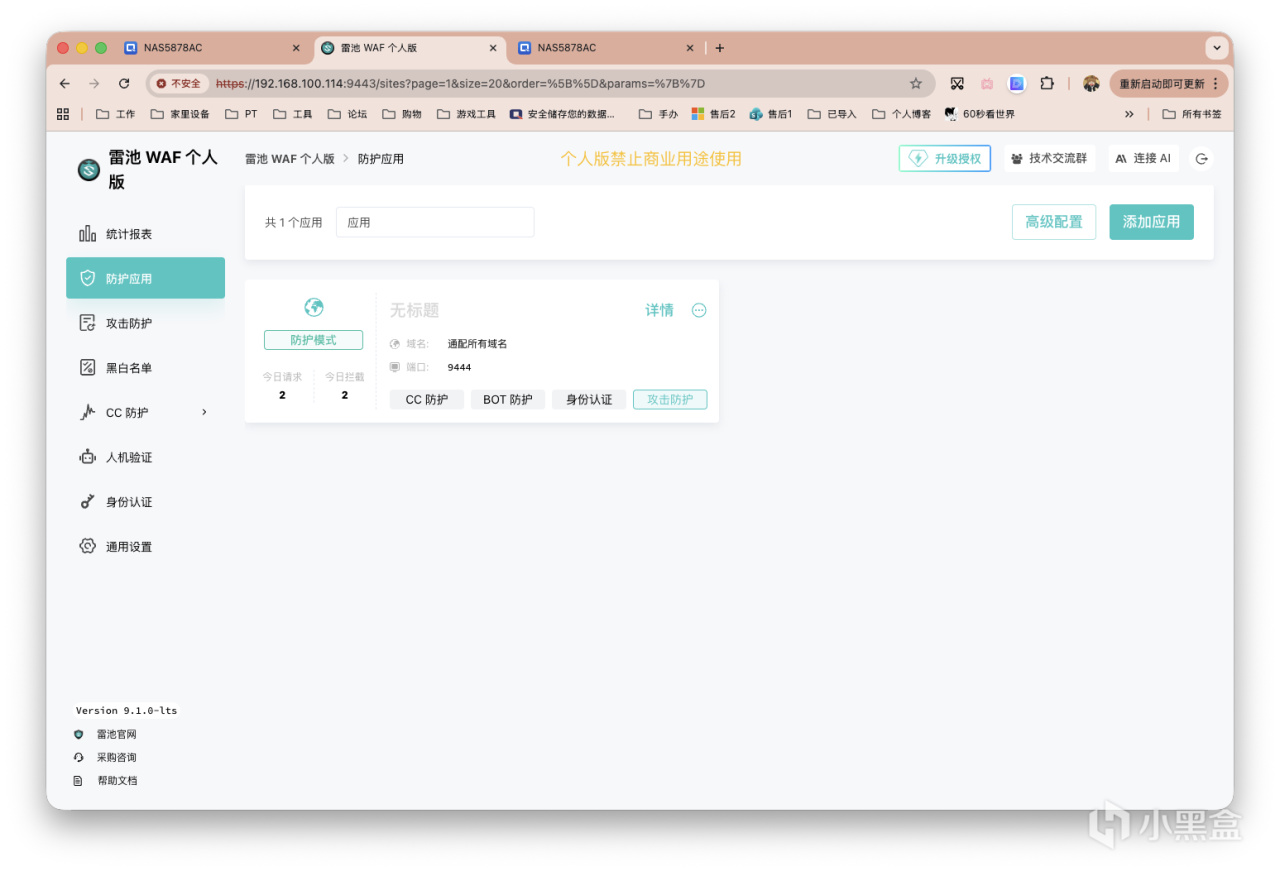

接着點擊左側欄的「防護應用」,添加防護。

這裏作說明:

域名: 通過雷池訪問該應用時使用的域名 (支持使用 * 做爲通配符),注意修改 DNS 解析到雷池 IP

端口: 雷池監聽的端口 (如需配置 HTTPS 服務, 請勾選 SSL 選項並配置對應的 SSL 證書)

上游服務器: 被保護的 Web 服務的實際地址,假設7086是你的飛牛端口。

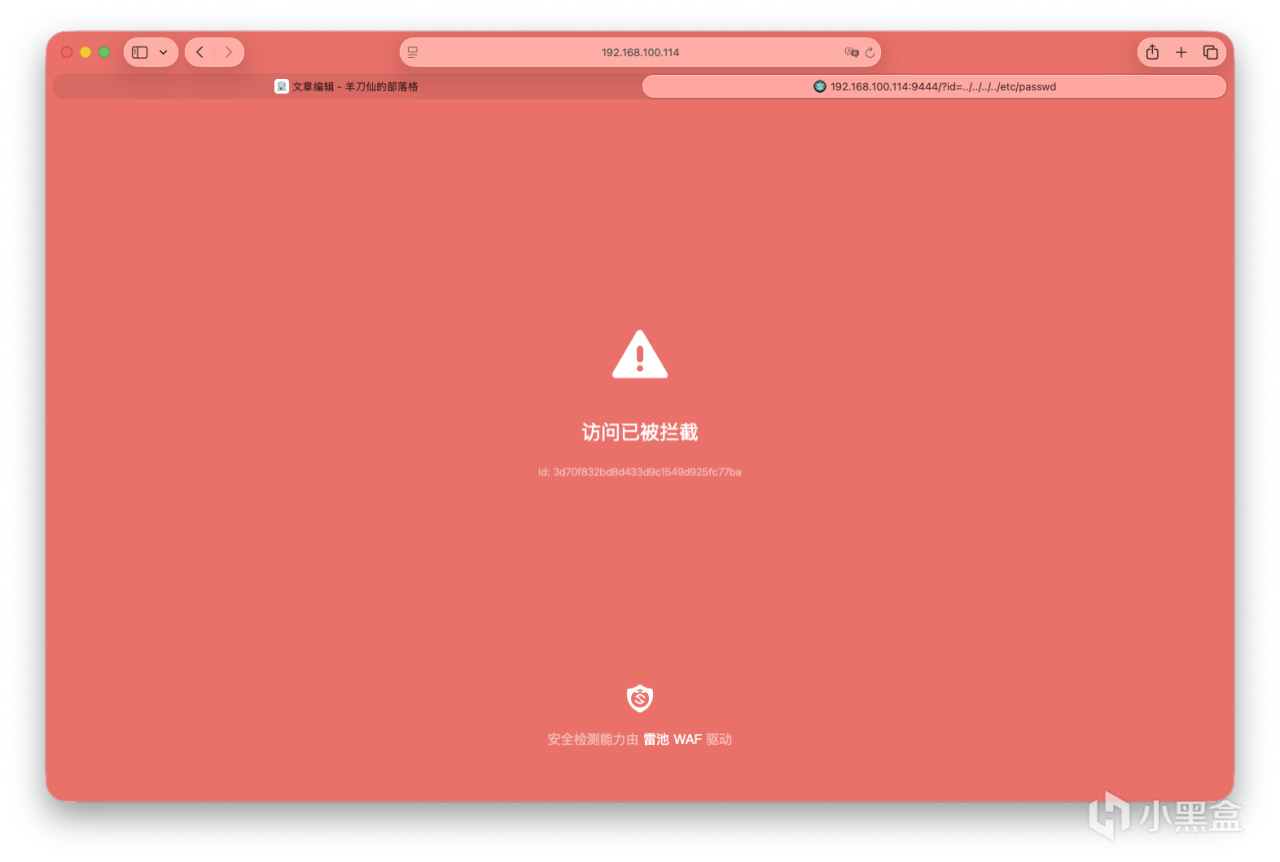

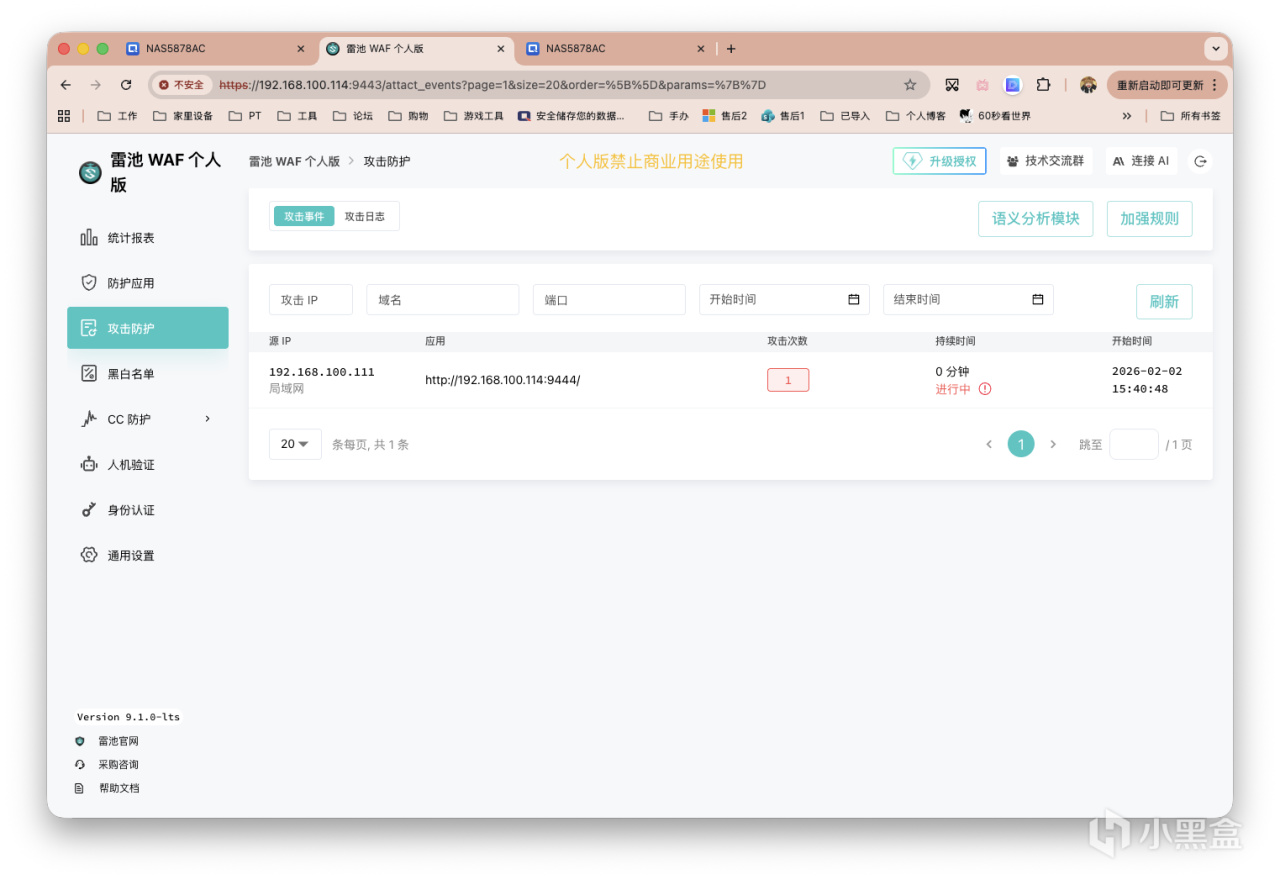

按照官方文檔,模擬了路徑穿越等多個攻擊,都能成功攔截掉。

如果你有更多需求,還可以在左側欄配置黑白名單,使用強規則等操作。另外還可爲雷池登錄賬戶本身進行強化。

最後

從用戶角度出發,我個人不建議盲目跟風,無論是過度推崇還是無腦抨擊。但若品牌方公然忽視用戶權益,甚至採取「捂嘴」等惡劣行爲,我們就無需再保持沉默了。

本期內容就這麼多,希望能對各位有所幫助~

感謝觀看,本文完。

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com