引言:一個時代的落幕

在2010年代初期,對於全世界數以百萬計的安卓用戶而言,“刷機”不僅是一個技術詞彙,更是一種精神圖騰。

它象徵着對個人數字設備的絕對控制權,代表着一種個性化體驗的極客文化。

從XDA-Developers等全球知名技術論壇,到國內各大安卓社區的熱烈討論,刷機,尤其是刷入第三方定製ROM(Custom ROM),都是那個時代安卓開放性的最佳選擇。

CyanogenMod(後來的LineageOS)等傳奇ROM,一度成爲無數用戶拋棄官方系統的首選 。

然而,站在2025年,你也不得不承認,那個全民刷機的“黃金時代”已經一去不復返。 “刷機”一詞對於新一代智能手機用戶而言已相當陌生

曾經龐大的刷機社區規模急劇萎縮,淪爲僅服務於少數隱私倡導者、技術愛好者和懷舊玩家的“小衆愛好”

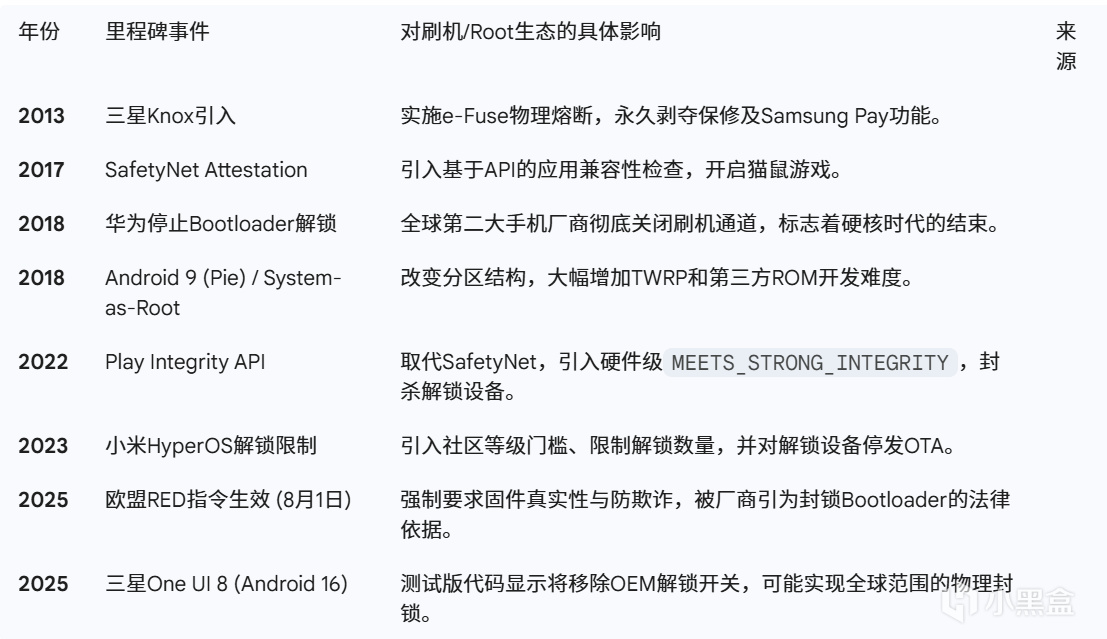

與此同時,歐盟《無線電設備指令》等監管框架正在爲製造商永久鎖定引導加載程序(Bootloader)提供法律依據。

安卓,這個以“開放”爲旗幟的操作系統,爲何在短短十餘年間,親手爲自己建造了一座座技術高牆,變得如此“封鎖”?

第一部分:黃金時代(約2010-2015年)——我們爲何而刷機?

1.1早期安卓系統的“原罪”

系統臃腫:

在Android 1.5 Cupcake至4.4 KitKat時代,原生系統功能匱乏,且原始設備製造商的定製系統往往臃腫不堪。

早期的三星、HTC等廠商系統對原生安卓進行了大量的魔改,還預裝了大量無法卸載的運營商軟件

本來,原生的優化的也不是特別好

更新遲緩:

當時廠商的軟件支持週期極短,許多旗艦機型在發佈18個月後便被拋棄。

功能缺失:

曾經有一段時間,相機閃光燈不能當作手電筒使用,否則必須 root 或越獄手機。

而且在 Android 上成爲可用功能後很長一段時間裏,仍然需要第三方應用來使用手電筒,因爲 OEM 廠商並不包含這個功能。

如果你想在快速設置裏切換手電筒,就得先 root 手機並安裝自定義 ROM。

相較於功能豐富但交互邏輯混亂的OEM定製UI,原生安卓雖然簡潔,但在功能上卻有所欠缺,無法滿足當時用戶對諸如通話錄音、權限管理、狀態欄自定義等進階功能的需求。

話說,小米最初正是以適配各類機型的第三方 ROM 形式起家。

“爲發燒而生”

1.2 第三方ROM: “救世主”

在這種背景下,Root權限和定製ROM成爲了用戶奪回設備控制權的唯一手段。

功能補全:早期的Root不僅是爲了美化,更是爲了啓用移動熱點、管理自啓應用以節省電量、備份應用數據以及全局去廣告。

性能解放:通過刷入像CyanogenMod這樣的精簡ROM,用戶可以移除廠商的垃圾後臺服務,顯著提升運行速度和電池續航。

延長設備生命週期:社區開發者通過逆向工程驅動,將新版Android移植到舊硬件上,賦予了設備第二次生命。

1.3 輝煌的頂點

2013年至2014年是刷機文化的巔峯。

據統計,當時運行CyanogenMod的設備超過5000萬臺,其用戶基數甚至超過了當時的Windows Mobile和BlackBerry的總和。

XDA Developers論壇成爲了中心

那時理所當然地認爲自己擁有對硬件的絕對支配權。

第二部分:轉折點(約2015-2018年)——封鎖的序幕

2.1 官方功能

在過去十年中,Google和OEM廠商系統性地吸納了Root社區最受歡迎的功能,將其標準化爲操作系統的一部分,從而消除了普通用戶Root的動機。

權限管理:在Android 6.0之前,只有Root用戶才能通過LBE安全大師等工具控制應用權限。隨着運行時權限的引入,這一核心需求被官方滿足。

UI定製與夜間模式:曾經需要Xposed框架或Substratum主題引擎才能實現的界面定製,現在通過廠商的高度定製系統輕鬆就能完成

性能優化:隨着手機的SoC性能開始過剩,通過刷機內核進行超頻或電壓調整帶來的性能提升已不再明顯,甚至可能破壞系統的能效平衡。

隨着官方ROM的發展,刷機開始不再重要

2.2支持週期的延長

隨着三星等廠商爲其旗艦設備提供長達7年的操作系統更新和安全補丁。

當廠商承諾維護設備直到硬件物理淘汰時,用戶也漸漸放棄了麻煩

2.3 安全壓倒一切

隨着智能手機從通訊娛樂工具轉變爲個人數字生活的中心,承載了移動支付、銀行賬戶、健康數據等海量敏感信息,系統的安全性被提到了前所未有的高度。

一個被Root、Bootloader解鎖、運行着未知來源ROM的設備,在應用開發者和平臺管理者看來,是一個巨大的安全隱患。

畢竟,你也不想突然間信用卡被刷爆吧

相比於折騰帶來的樂趣,大多數人更無法承受因刷機導致手機變磚、無法支付或數據丟失的時間成本。

Ios越獄受害者:不能用手機銀行了

第三部分:技術圍城(約2018-2022年)

3.1 大門緊鎖:BL的全面管制

Bootloader是設備上電後運行的第一段軟件,負責初始化硬件並加載操作系統內核。控制了Bootloader,就等於控制了設備能夠啓動何種系統。

早期,許多設備的Bootloader是默認鎖定但允許用戶通過簡單的fastboot命令解鎖的。

然而,廠商們逐漸收緊了這一策略。

解鎖Bootloader不僅會失去保修,還可能需要用戶訪問OEM官方網站,提交設備序列號和個人信息,申請一個一次性的“解鎖碼”。

這個過程相當繁瑣

3.2 TrustZone

最根本的封鎖來自於硬件。現代ARM處理器普遍集成了TrustZone技術,它能在CPU內部創建一個獨立於主操作系統的、高度隔離的系統。

Bootloader的鎖定狀態、解鎖令牌的驗證邏輯,甚至解鎖開關在系統中的狀態,都可以被存儲和處理在TrustZone保護的安全存儲區內。

這意味着,即使用戶獲得了系統Root,也無法篡改位於TEE的鎖定狀態。

解鎖的鑰匙,被永久地鎖住。

3.3 SafetyNet

SafetyNet Attestation API可以檢測設備

Bootloader是否已解鎖。

設備是否已被Root。

是否正在運行未經認證的自定義ROM。

是否存在已知的惡意軟件。

最開始,SafetyNet主要被用於保護Google Pay等自家高敏感應用。

但很快,銀行、金融、流媒體和遊戲等大量第三方應用開始集成SafetyTnet API。

一旦檢測到設備未能通過完整性檢查,這些應用便會拒絕運行或限制核心功能。

長期以來,Google的SafetyNet Attestation API是檢測設備是否被篡改的守門人。

儘管社區開發者通過各種技術手段試圖“欺騙”SafetyNet,隱藏Root和Bootloader狀態,但這似乎演變成了一場曠日持久且道高一尺魔高一丈的貓鼠遊戲。

谷歌不斷升級檢測手段,使得繞過檢測變得愈發困難。

3.4:Android Verified Boot安卓驗證啓動的無情鐵腕

如果說Bootloader鎖定是第一道大門,那麼AVB就是進入大門後的層層關卡,確保只有經過官方簽名的軟件才能運行。

雖然AVB 1.0早在Android 4.4就已引入,但真正發力的是與Project Treble一同在Android 8.0上推出的AVB 2.0,並從Android 9.0開始成爲所有新發佈設備的強制要求

AVB的工作原理是構建一條“信任鏈”。

Bootloader本身由存儲在硬件熔絲中的公鑰進行驗證。

啓動後,Bootloader會利用內置的OEM公鑰,去驗證一個名爲vbmeta的特殊分區。

vbmeta分區中包含了所有其他關鍵分區(如boot,system等)的哈希值和簽名。

Bootloader會逐一校驗這些分區的哈希值是否與vbmeta中記錄的一致。

任何對系統分區的未經授權的修改,都會導致哈希值不匹配,從而啓動失敗或進入警告模式。

之後各種方式大顯神通,以下是我總結的

SafetyNet Attestation API

移除“OEM解鎖”開關

AVB 2.0

防回滾保護

Widevine

物理e-Fuse(電子熔絲)機制

System-as-Root

動態分區

隨着這些技術的發展,你想幹點啥更不容易了

第四部分: OEM政策的演變史

4.1 華爲的轉折點

2018年5月24日是安卓刷機史上的一個黑暗日子。華爲官方發佈公告,宣佈爲了“提供更好的用戶體驗”和“避免ROM刷機帶來的安全風險”,將停止提供所有機型的Bootloader解鎖碼服務。

4.2 小米HyperOS的收緊

隨着MIUI向HyperOS轉變

BL解鎖門檻極高:現在解鎖小米手機,用戶必須在小米社區APP中達到“等級5”,這需要長期的活躍和貢獻。

此外,還引入了每年僅限解鎖3臺設備的限制,以及強制的72小時至360小時等待期

4.3 三星One UI 8

在基於Android 16的One UI 8測試版中,開發者發現了一個新的Bootloader標誌位:androidboot.other.locked=1。該代碼的作用是強制隱藏開發者選項中的“OEM解鎖”開關,無論設備處於哪個地區

4.4 商業問題

廠商封鎖Bootloader並非單純爲了“用戶安全”,其背後有着商業利益考量。

Root設備可以輕易屏蔽系統級廣告等操作,就嚴重損害了利益

第五部分:法律問題

5.1 歐盟無線電設備指令(RED)2014/53/EU

歐盟《無線電設備指令》(Radio Equipment Directive, RED)不僅關注無線電頻譜的效率,還包含關於網絡安全和隱私保護的授權法案(Delegated Acts)。具體而言,RED指令第3(3)(d)、(e)和(f)條對網絡安全提出了強制要求,並於2025年8月1日正式生效。

核心條款:

3.3(d):設備不得損害網絡功能或濫用網絡資源。

3.3(e):設備必須包含保護用戶個人數據和隱私的保障措施。

3.3(f):設備必須支持防止欺詐(Fraud Prevention)的特定功能。

廠商利用RED作爲藉口,實則是爲了實施商業上的完全控制和計劃報廢。

第六部分:後刷機時代

6.1社區的凋零與用戶的選擇

曾經盛極一時的刷機論壇,如今門可羅雀。

討論的話題從如何刷入最新的ROM,變成了如何繞過Play Integrity的某個小版本更新,或是如何拯救一臺因錯誤操作而“變磚”的舊設備。

少數項目雖然仍在堅持,但其服務對象已經高度聚焦於一小撮追求極致隱私、希望延長舊設備壽命,或純粹出於技術懷舊的硬核玩家。

對於絕大多數普通用戶而言,官方系統提供的體驗已經足夠優秀,功能、性能和安全更新都得到了保障。

冒着失去數據、保修和關鍵App功能的風險去進行復雜的刷機操作,已經完全失去了吸引力。

第七部分:

7.1 結論

今天,安卓的技術壁壘——從硬件TrustZone到Bootloader令牌,從AVB信任鏈到Play Integrity雲端裁決,再到GMS的生態捆綁——已經構建得固若金湯。它們環環相扣,形成了一個邏輯自洽的封鎖體系。

文章中可能有各種各樣的遺漏,直接告訴我就行

求關注

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com

![爆料!!![亞馬遜會免]26年二月第二週可領遊戲一覽!喜加二!](https://imgheybox1.max-c.com/web/bbs/2026/02/13/bfad121a1c37fa5e9ebb3d303a415ac5.png?imageMogr2/auto-orient/ignore-error/1/format/jpg/thumbnail/398x679%3E)