引言:一个时代的落幕

在2010年代初期,对于全世界数以百万计的安卓用户而言,“刷机”不仅是一个技术词汇,更是一种精神图腾。

它象征着对个人数字设备的绝对控制权,代表着一种个性化体验的极客文化。

从XDA-Developers等全球知名技术论坛,到国内各大安卓社区的热烈讨论,刷机,尤其是刷入第三方定制ROM(Custom ROM),都是那个时代安卓开放性的最佳选择。

CyanogenMod(后来的LineageOS)等传奇ROM,一度成为无数用户抛弃官方系统的首选 。

然而,站在2025年,你也不得不承认,那个全民刷机的“黄金时代”已经一去不复返。 “刷机”一词对于新一代智能手机用户而言已相当陌生

曾经庞大的刷机社区规模急剧萎缩,沦为仅服务于少数隐私倡导者、技术爱好者和怀旧玩家的“小众爱好”

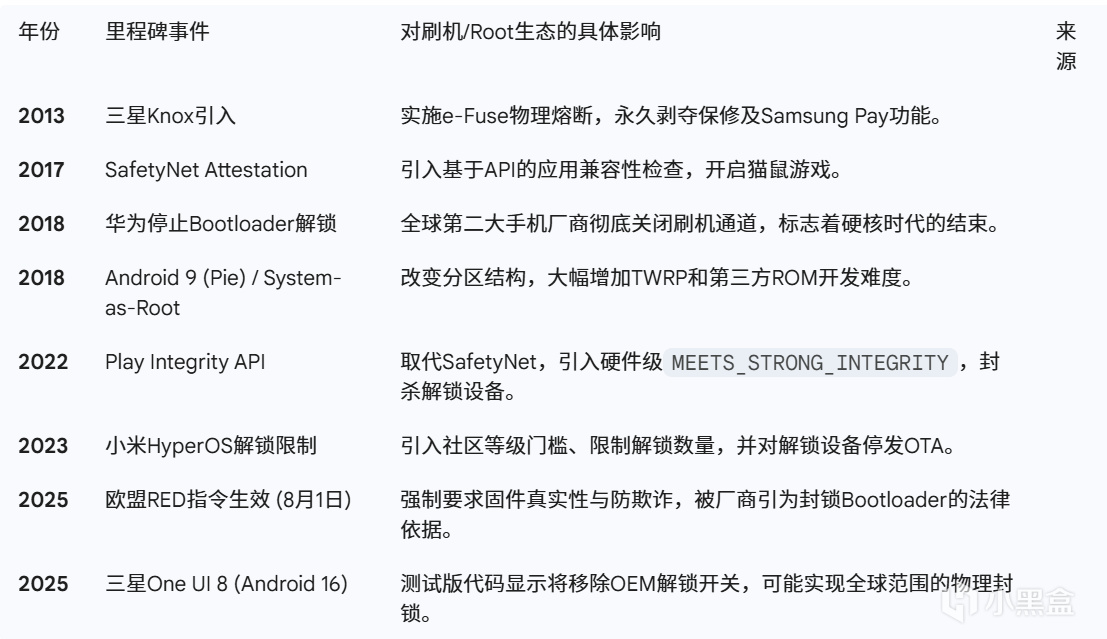

与此同时,欧盟《无线电设备指令》等监管框架正在为制造商永久锁定引导加载程序(Bootloader)提供法律依据。

安卓,这个以“开放”为旗帜的操作系统,为何在短短十余年间,亲手为自己建造了一座座技术高墙,变得如此“封锁”?

第一部分:黄金时代(约2010-2015年)——我们为何而刷机?

1.1早期安卓系统的“原罪”

系统臃肿:

在Android 1.5 Cupcake至4.4 KitKat时代,原生系统功能匮乏,且原始设备制造商的定制系统往往臃肿不堪。

早期的三星、HTC等厂商系统对原生安卓进行了大量的魔改,还预装了大量无法卸载的运营商软件

本来,原生的优化的也不是特别好

更新迟缓:

当时厂商的软件支持周期极短,许多旗舰机型在发布18个月后便被抛弃。

功能缺失:

曾经有一段时间,相机闪光灯不能当作手电筒使用,否则必须 root 或越狱手机。

而且在 Android 上成为可用功能后很长一段时间里,仍然需要第三方应用来使用手电筒,因为 OEM 厂商并不包含这个功能。

如果你想在快速设置里切换手电筒,就得先 root 手机并安装自定义 ROM。

相较于功能丰富但交互逻辑混乱的OEM定制UI,原生安卓虽然简洁,但在功能上却有所欠缺,无法满足当时用户对诸如通话录音、权限管理、状态栏自定义等进阶功能的需求。

话说,小米最初正是以适配各类机型的第三方 ROM 形式起家。

“为发烧而生”

1.2 第三方ROM: “救世主”

在这种背景下,Root权限和定制ROM成为了用户夺回设备控制权的唯一手段。

功能补全:早期的Root不仅是为了美化,更是为了启用移动热点、管理自启应用以节省电量、备份应用数据以及全局去广告。

性能解放:通过刷入像CyanogenMod这样的精简ROM,用户可以移除厂商的垃圾后台服务,显著提升运行速度和电池续航。

延长设备生命周期:社区开发者通过逆向工程驱动,将新版Android移植到旧硬件上,赋予了设备第二次生命。

1.3 辉煌的顶点

2013年至2014年是刷机文化的巅峰。

据统计,当时运行CyanogenMod的设备超过5000万台,其用户基数甚至超过了当时的Windows Mobile和BlackBerry的总和。

XDA Developers论坛成为了中心

那时理所当然地认为自己拥有对硬件的绝对支配权。

第二部分:转折点(约2015-2018年)——封锁的序幕

2.1 官方功能

在过去十年中,Google和OEM厂商系统性地吸纳了Root社区最受欢迎的功能,将其标准化为操作系统的一部分,从而消除了普通用户Root的动机。

权限管理:在Android 6.0之前,只有Root用户才能通过LBE安全大师等工具控制应用权限。随着运行时权限的引入,这一核心需求被官方满足。

UI定制与夜间模式:曾经需要Xposed框架或Substratum主题引擎才能实现的界面定制,现在通过厂商的高度定制系统轻松就能完成

性能优化:随着手机的SoC性能开始过剩,通过刷机内核进行超频或电压调整带来的性能提升已不再明显,甚至可能破坏系统的能效平衡。

随着官方ROM的发展,刷机开始不再重要

2.2支持周期的延长

随着三星等厂商为其旗舰设备提供长达7年的操作系统更新和安全补丁。

当厂商承诺维护设备直到硬件物理淘汰时,用户也渐渐放弃了麻烦

2.3 安全压倒一切

随着智能手机从通讯娱乐工具转变为个人数字生活的中心,承载了移动支付、银行账户、健康数据等海量敏感信息,系统的安全性被提到了前所未有的高度。

一个被Root、Bootloader解锁、运行着未知来源ROM的设备,在应用开发者和平台管理者看来,是一个巨大的安全隐患。

毕竟,你也不想突然间信用卡被刷爆吧

相比于折腾带来的乐趣,大多数人更无法承受因刷机导致手机变砖、无法支付或数据丢失的时间成本。

Ios越狱受害者:不能用手机银行了

第三部分:技术围城(约2018-2022年)

3.1 大门紧锁:BL的全面管制

Bootloader是设备上电后运行的第一段软件,负责初始化硬件并加载操作系统内核。控制了Bootloader,就等于控制了设备能够启动何种系统。

早期,许多设备的Bootloader是默认锁定但允许用户通过简单的fastboot命令解锁的。

然而,厂商们逐渐收紧了这一策略。

解锁Bootloader不仅会失去保修,还可能需要用户访问OEM官方网站,提交设备序列号和个人信息,申请一个一次性的“解锁码”。

这个过程相当繁琐

3.2 TrustZone

最根本的封锁来自于硬件。现代ARM处理器普遍集成了TrustZone技术,它能在CPU内部创建一个独立于主操作系统的、高度隔离的系统。

Bootloader的锁定状态、解锁令牌的验证逻辑,甚至解锁开关在系统中的状态,都可以被存储和处理在TrustZone保护的安全存储区内。

这意味着,即使用户获得了系统Root,也无法篡改位于TEE的锁定状态。

解锁的钥匙,被永久地锁住。

3.3 SafetyNet

SafetyNet Attestation API可以检测设备

Bootloader是否已解锁。

设备是否已被Root。

是否正在运行未经认证的自定义ROM。

是否存在已知的恶意软件。

最开始,SafetyNet主要被用于保护Google Pay等自家高敏感应用。

但很快,银行、金融、流媒体和游戏等大量第三方应用开始集成SafetyTnet API。

一旦检测到设备未能通过完整性检查,这些应用便会拒绝运行或限制核心功能。

长期以来,Google的SafetyNet Attestation API是检测设备是否被篡改的守门人。

尽管社区开发者通过各种技术手段试图“欺骗”SafetyNet,隐藏Root和Bootloader状态,但这似乎演变成了一场旷日持久且道高一尺魔高一丈的猫鼠游戏。

谷歌不断升级检测手段,使得绕过检测变得愈发困难。

3.4:Android Verified Boot安卓验证启动的无情铁腕

如果说Bootloader锁定是第一道大门,那么AVB就是进入大门后的层层关卡,确保只有经过官方签名的软件才能运行。

虽然AVB 1.0早在Android 4.4就已引入,但真正发力的是与Project Treble一同在Android 8.0上推出的AVB 2.0,并从Android 9.0开始成为所有新发布设备的强制要求

AVB的工作原理是构建一条“信任链”。

Bootloader本身由存储在硬件熔丝中的公钥进行验证。

启动后,Bootloader会利用内置的OEM公钥,去验证一个名为vbmeta的特殊分区。

vbmeta分区中包含了所有其他关键分区(如boot,system等)的哈希值和签名。

Bootloader会逐一校验这些分区的哈希值是否与vbmeta中记录的一致。

任何对系统分区的未经授权的修改,都会导致哈希值不匹配,从而启动失败或进入警告模式。

之后各种方式大显神通,以下是我总结的

SafetyNet Attestation API

移除“OEM解锁”开关

AVB 2.0

防回滚保护

Widevine

物理e-Fuse(电子熔丝)机制

System-as-Root

动态分区

随着这些技术的发展,你想干点啥更不容易了

第四部分: OEM政策的演变史

4.1 华为的转折点

2018年5月24日是安卓刷机史上的一个黑暗日子。华为官方发布公告,宣布为了“提供更好的用户体验”和“避免ROM刷机带来的安全风险”,将停止提供所有机型的Bootloader解锁码服务。

4.2 小米HyperOS的收紧

随着MIUI向HyperOS转变

BL解锁门槛极高:现在解锁小米手机,用户必须在小米社区APP中达到“等级5”,这需要长期的活跃和贡献。

此外,还引入了每年仅限解锁3台设备的限制,以及强制的72小时至360小时等待期

4.3 三星One UI 8

在基于Android 16的One UI 8测试版中,开发者发现了一个新的Bootloader标志位:androidboot.other.locked=1。该代码的作用是强制隐藏开发者选项中的“OEM解锁”开关,无论设备处于哪个地区

4.4 商业问题

厂商封锁Bootloader并非单纯为了“用户安全”,其背后有着商业利益考量。

Root设备可以轻易屏蔽系统级广告等操作,就严重损害了利益

第五部分:法律问题

5.1 欧盟无线电设备指令(RED)2014/53/EU

欧盟《无线电设备指令》(Radio Equipment Directive, RED)不仅关注无线电频谱的效率,还包含关于网络安全和隐私保护的授权法案(Delegated Acts)。具体而言,RED指令第3(3)(d)、(e)和(f)条对网络安全提出了强制要求,并于2025年8月1日正式生效。

核心条款:

3.3(d):设备不得损害网络功能或滥用网络资源。

3.3(e):设备必须包含保护用户个人数据和隐私的保障措施。

3.3(f):设备必须支持防止欺诈(Fraud Prevention)的特定功能。

厂商利用RED作为借口,实则是为了实施商业上的完全控制和计划报废。

第六部分:后刷机时代

6.1社区的凋零与用户的选择

曾经盛极一时的刷机论坛,如今门可罗雀。

讨论的话题从如何刷入最新的ROM,变成了如何绕过Play Integrity的某个小版本更新,或是如何拯救一台因错误操作而“变砖”的旧设备。

少数项目虽然仍在坚持,但其服务对象已经高度聚焦于一小撮追求极致隐私、希望延长旧设备寿命,或纯粹出于技术怀旧的硬核玩家。

对于绝大多数普通用户而言,官方系统提供的体验已经足够优秀,功能、性能和安全更新都得到了保障。

冒着失去数据、保修和关键App功能的风险去进行复杂的刷机操作,已经完全失去了吸引力。

第七部分:

7.1 结论

今天,安卓的技术壁垒——从硬件TrustZone到Bootloader令牌,从AVB信任链到Play Integrity云端裁决,再到GMS的生态捆绑——已经构建得固若金汤。它们环环相扣,形成了一个逻辑自洽的封锁体系。

文章中可能有各种各样的遗漏,直接告诉我就行

求关注

更多游戏资讯请关注:电玩帮游戏资讯专区

电玩帮图文攻略 www.vgover.com