DeepSeek在AI領域聲名鵲起之際,國外團隊Wiz Research團隊便開始着手評估其外部安全狀況,尋找其潛在的漏洞。

很快,他們就發現了一個與DeepSeek關聯的、可公開訪問的ClickHouse數據庫,完全開放且無需認證,暴露了敏感數據。這個數據庫包含大量聊天記錄、後端數據和敏感信息,包括日誌流、API密鑰和運營細節。更爲嚴重的是,這種暴露允許完全控制數據庫,並可能在DeepSeek環境中進行權限提升,而且對外界沒有任何認證或防禦機制。

偵查工作從評估DeepSeek的公開可訪問域名開始。通過對外部攻擊面的測繪(使用被動和主動的子域名發現技術),我們識別出約30個面向互聯網的子域名。大多數看起來比較普通,託管着聊天機器人界面、狀態頁面和API文檔等內容——這些最初都沒有顯示出高風險暴露的跡象。

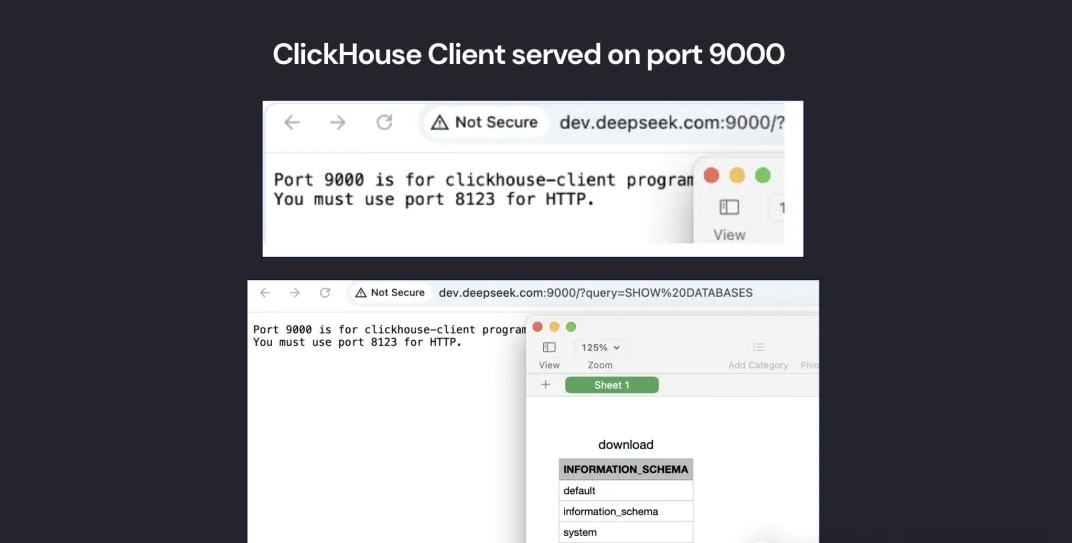

然而,當他們將搜索範圍擴展到標準HTTP端口之外時,他們發現了與主機關聯的兩個異常開放端口。進一步調查發現,這些端口連接着一個公開暴露的ClickHouse數據庫,完全不需要任何認證就能訪問。

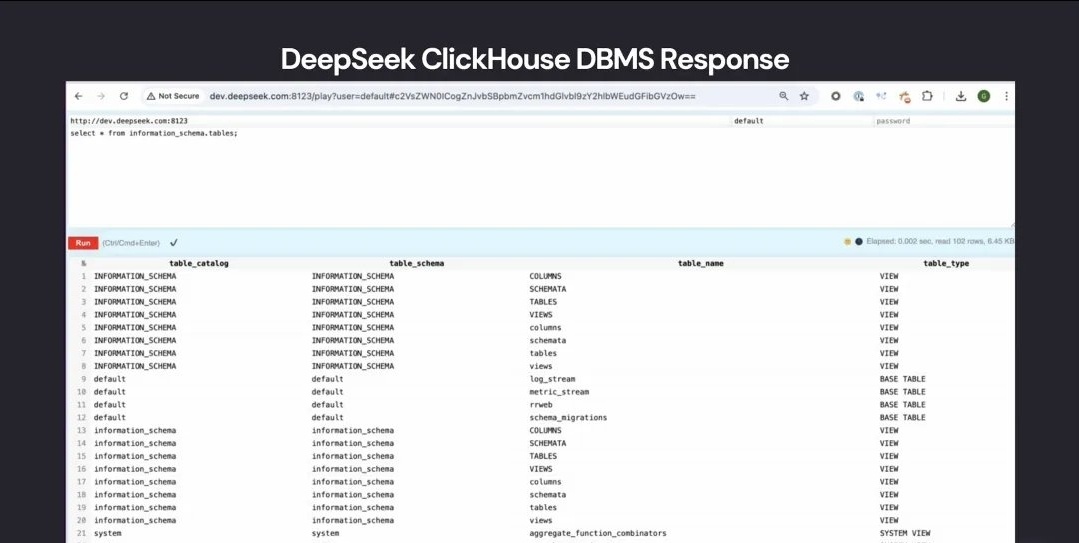

ClickHouse是一個開源的列式數據庫管理系統,專爲大型數據集的快速分析查詢而設計。它由Yandex開發,廣泛用於實時數據處理、日誌存儲和大數據分析,這表明這樣的暴露是一個非常重要且敏感的發現。

通過利用ClickHouse的HTTP接口,他們訪問了/play路徑,這允許通過瀏覽器直接執行任意SQL查詢。運行簡單的SHOW TABLES;查詢就返回了完整的可訪問數據集列表。

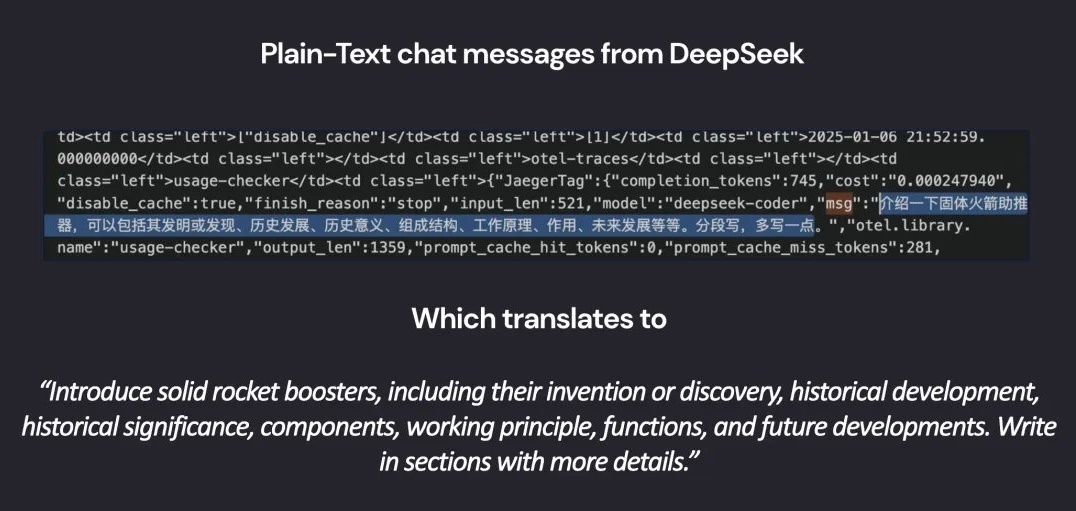

這種級別的訪問權限對DeepSeek自身的安全性和其最終用戶都構成了嚴重風險。攻擊者不僅可以獲取敏感日誌和實際的明文聊天消息,還可能根據其ClickHouse配置,使用針對性的查詢來竊取明文密碼和本地文件以及專有信息。

此次暴露包含超過百萬條日誌流,其中包含聊天記錄、密鑰、後端詳細信息和其他高度敏感的信息。Wiz Research團隊立即負責任地向DeepSeek披露了這個問題,DeepSeek隨後迅速採取行動確保了數據安全。

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com