火絨安全近日發文,直言“撕開魯大師爲首系列企業流量劫持黑幕”。

文中揭露了360旗下硬件檢測軟件魯大師以及小鳥壁紙等利用極其複雜的雲控技術進行流量劫持,大量不明所以的用戶被魯大師等軟件劫持且隱私安全遭到嚴重侵害。

火絨監測發現多家軟件廠商,正通過雲控配置方式構建大規模推廣產業鏈,遠程開啓推廣模塊以實現流量變現。

這些廠商通過雲端下達配置指令,動態控制軟件的推廣行爲,不同公司及其產品的推廣方式各有差異。以成都奇魯科技旗下的魯大師爲例,其推廣行爲涵蓋但不限於:

利用瀏覽器彈窗推廣“傳奇”類頁遊

在未獲用戶明確許可的情況下彈窗安裝第三方軟件

篡改京東網頁鏈接並插入京粉推廣參數以獲取佣金

彈出帶有渠道標識的百度搜索框

植入具有推廣性質且僞裝爲正常應用的瀏覽器擴展程序等

火絨安全表示,儘管流推廣向來是互聯網公司常用的盈利模式,然而這些廠商卻運用了多種技術對抗手段,以阻礙安全分析與行爲復現,蓄意隱匿其損害用戶體驗的行爲。

它們在未充分向用戶告知或故意模糊告知相關情況的前提下,利用用戶流量進行變現操作。通過僞裝成正規應用的方式,與用戶“捉迷藏”,使用戶難以識別並定位真正的推廣源頭。這些主體採用各種手段規避網絡輿論監督,逃避公衆審查。

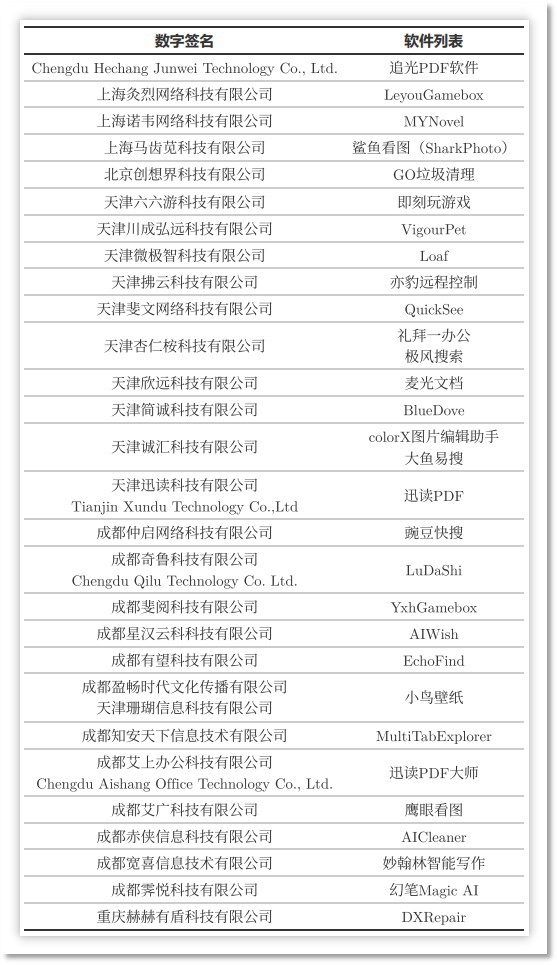

下圖爲火絨列出的軟件被發現與本次威脅具有較強相關性(包括但不限於):

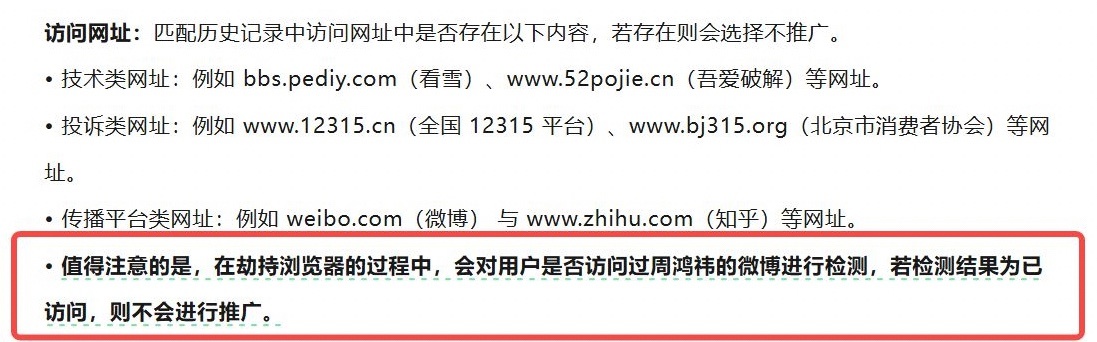

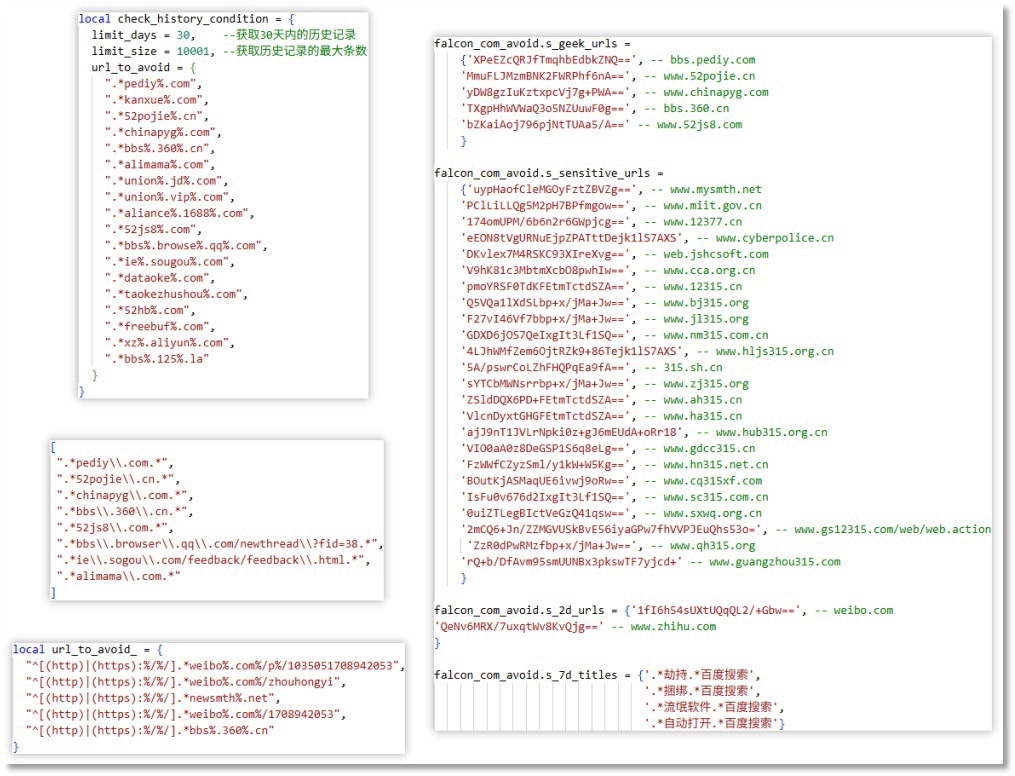

火絨安全表示多數軟件中的推廣模塊及 Lua 推廣腳本會檢測瀏覽器歷史記錄,以規避特定人羣。系統會匹配歷史記錄中的頁面標題,檢測是否包含“劫持”、“捆綁”、“流氓軟件”、“自動打開”等關鍵詞,一旦發現則停止向該用戶推廣,以規避曾搜索過此類內容的用戶。

有意思的是,如果你訪問過360集團的CEO周鴻禕的微博,則不會被推廣。

以下是火絨安全發佈的原文:

https://mp.weixin.qq.com/s/gpaWOyNPpYLuC9CMkeX_yg

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com