近日,火絨安全檢測到一起大規模流氓軟件推廣事件,多款流氓軟件通過名爲“PCUpdateCore.exe”的程序實施惡意行爲,已導致數萬設備感染,波及數十類工具下載網站。

根據火絨威脅情報系統監測,該程序已感染超過數萬臺電腦,傳播範圍波及數十類工具下載網站,包括 Zip 解壓縮、錄屏、PDF轉換器、壁紙、DLL 修復、全能格式轉換、OCR 掃描等多種類型。

火絨安全查殺報毒

此程序的主要邏輯爲:通過代碼僞造安裝界面,包括構造所需數據、下載配置文件、獲取雲端配置信息,並完成UI 設置;隨後,通過用戶點擊按鈕的操作觸發靜默安裝。

分析發現,該程序主要通過捆綁在 Zip 解壓縮、PDF 轉換器及錄屏軟件等常用工具的安裝包中進行傳播。一旦運行,它會從雲端拉取文件並創建服務以實現持久化駐留。隨後,該程序會持續獲取雲端配置,執行包括靜默推廣安裝金山毒霸、WPS、CAD看圖王等軟件在內的一系列流氓行爲,並最終僞裝成插件進行集成和大規模傳播。

試圖安裝軟件

該程序還會進行彈窗,修改右鍵菜單,頻繁進行推廣等操作

彈窗展示:每隔 1.5 小時觸發一次。

更新檢查:每 8 小時執行一次。

通知(廣告/推送)檢查:每 10 分鐘輪詢一次。

右鍵菜單內容更新:每 4 小時進行一次。

該程序還會從雲端下載並安裝插件。分析發現,程序存在嚴重安全隱患:它將阿里雲 OSS 和騰訊雲 OSS 的 accessKeyId 與 accessKeySecret 明文硬編碼在自身代碼中。一旦攻擊者獲取這兩個密鑰,即可直接登錄並訪問對應的雲存儲桶,可能引發進一步的網站攻擊。

對下載的雲端插件(.NET DLL)深入分析發現,其主要功能是投放廣告彈窗,涉及的推廣目標包括:WPS、金山毒霸、右鍵菜單插件、CAD看圖引流插件、打印機引流插件、具備卸載360畫報(netpower_huabao)作用的插件等。

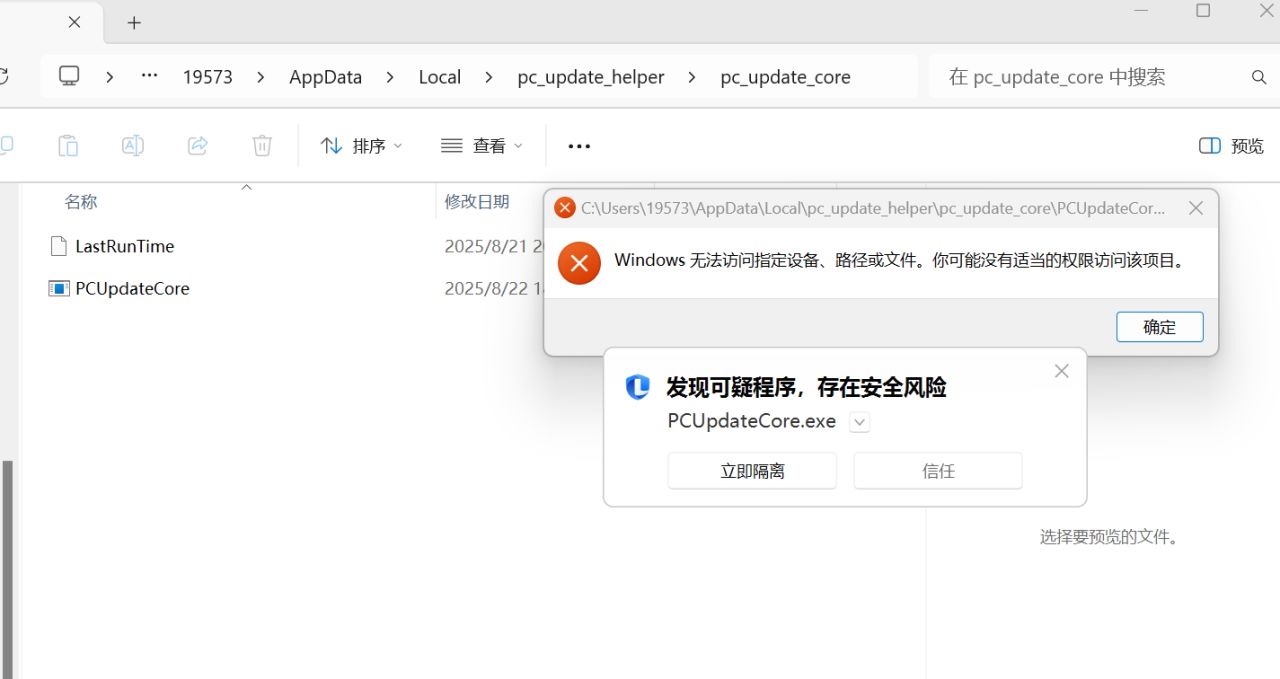

目前火絨、聯想電腦管家等安全衛士已將其納入病毒數據庫,在此程序試圖運行時將對其進行攔截等操作

聯想電腦管家在程序試圖運行時報毒

在此提醒大家,請儘量從官方渠道下載軟件,並在安裝時注意取消勾選掉具有捆綁操作的選項,儘量不要從不明的第三方網站下載軟件。如果發現自己的電腦出現了頻繁彈窗或者莫名其妙的軟件被安裝,請儘快使用安全衛士進行查殺,並按照安全衛士引導刪除相關文件。

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com