做了很久Pwn攻擊,想着寫一篇防禦的,同樣是安全,不如寫一篇網絡安全中遭遇黑客攻擊的應急響應取證

本題來自玄機的“第五章 Windows 實戰-evtx 文件分析”

首先,需要先理解什麼是應急響應

網絡安全應急響應是針對網絡安全事件(如惡意攻擊、蠕蟲、病毒感染、數據泄露等)的系統化處置流程,核心是通過快速檢測、遏制、根除威脅,恢復系統正常運行,並總結經驗提升防禦能力。但在響應期間,還需要藉助分析系統日誌來做到快速止損、恢復,同時通過溯源優化防禦

而系統日誌的格式通常爲evtx(windows)

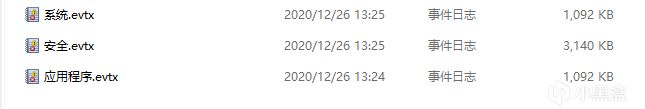

下載附件解壓後,發現有三個日誌文件

分別爲:記錄系統組件(驅動、服務、內核)的事件,反映系統級穩定性與異常的"系統.evtx"(系統級別的事件日誌)

記錄用戶登錄、進程操作、權限變更、文件訪問等安全敏感事件的“安全.evtc”

記錄應用程序(如瀏覽器、系統應用、第三方軟件)的運行日誌,反映應用層異常的“應用程序.evtx”

分析的目的:分析“系統.evtx”是爲了定位系統故障根源(如驅動衝突、服務崩潰)和識別惡意程序對系統服務的篡改(如僞裝成系統服務的後門、木馬)

分析“安全.evtc”是爲了還原攻擊者的操作鏈(登錄→上傳/執行惡意進程→提權\權限維持→數據竊取\破壞),通過事件 ID(如 4688 進程創建、4624 登錄)鎖定攻擊步驟,這裏會重點分析這個日誌,因爲它是藍隊人員攻擊溯源和取證分析的核心、突破口

分析“應用程序.evtx”是爲了發現應用層漏洞利用(如瀏覽器崩潰日誌暗示內存破壞攻擊)、惡意軟件對應用的篡改(如替換notepad.exe的關聯程序)

按照應急響應的優先級,因當先分析安全日誌,再者爲系統日誌,最後爲應用程序日誌

1、分析安全日誌:

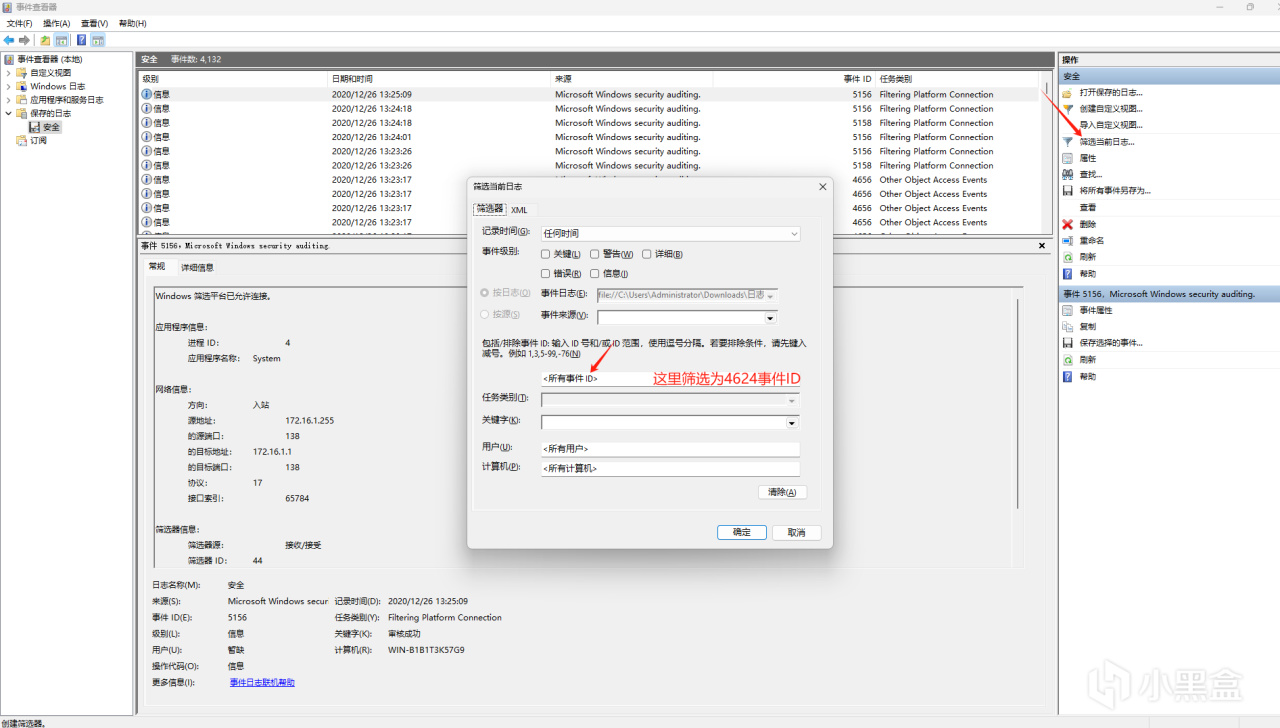

雙擊打開安全日誌

因爲這題的步驟1的flag爲黑客成功登錄系統的IP地址,所以需要查看4624登錄事件ID

首先要篩選事件ID

篩選完後,發現共有79個事件數,直接一個個看

分析後,共發現一下IP:

172.16.1.1

127.0.0.1

192.168.36.133

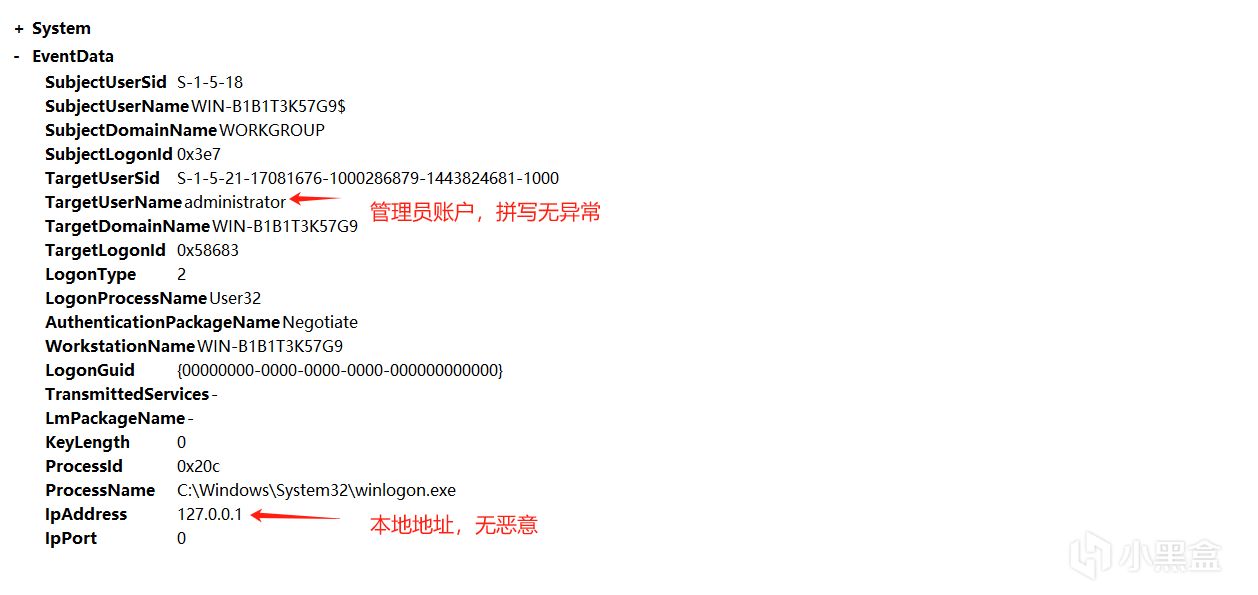

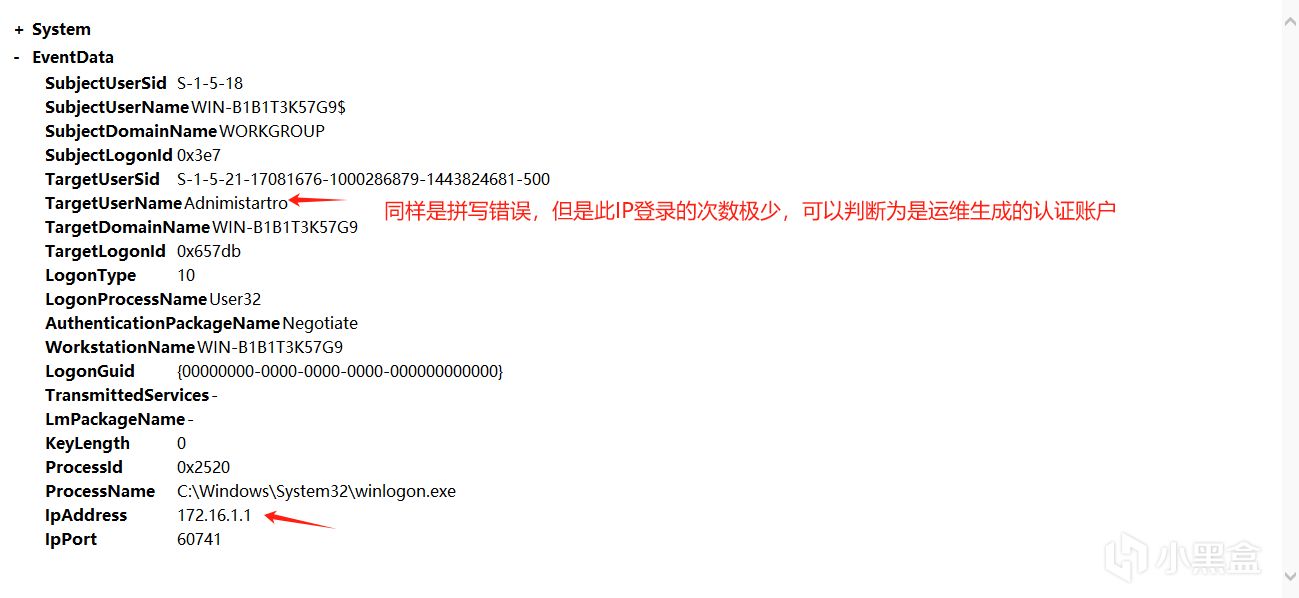

IP分析:172網段的IP通常屬於內網 IP、私有IP,次IP登錄屬於系統服務的正常認證流程,而非惡意攻擊IP,所以排除;127網段屬於本地迴環地址,它是純本地地址,無法用於外部攻擊,所以出現次IP,基本可以判斷爲本地系統操作,而非外部黑客行爲;最後一個192網段也屬於內網IP,那該如何判斷哪個是惡意IP?

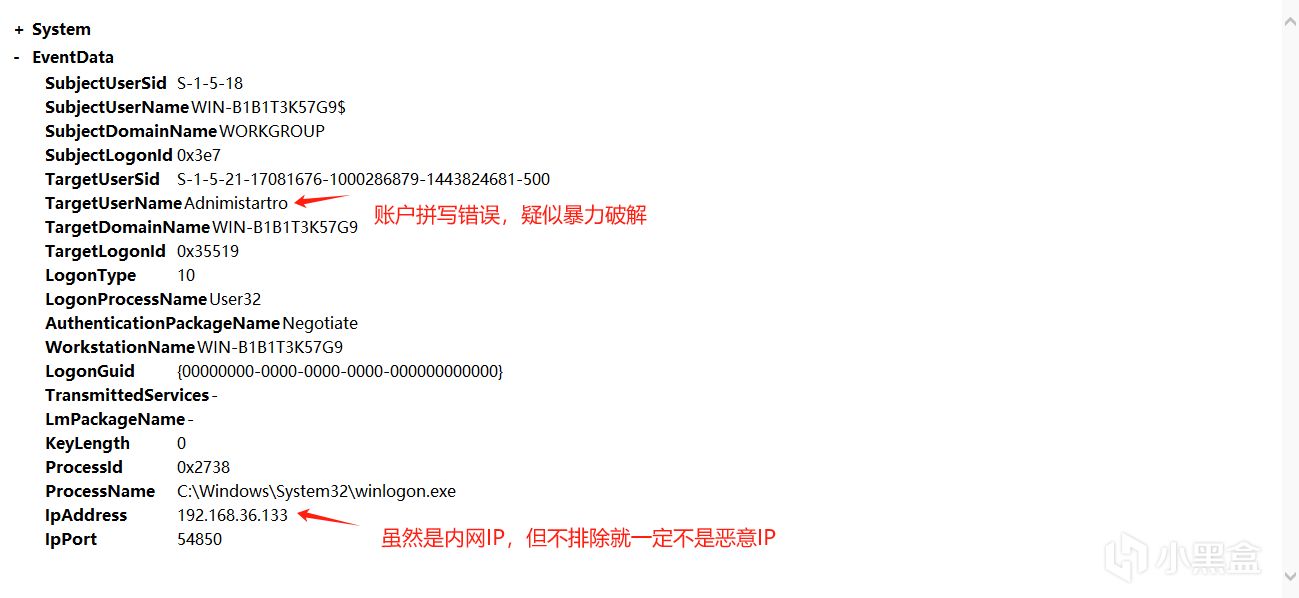

先來分析它們登錄成功時的詳細信息:

192的IP登錄次數高達數十次,純在惡意登錄行爲,判定爲惡意IP

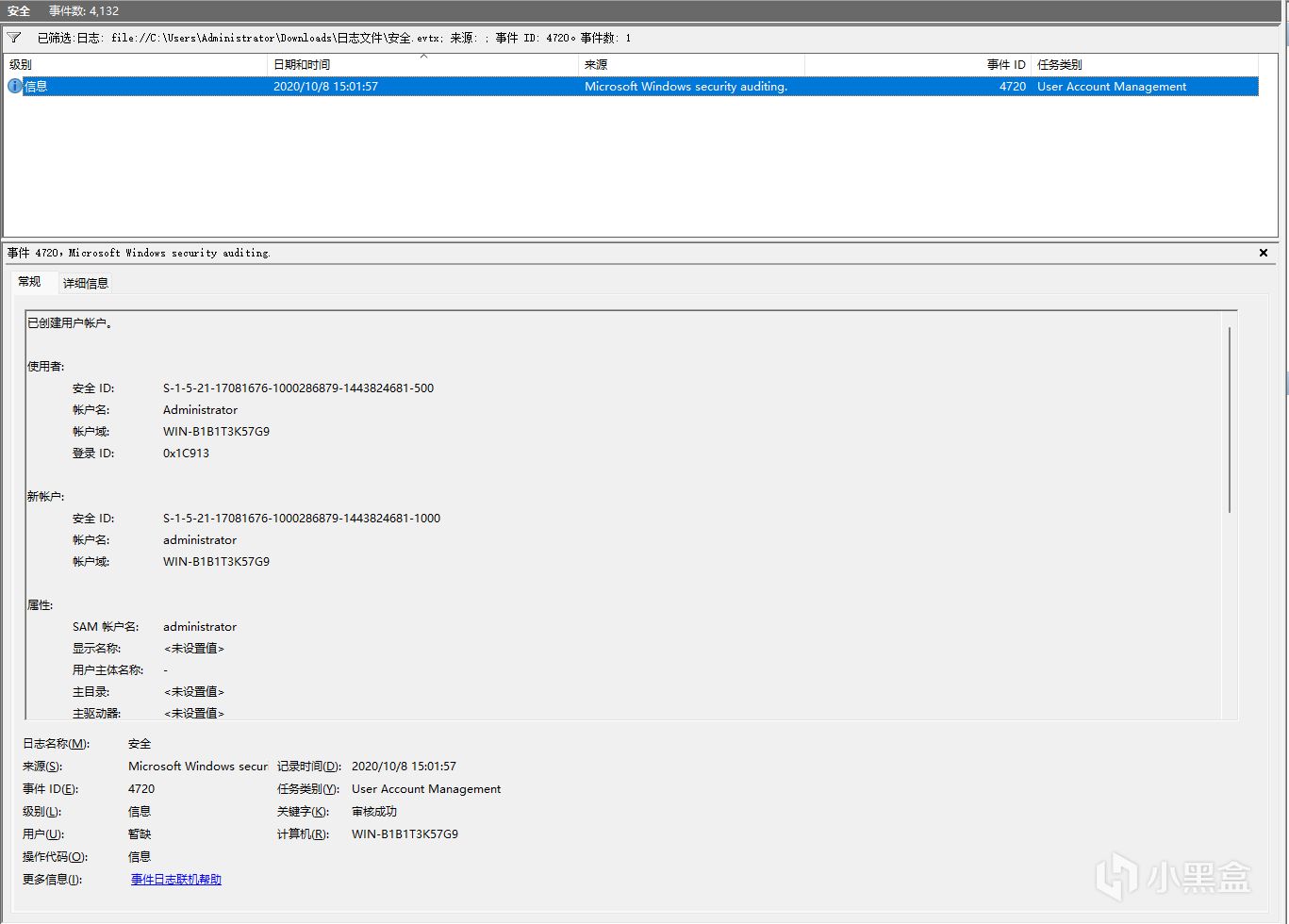

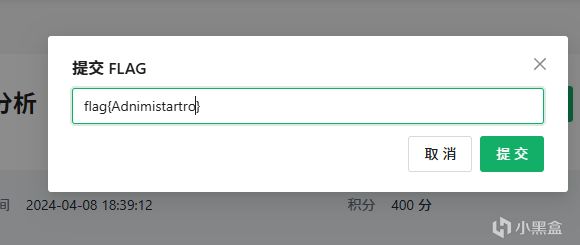

步驟2、黑客成功登錄系統後修改了登錄用戶的用戶名,將修改後的用戶名作爲Flag值提交

查看4720ID判斷是否存在影子賬戶或黑客創建的其他賬戶

並沒有黑客創建的賬戶

題目告知是修改了用戶名,查看4782—>無果

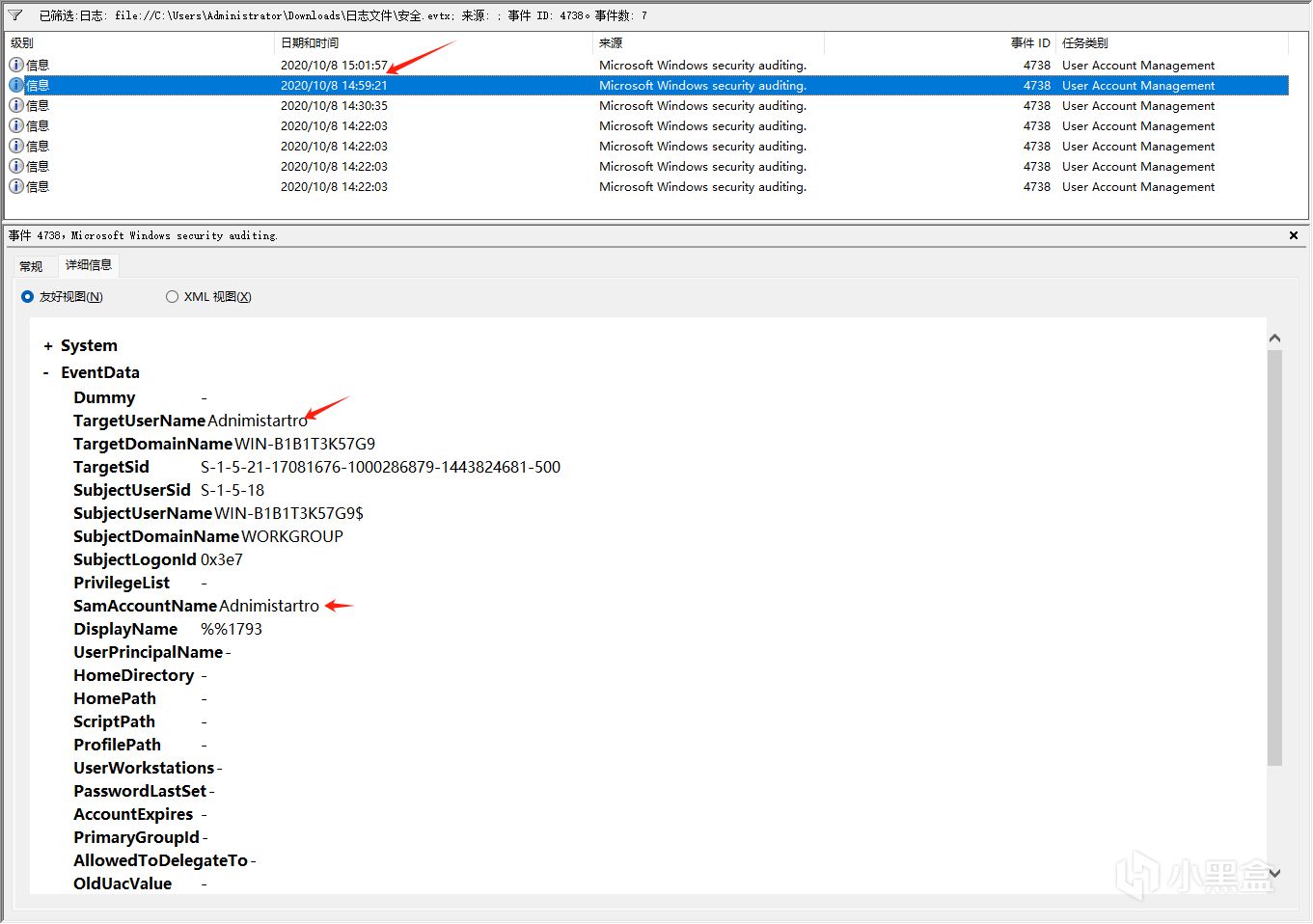

查看事件代替ID4738

發現拼寫錯誤的administartro,極具可疑性;通過分析其他事件數,可疑斷定爲此就是黑客修改的用戶名

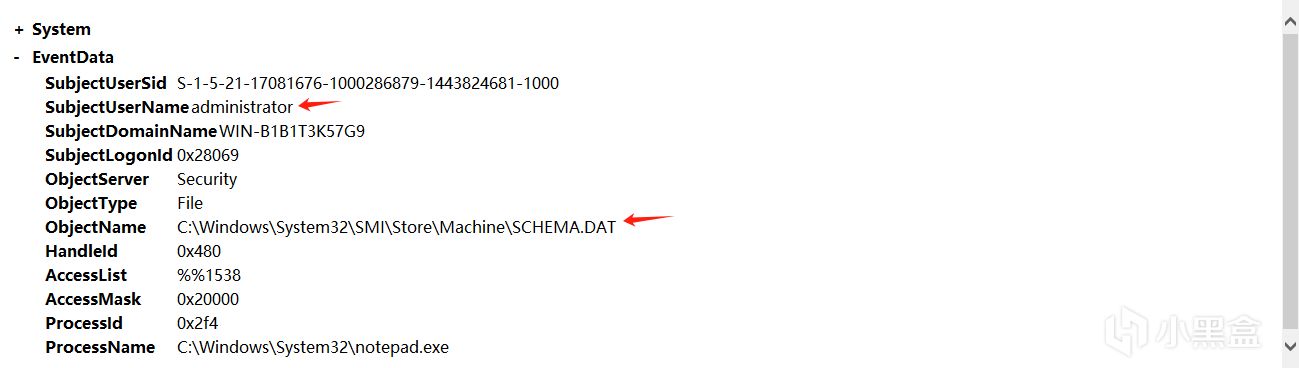

步驟3、黑客成功登錄系統後成功訪問了一個關鍵位置的文件,將該文件名稱(文件名稱不包含後綴)作爲Flag值提交;

如果訪問了文件,就優先分析“對對象的訪問”ID,4663

篩選後,發現有賬戶高頻訪問C:\Windows\System32\SMI\Store\Machine\SCHEMA.DAT,system32通常屬於重要且高敏感文件,不管是什麼用戶,怎麼高頻率的去訪問高敏感文件實屬可疑

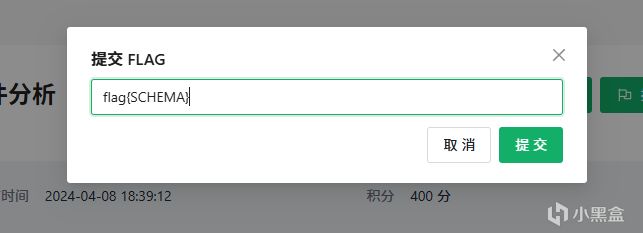

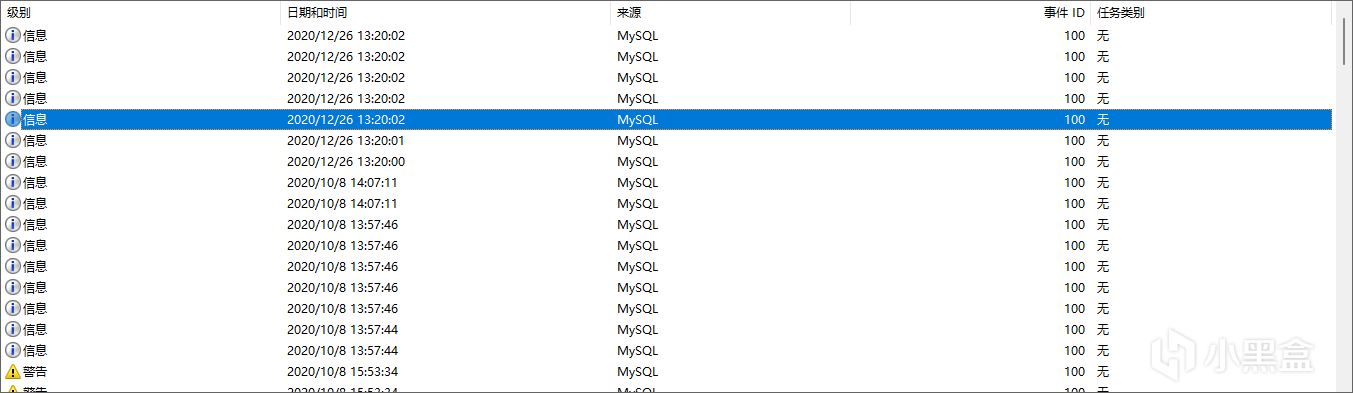

步驟4、黑客成功登錄系統後重啓過幾次數據庫服務,將最後一次重啓數據庫服務後數據庫服務的進程ID號作爲Flag值提交;

這裏黑客有和數據庫交互,數據庫服務通常會被記錄在應用程序日誌上,所以這裏需要分析應用程序日誌

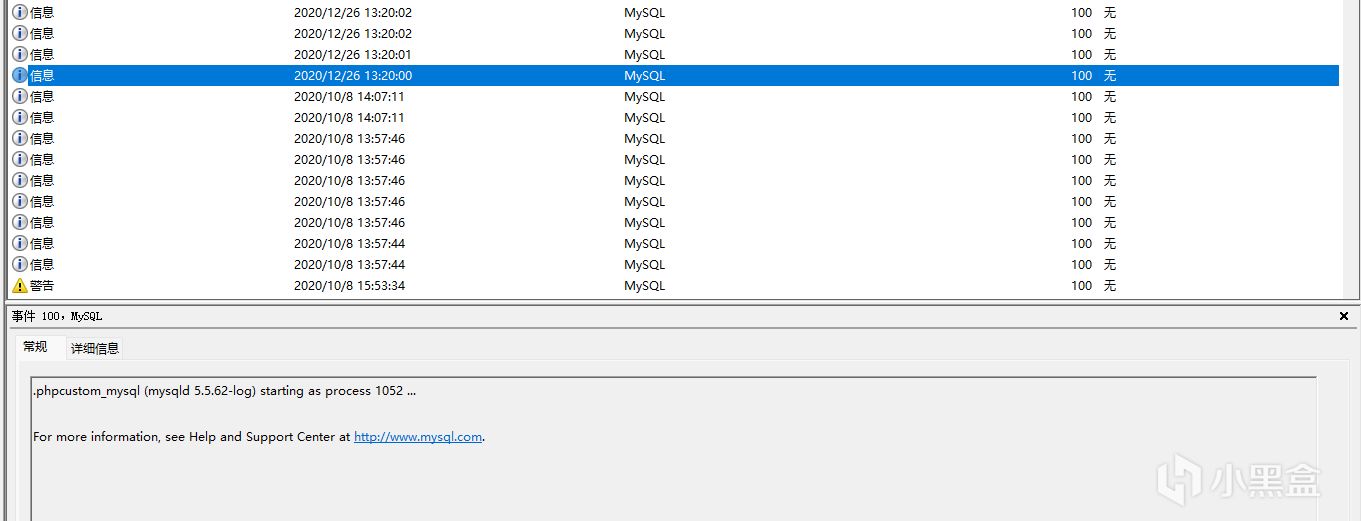

可以看到MySql數據庫,其事件ID爲100,篩選100

這裏出現了第一個進程號,但是這個進程號不是最後一次,排除原因是因爲通過黑客的登錄時間段來看,具體的攻擊時間大概爲10月份左右,所以需要分析10月份的MySQL事件

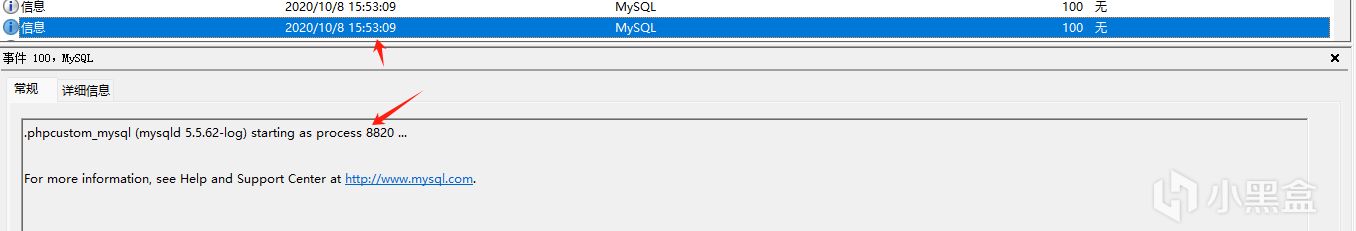

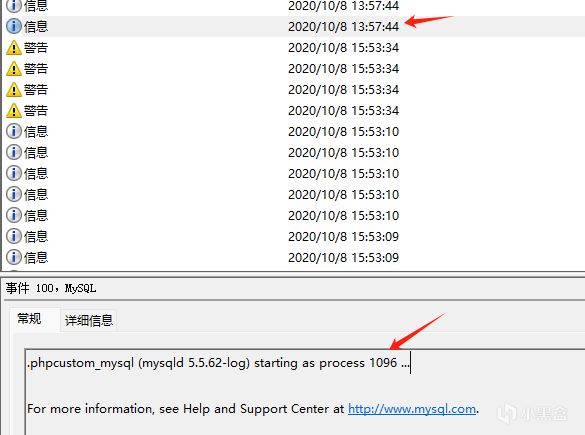

10月份的靠前的進程PID共有2個:1096、8820

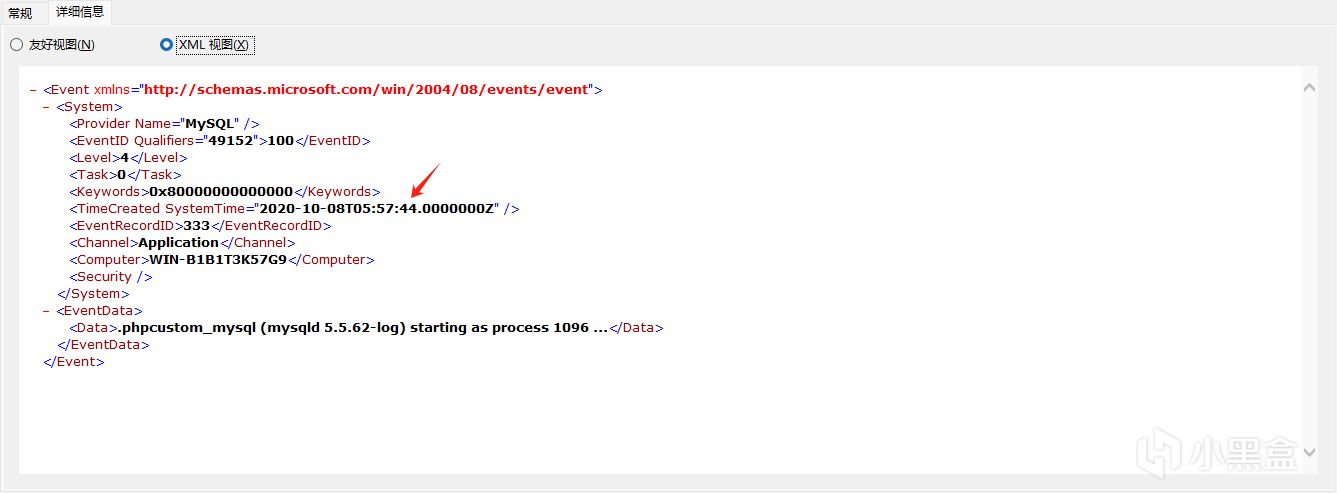

表面上看最早的是8820,最晚是10,但是通過對比它們的詳細信息就可以發現,最晚的是其實是8820,爲什麼怎麼判斷,因爲<TimeCreated SystemTime>標籤是準確記錄事件在系統中發生的時間,且使用 UTC 時間可以避免不同時區導致的時間混亂,方便日誌分析、故障排查時統一時間基準,10月份還有其他的進程PID,這裏不過多展開,因爲其他的故障事件都沒有8820晚

flag:flag{8820}

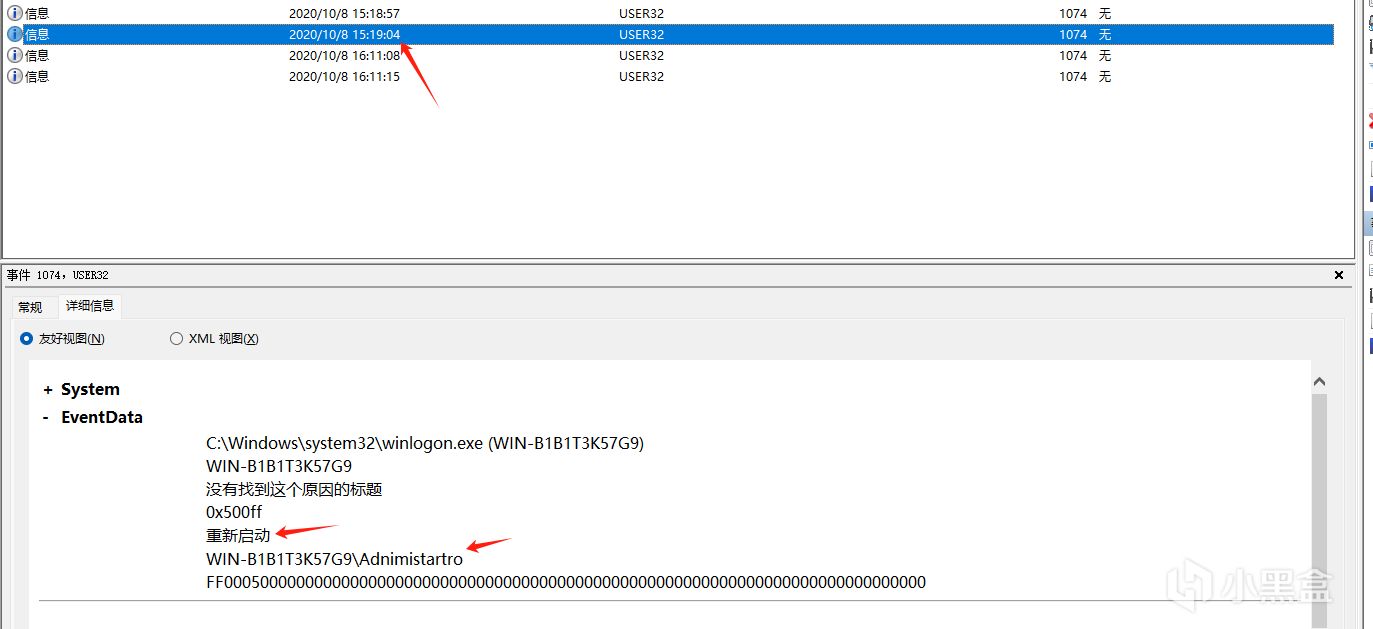

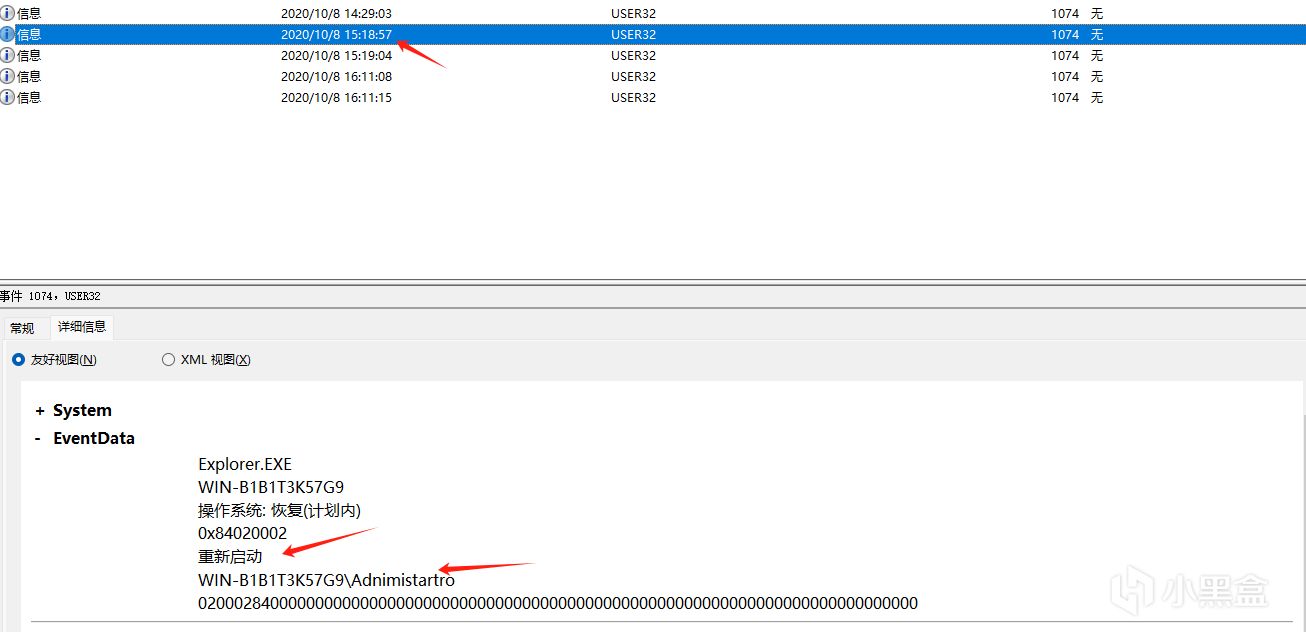

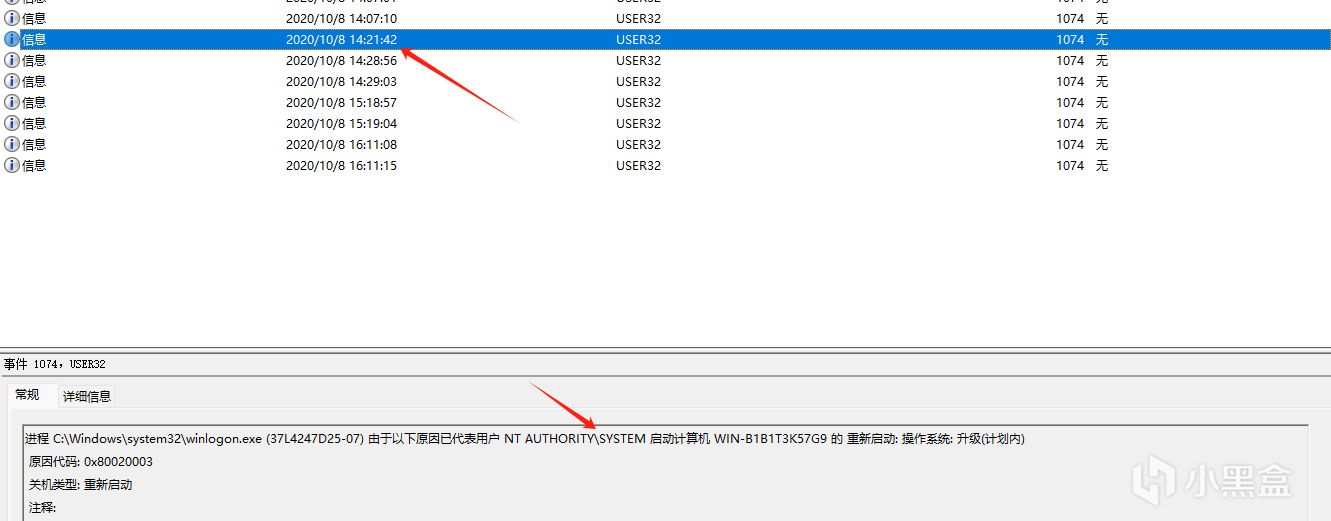

步驟5、黑客成功登錄系統後修改了登錄用戶的用戶名並對系統執行了多次重啓操作,將黑客使用修改後的用戶重啓系統的次數作爲Flag值提交。

在前面說到,黑客已經將用戶名變更爲adnimistartro,所以需要依據這個用戶名去排查

先排查系統日誌的1074事件,因爲它明確記錄 “由用戶或程序發起的系統關閉 / 重啓”,可以區分是人爲的重啓還是系統重啓

只發現兩個,但是如果細心分析常規信息,發現黑客代替system賬戶重啓了一次,總共就是三次

flag:flag{3}

如有理解不到位或表述錯誤的地方,懇請各位師傅指正.

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com