做了很久Pwn攻击,想着写一篇防御的,同样是安全,不如写一篇网络安全中遭遇黑客攻击的应急响应取证

本题来自玄机的“第五章 Windows 实战-evtx 文件分析”

首先,需要先理解什么是应急响应

网络安全应急响应是针对网络安全事件(如恶意攻击、蠕虫、病毒感染、数据泄露等)的系统化处置流程,核心是通过快速检测、遏制、根除威胁,恢复系统正常运行,并总结经验提升防御能力。但在响应期间,还需要借助分析系统日志来做到快速止损、恢复,同时通过溯源优化防御

而系统日志的格式通常为evtx(windows)

下载附件解压后,发现有三个日志文件

分别为:记录系统组件(驱动、服务、内核)的事件,反映系统级稳定性与异常的"系统.evtx"(系统级别的事件日志)

记录用户登录、进程操作、权限变更、文件访问等安全敏感事件的“安全.evtc”

记录应用程序(如浏览器、系统应用、第三方软件)的运行日志,反映应用层异常的“应用程序.evtx”

分析的目的:分析“系统.evtx”是为了定位系统故障根源(如驱动冲突、服务崩溃)和识别恶意程序对系统服务的篡改(如伪装成系统服务的后门、木马)

分析“安全.evtc”是为了还原攻击者的操作链(登录→上传/执行恶意进程→提权\权限维持→数据窃取\破坏),通过事件 ID(如 4688 进程创建、4624 登录)锁定攻击步骤,这里会重点分析这个日志,因为它是蓝队人员攻击溯源和取证分析的核心、突破口

分析“应用程序.evtx”是为了发现应用层漏洞利用(如浏览器崩溃日志暗示内存破坏攻击)、恶意软件对应用的篡改(如替换notepad.exe的关联程序)

按照应急响应的优先级,因当先分析安全日志,再者为系统日志,最后为应用程序日志

1、分析安全日志:

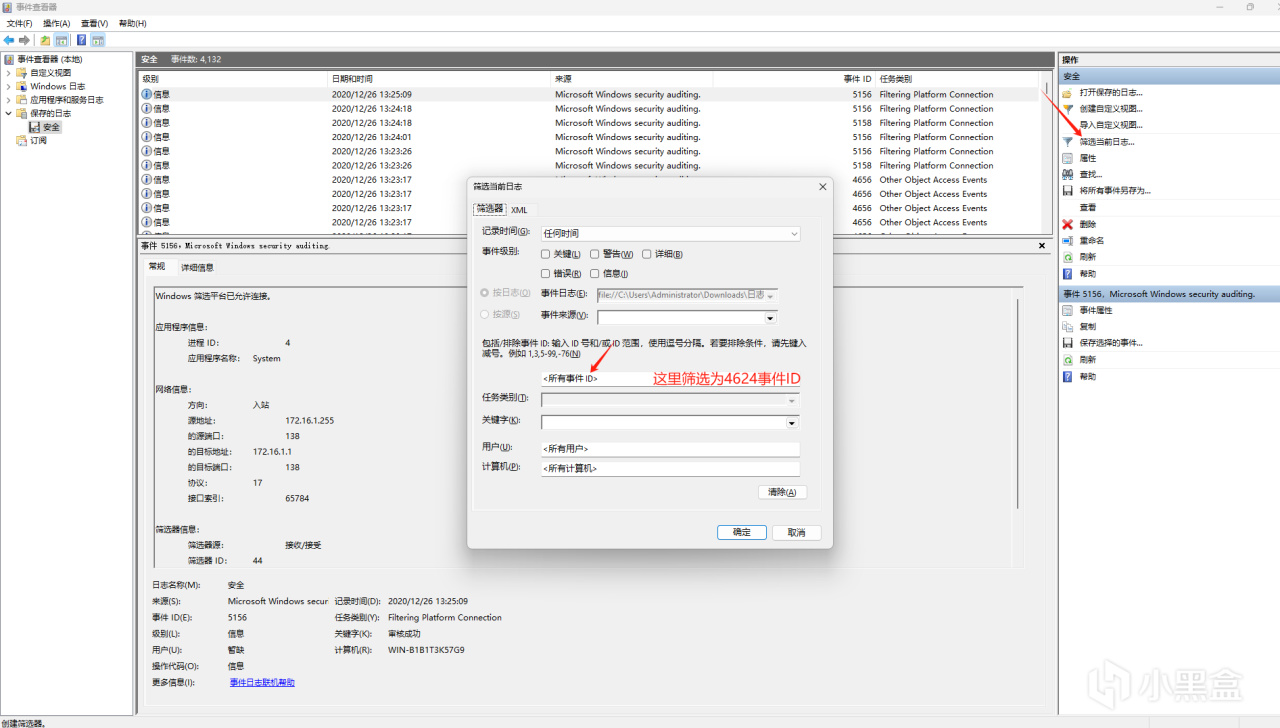

双击打开安全日志

因为这题的步骤1的flag为黑客成功登录系统的IP地址,所以需要查看4624登录事件ID

首先要筛选事件ID

筛选完后,发现共有79个事件数,直接一个个看

分析后,共发现一下IP:

172.16.1.1

127.0.0.1

192.168.36.133

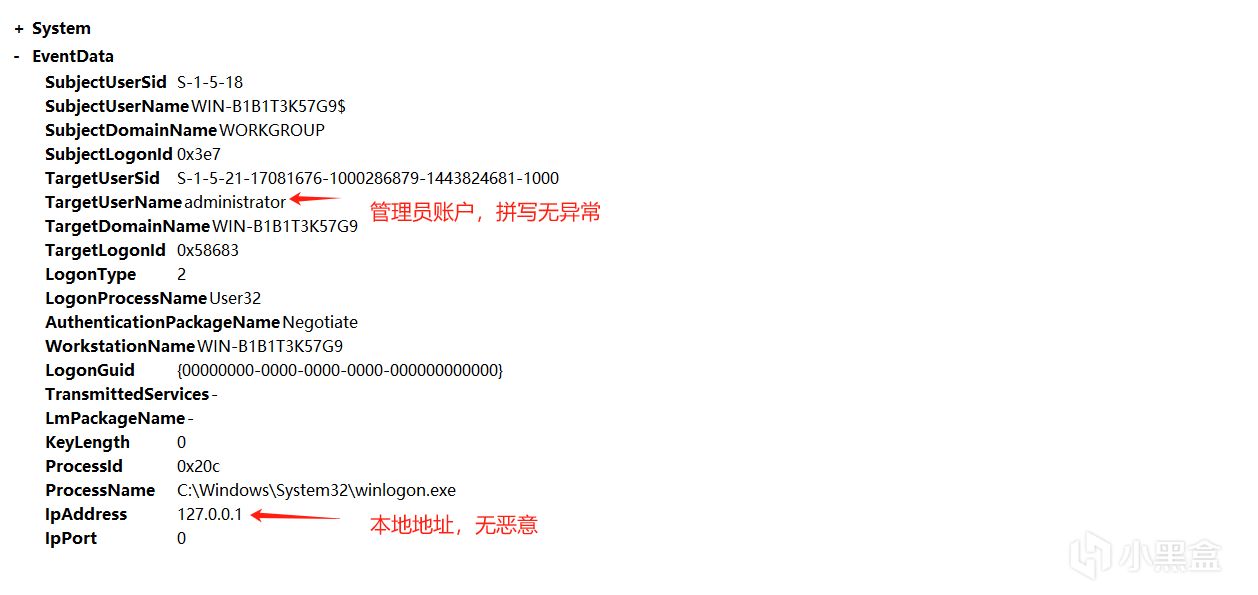

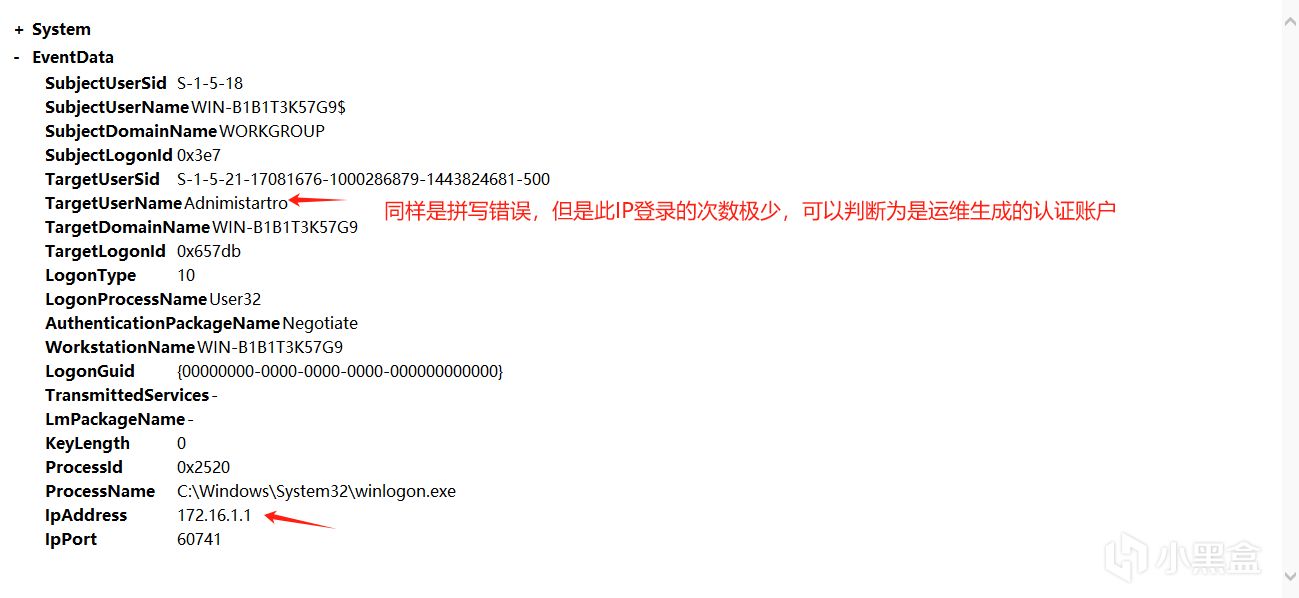

IP分析:172网段的IP通常属于内网 IP、私有IP,次IP登录属于系统服务的正常认证流程,而非恶意攻击IP,所以排除;127网段属于本地回环地址,它是纯本地地址,无法用于外部攻击,所以出现次IP,基本可以判断为本地系统操作,而非外部黑客行为;最后一个192网段也属于内网IP,那该如何判断哪个是恶意IP?

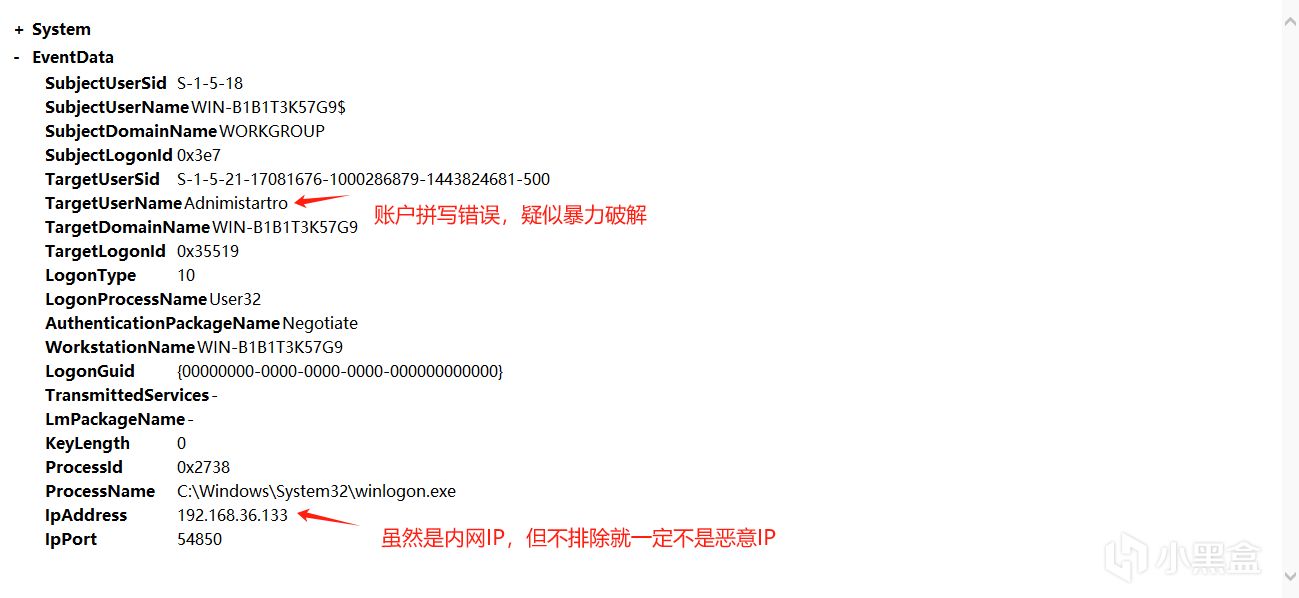

先来分析它们登录成功时的详细信息:

192的IP登录次数高达数十次,纯在恶意登录行为,判定为恶意IP

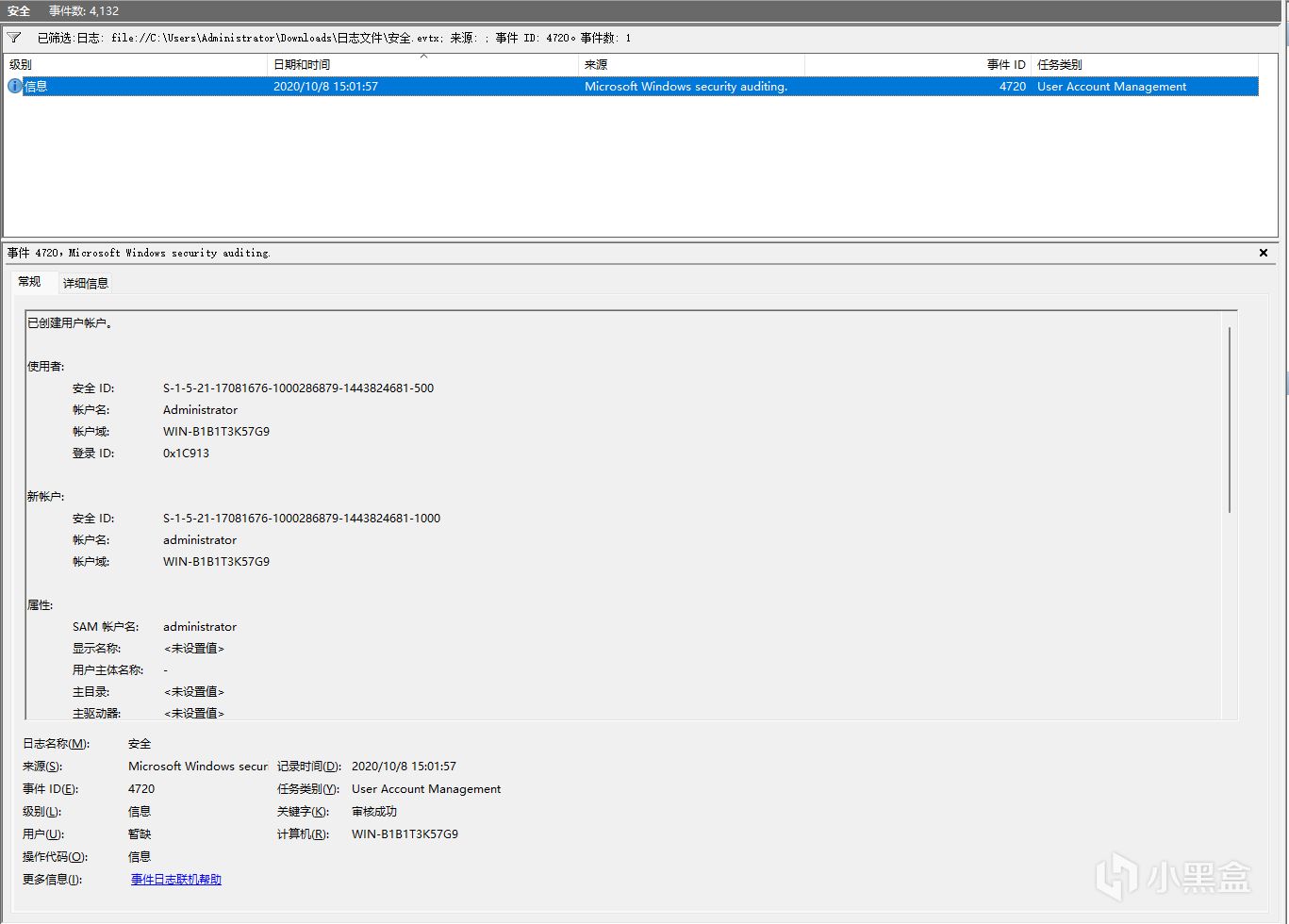

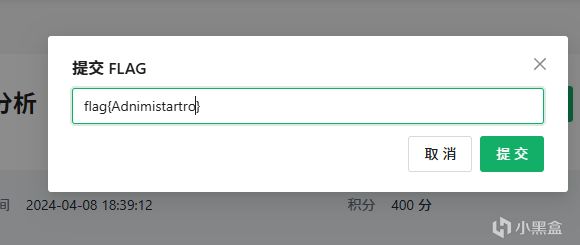

步骤2、黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交

查看4720ID判断是否存在影子账户或黑客创建的其他账户

并没有黑客创建的账户

题目告知是修改了用户名,查看4782—>无果

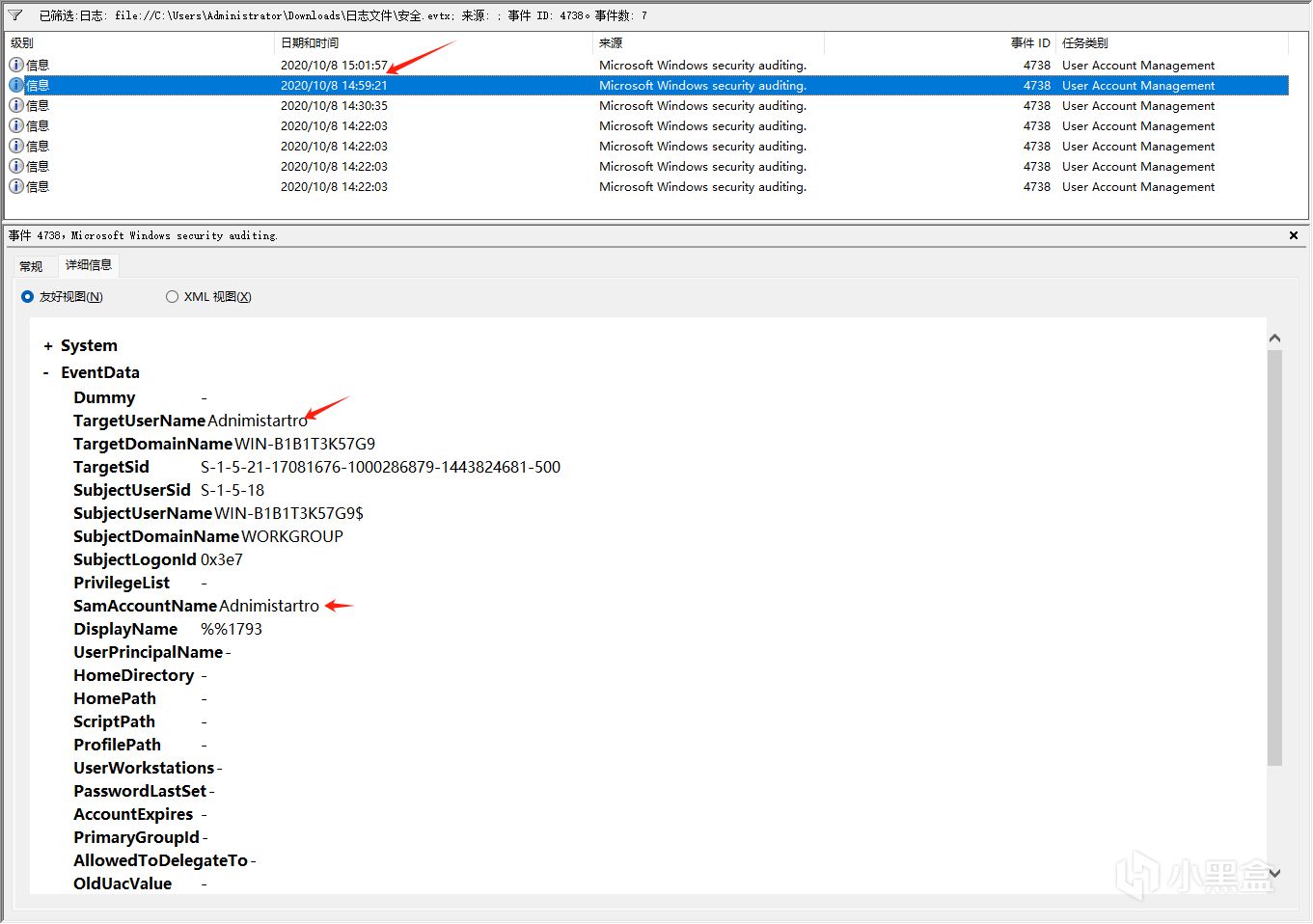

查看事件代替ID4738

发现拼写错误的administartro,极具可疑性;通过分析其他事件数,可疑断定为此就是黑客修改的用户名

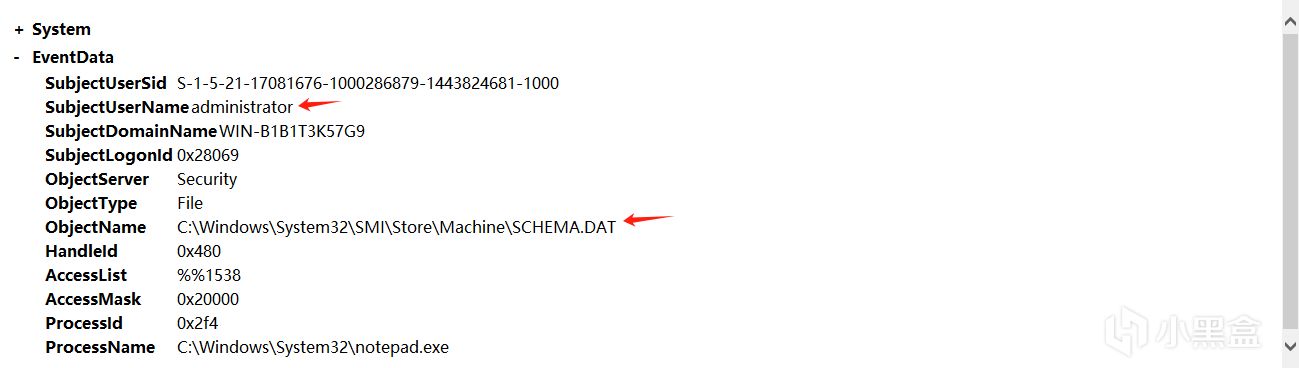

步骤3、黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交;

如果访问了文件,就优先分析“对对象的访问”ID,4663

筛选后,发现有账户高频访问C:\Windows\System32\SMI\Store\Machine\SCHEMA.DAT,system32通常属于重要且高敏感文件,不管是什么用户,怎么高频率的去访问高敏感文件实属可疑

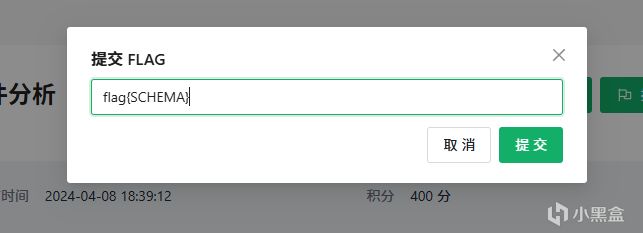

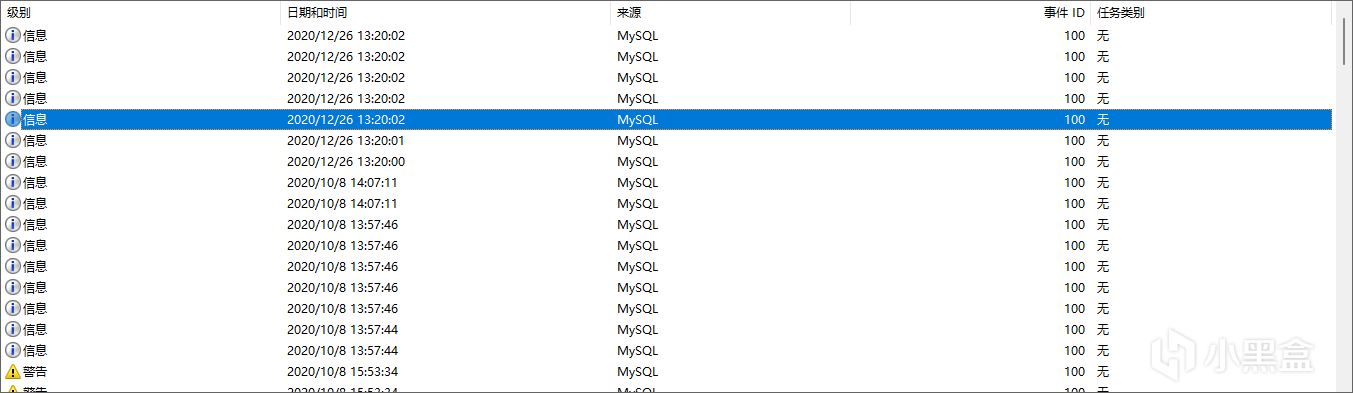

步骤4、黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交;

这里黑客有和数据库交互,数据库服务通常会被记录在应用程序日志上,所以这里需要分析应用程序日志

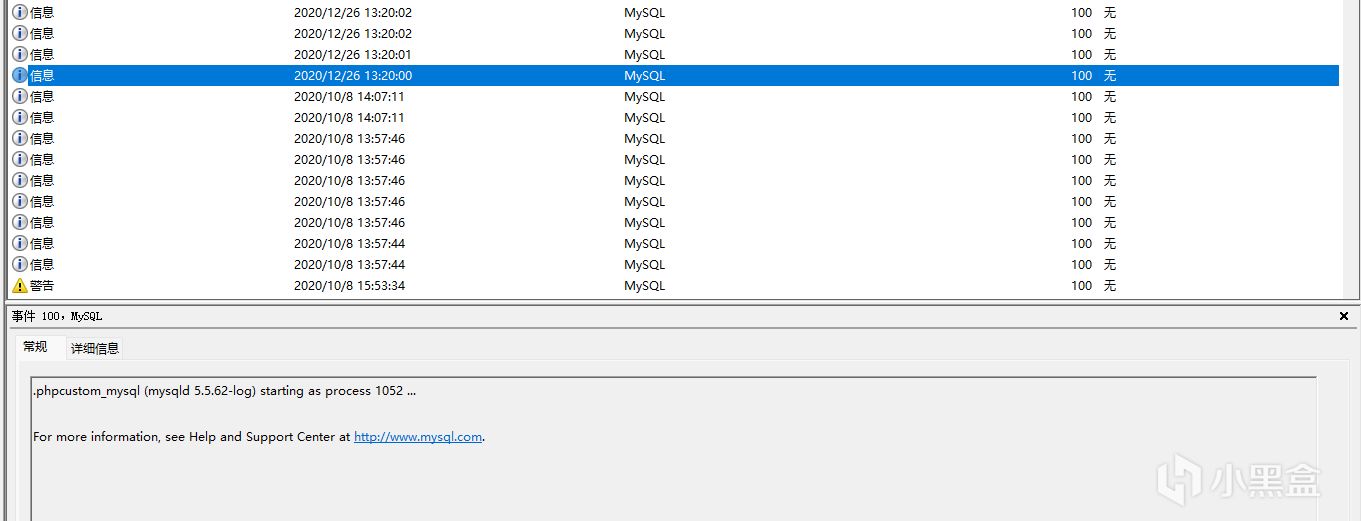

可以看到MySql数据库,其事件ID为100,筛选100

这里出现了第一个进程号,但是这个进程号不是最后一次,排除原因是因为通过黑客的登录时间段来看,具体的攻击时间大概为10月份左右,所以需要分析10月份的MySQL事件

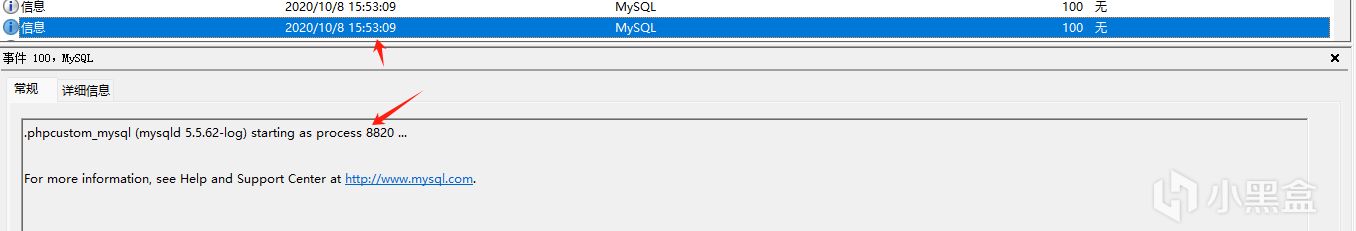

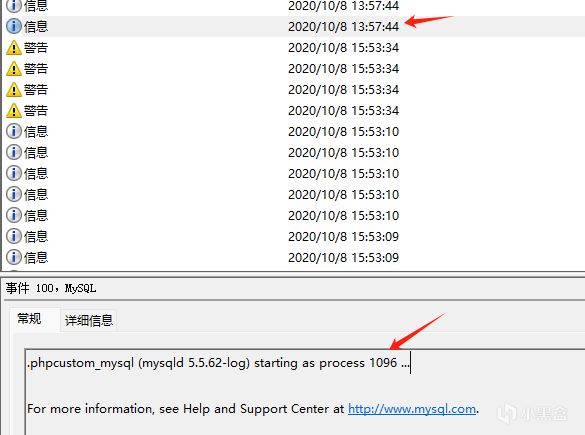

10月份的靠前的进程PID共有2个:1096、8820

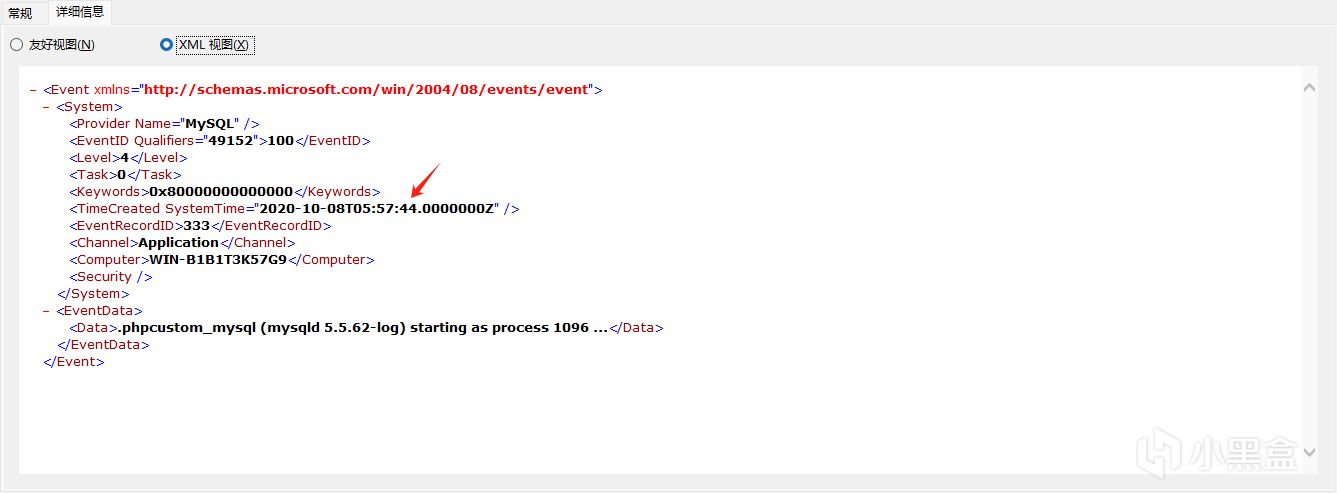

表面上看最早的是8820,最晚是10,但是通过对比它们的详细信息就可以发现,最晚的是其实是8820,为什么怎么判断,因为<TimeCreated SystemTime>标签是准确记录事件在系统中发生的时间,且使用 UTC 时间可以避免不同时区导致的时间混乱,方便日志分析、故障排查时统一时间基准,10月份还有其他的进程PID,这里不过多展开,因为其他的故障事件都没有8820晚

flag:flag{8820}

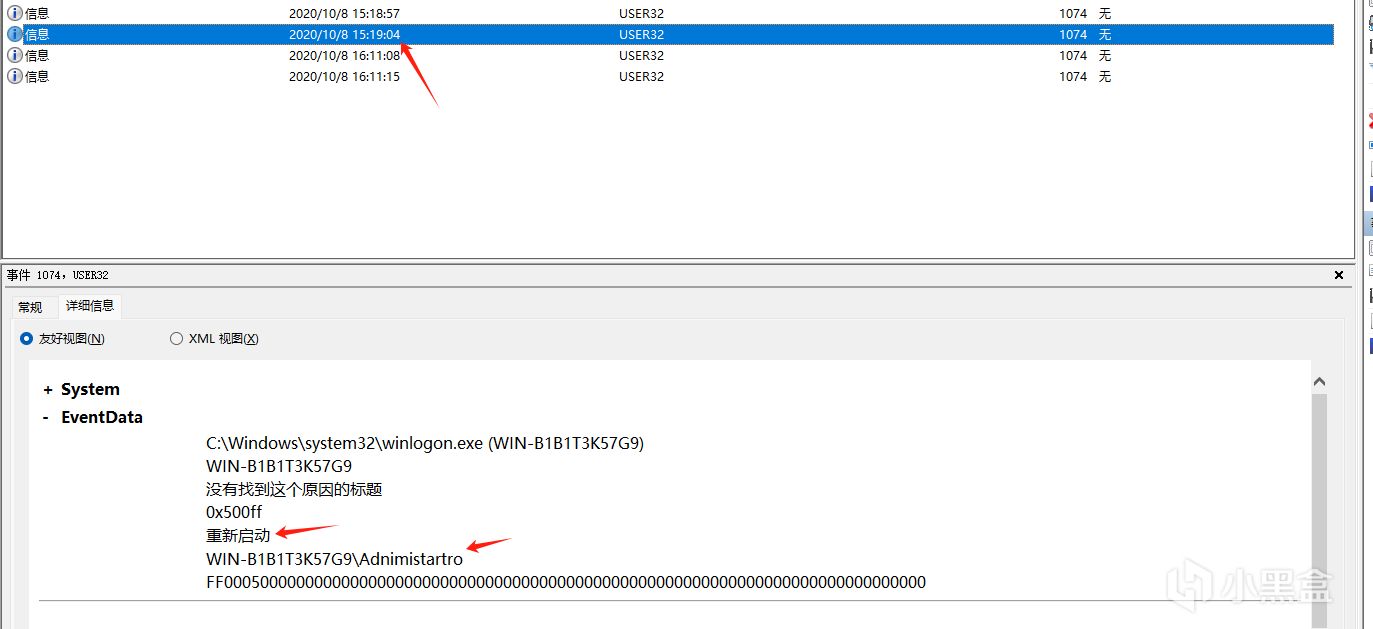

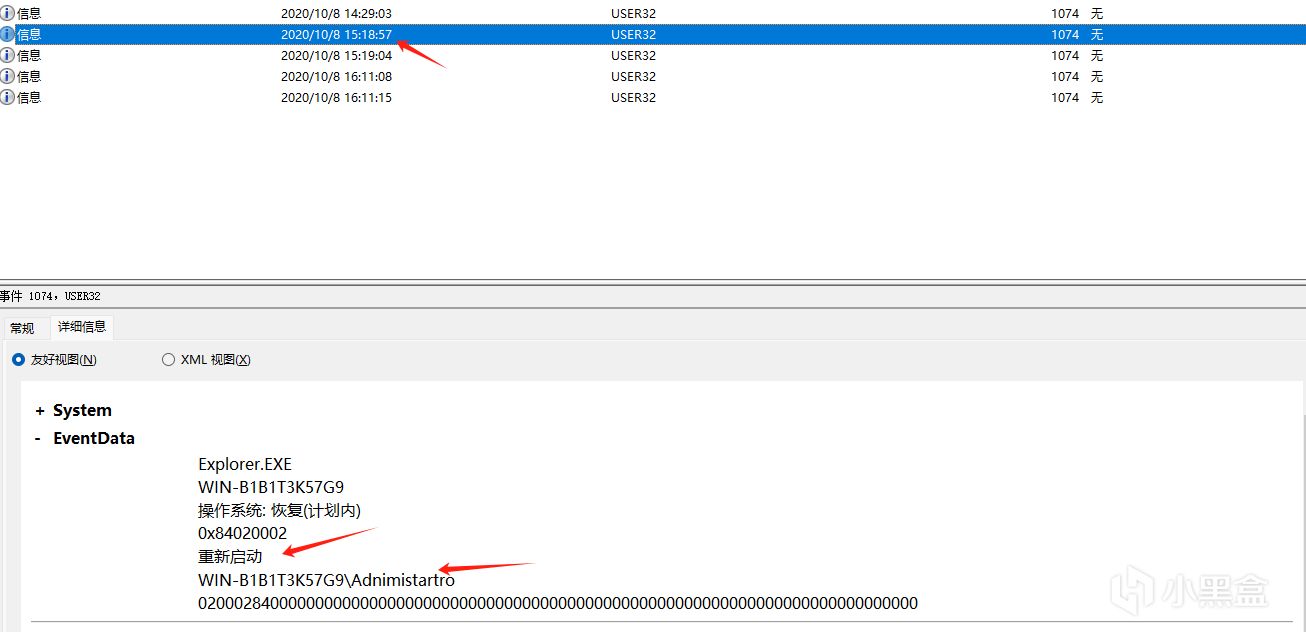

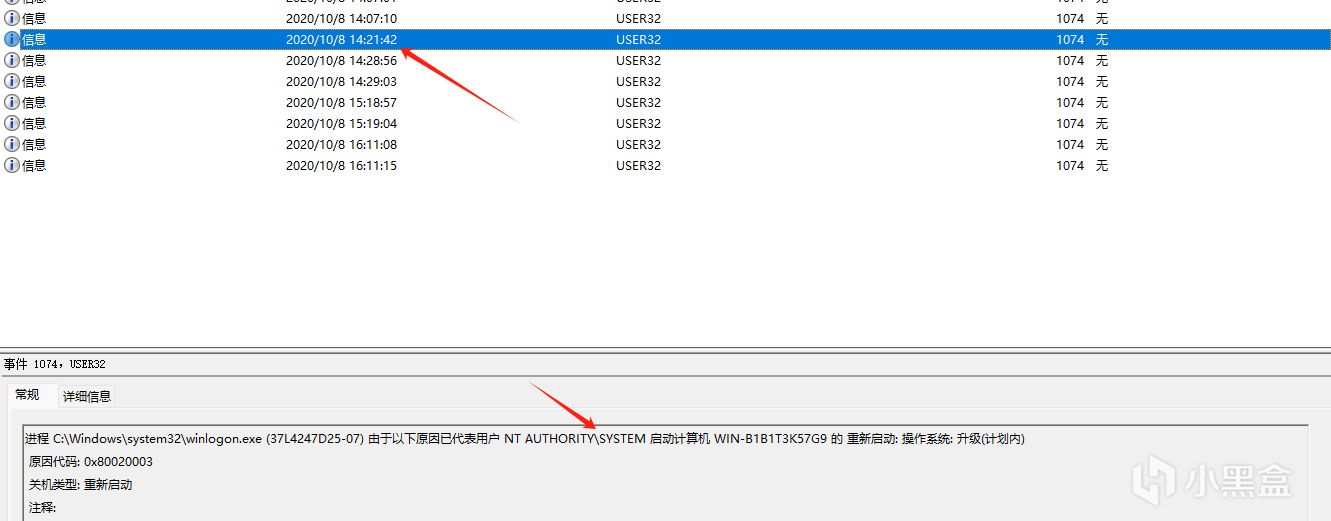

步骤5、黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交。

在前面说到,黑客已经将用户名变更为adnimistartro,所以需要依据这个用户名去排查

先排查系统日志的1074事件,因为它明确记录 “由用户或程序发起的系统关闭 / 重启”,可以区分是人为的重启还是系统重启

只发现两个,但是如果细心分析常规信息,发现黑客代替system账户重启了一次,总共就是三次

flag:flag{3}

如有理解不到位或表述错误的地方,恳请各位师傅指正.

更多游戏资讯请关注:电玩帮游戏资讯专区

电玩帮图文攻略 www.vgover.com