兄弟們,暑假正式拉開帷幕,但是作弊現象也同樣嚴重了起來!在過去一週中,《三角洲行動》安全團隊共處理違規行爲超 44 萬次,比前幾周的作弊平均數多了近十萬!

精準斬首作弊賬號: 共計 103,087 個作弊賬號被處以極刑 — 封禁十年並永久打入遊戲黑名單,徹底清除其污染遊戲環境的可能

扼殺 DMA 硬件級作弊: 針對危害性極強的 DMA(直接內存訪問)硬件外掛,安全團隊實時攔截、凍結及追封高達 97,963 人次,幾乎覆蓋上週所有作弊封禁量(佔比約 95%),有力遏制了這類隱蔽性強、破壞力大的作弊方式

機器碼封禁絕後患: 爲斬斷作弊者反覆“穢土轉生”的鏈條,團隊祭出“機器碼封禁”利器,上週共封禁違規機器設備 28,619 臺,從硬件根源上大幅提高作弊成本與門檻

“坐掛車”?同罪論處!34 萬次違規無處遁形

對於試圖通過組隊“坐掛車”(主動與作弊玩家組隊以獲取不當優勢)逃避打擊的行爲,安全團隊同樣佈下天羅地網:

上週共識別並處理此類關聯違規行爲 340,189 次

所有涉事賬號均根據情節輕重,受到梯度式嚴厲追責:輕則警告並追繳非法收益,重則直接處以賬號封禁,徹底杜絕任何僥倖心理

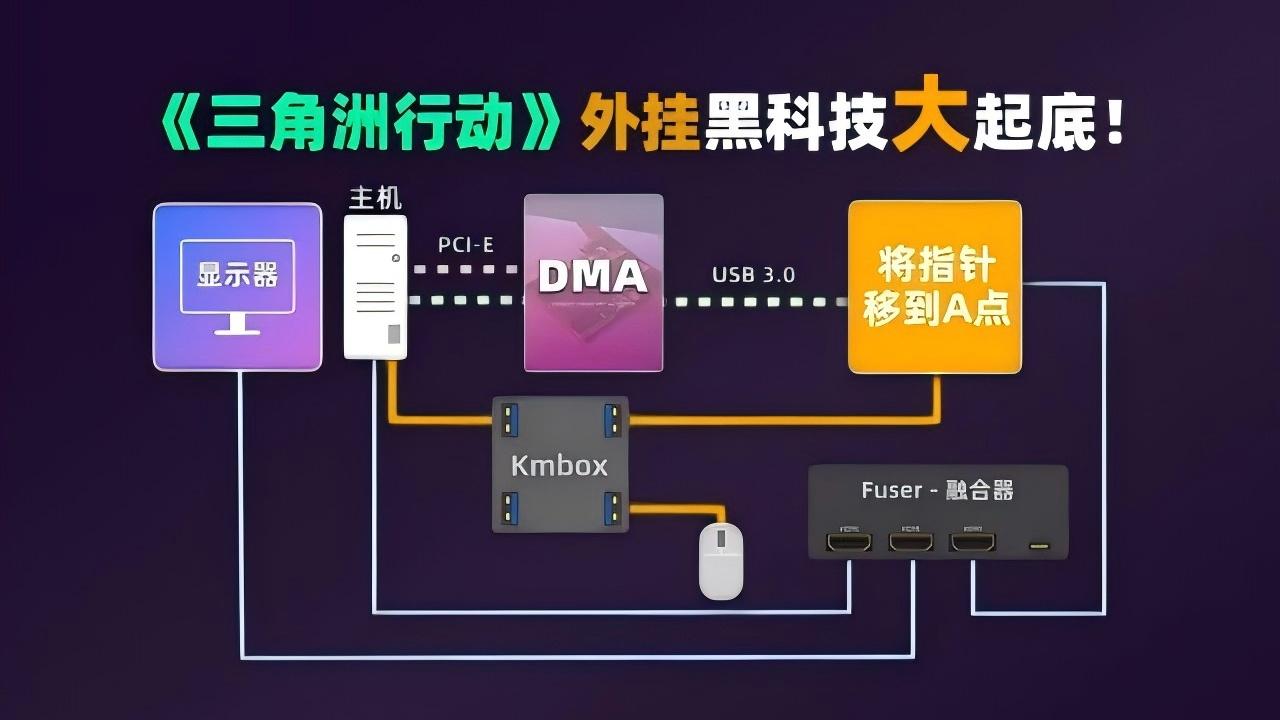

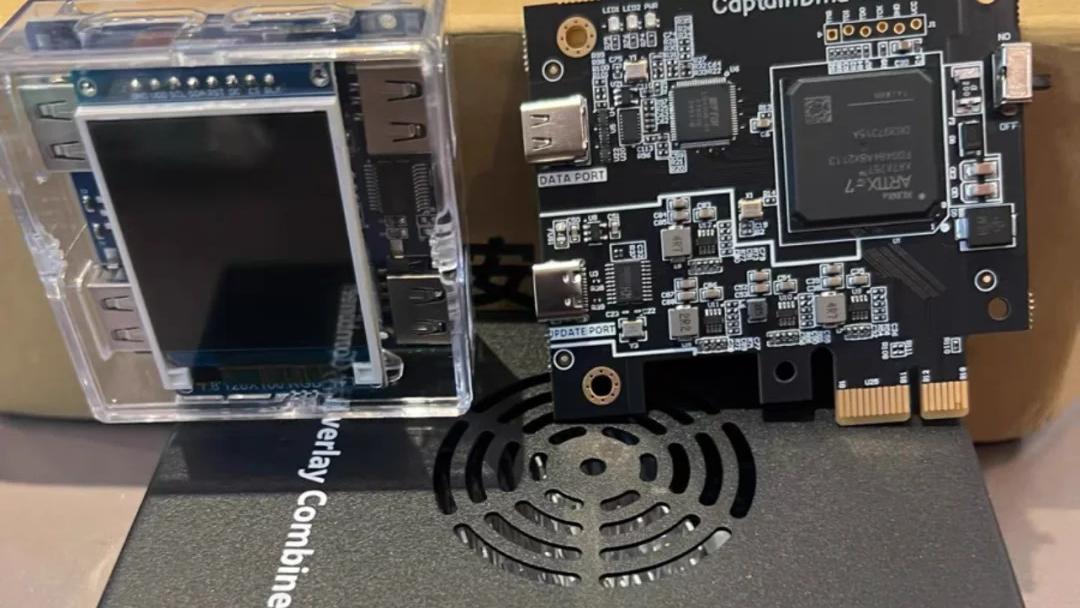

DMA 是什麼?爲什麼敢這麼猖獗?!

DMA 的全拼是 Direct Memory Access,中文爲“直接內存訪問”,它本是計算機硬件中一項提升效率的技術,允許外設(如顯卡、聲卡)繞過 CPU 直接與內存交互,減少數據傳輸延遲。

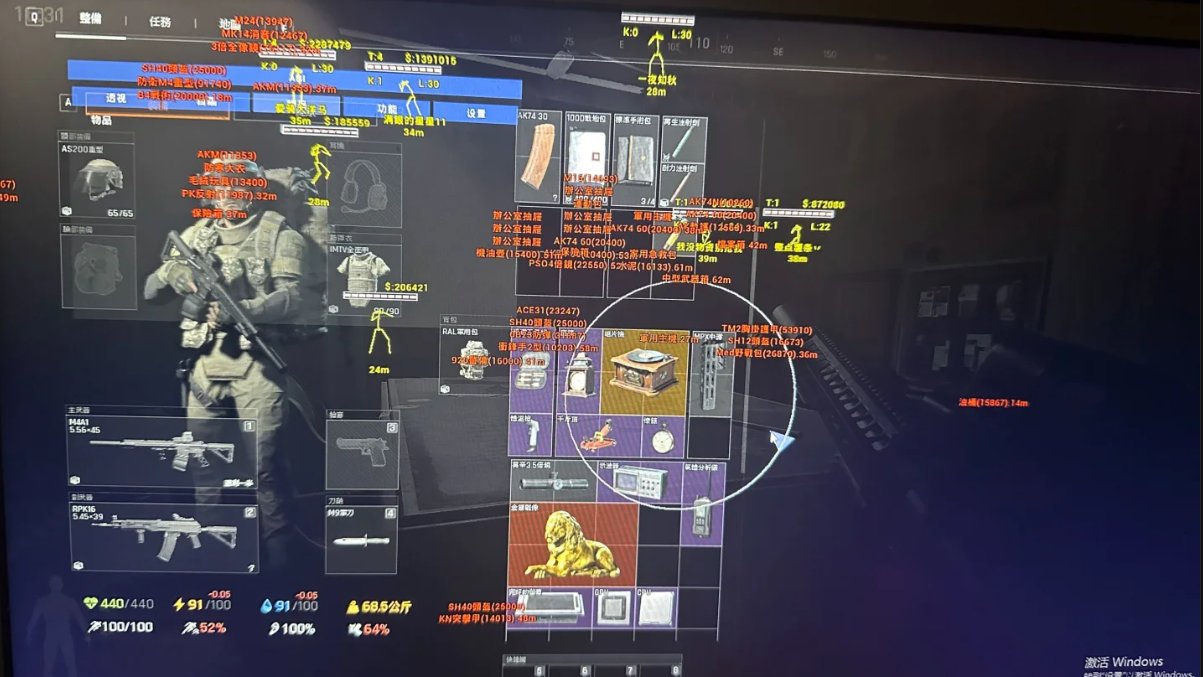

但在遊戲作弊場景中,“DMA 作弊”被惡意利用,成爲一種高隱蔽性的作弊手段:作弊程序通過劫持或模擬 DMA 控制器,直接讀取遊戲內存中未加密的關鍵數據(如角色座標、武器狀態、敵人視野等),甚至繞過遊戲客戶端直接向服務器發送虛假指令,實現“透視掛”“自瞄掛”等破壞公平的行爲。這種技術因直接操作硬件底層數據,繞過了傳統遊戲客戶端的邏輯校驗,對反作弊系統提出了更高挑戰。

網圖

反作弊檢測對 DMA 作弊難啃,核心在於其技術路徑的隱蔽性與底層性。傳統反作弊工具主要監測用戶態程序(如遊戲客戶端進程)的 CPU 指令和內存讀寫,但 DMA 操作由硬件控制器直接執行,無需經過 CPU 的常規指令流,導致軟件層面的常規掃描難以捕捉其痕跡;其次,作弊工具常以驅動級或內核態權限運行,能夠隱藏自身進程、篡改系統日誌,甚至僞造“合法 DMA 操作”的假象,普通用戶態檢測程序根本無法識別。

網圖

此外,DMA 操作的即時性與碎片化特性(如高頻次短時間讀取內存),進一步增加了實時攔截的難度!作弊數據可能在檢測系統反應前已完成“讀取-計算-發送”全流程;最後不同硬件平臺的 DMA 控制器協議與內存映射規則存在差異,作弊工具可針對特定硬件定製化開發,導致通用型反作弊策略難以覆蓋所有場景。這種“硬件級隱蔽+底層權限+硬件差異”的三重壁壘,讓 DMA 作弊成爲遊戲安全團隊重點攻堅的技術堡壘。

網圖

在此呼籲大家千萬不要存在僥倖心理使用外掛!在遊戲中遇到作弊現象一定要舉報,爲淨化網絡環境出一份力:

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com