如果你用的是英特爾第九代酷睿(Coffee Lake Refresh)及之後的處理器,最近一項來自蘇黎世聯邦理工學院的研究可能值得你稍微關注一下。研究人員披露了一項新的 CPU 漏洞,影響範圍覆蓋了英特爾從九代開始到目前爲止的幾乎所有主流處理器型號。

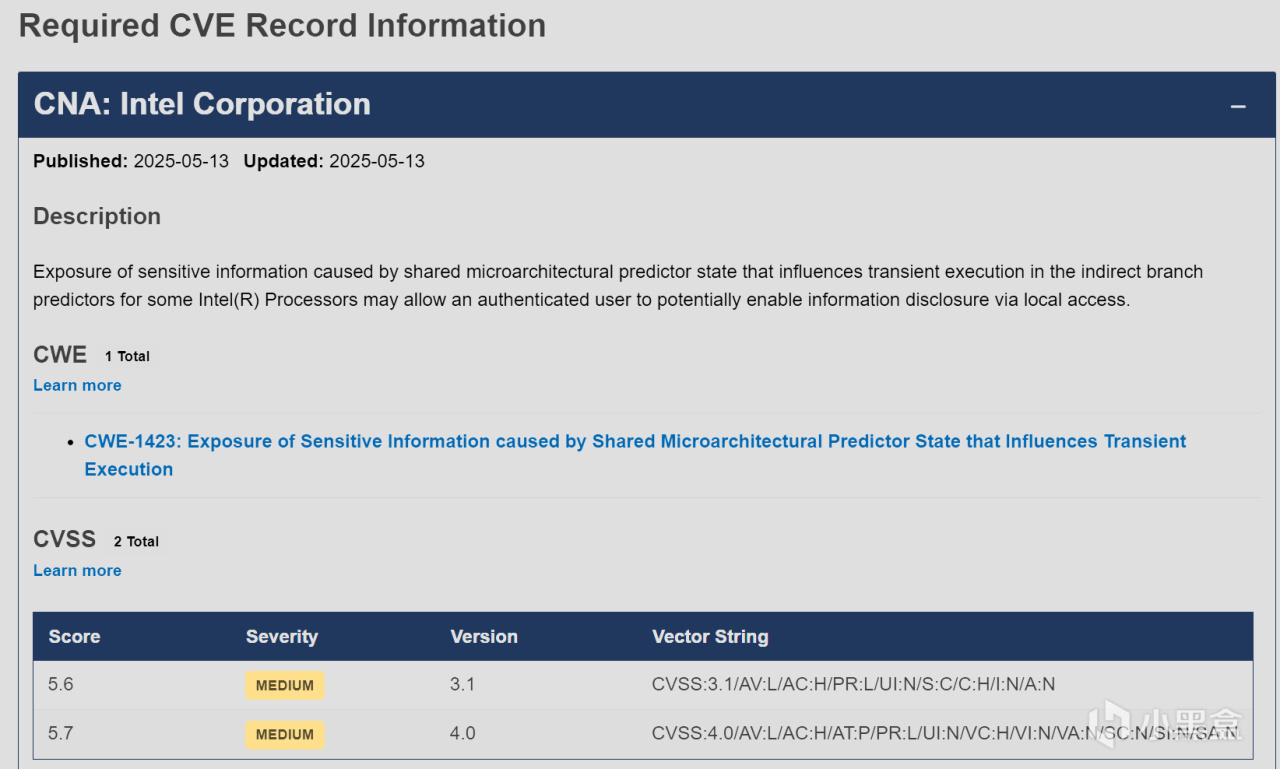

這個新漏洞被命名爲 CVE-2024-45332,本質上可以繞過英特爾早年爲 Spectre v2 絞盡腦汁做的緩解機制,讓攻擊者像解鎖隱藏劇情一樣,偷窺到操作系統內核、密碼、加密密鑰等高價值特權內存的數據。

說人話就是....你 CPU 上面有個分支預測器,這玩意兒負責“猜你接下來想幹啥”,現在它不但猜錯了,還被人拿去反向訓練,變成了“內鬼”。攻擊者用點套路,讓這貨把不該泄露的數據統統吐了出來。

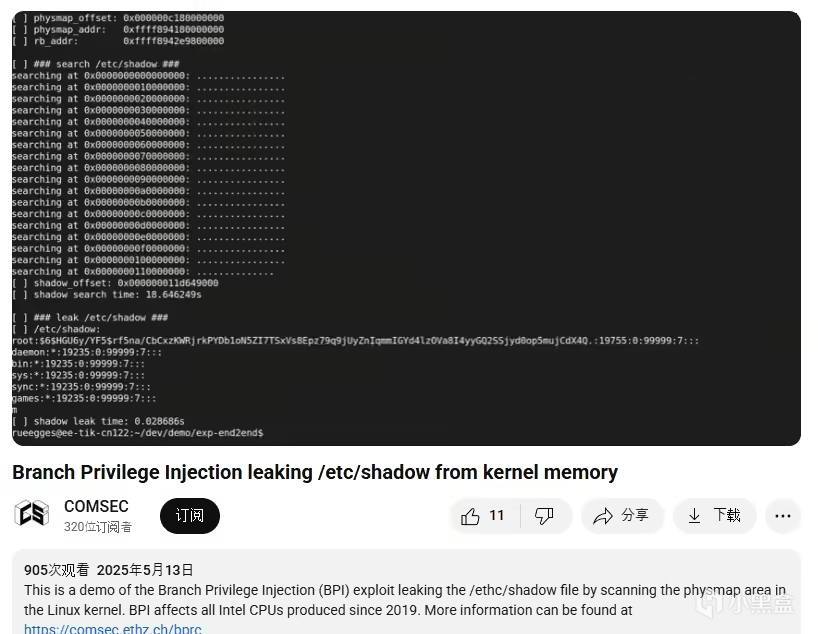

研究員們在 Ubuntu 24.04 上測試了一波,居然能以 5.6KB/s 的速度從 /etc/shadow 裏摸密碼出來,準確率高達 99.8%。什麼概念?不是隨機撞庫,是精準定位,有點像你家貓不僅會解鎖冰箱門,還知道你哪層藏了金槍魚罐頭。

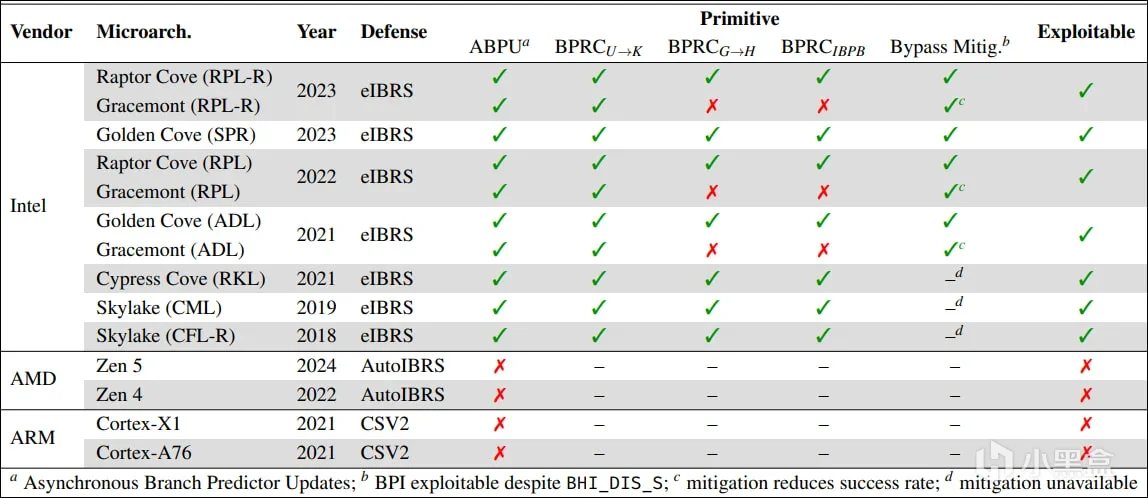

這影響範圍似乎相當廣,從第九代一直到最新酷睿 Ultra 系列都在列入名單裏,就連有些第七代(Kaby Lake)也可能中招。不過 AMD 和 ARM 的用戶可以暫時喫瓜,研究人員明確表示目前沒在這些平臺上發現類似問題。

那普通用戶是不是要慌了?暫時不用。但如果你是搞虛擬化、數據中心、雲平臺、密碼錢包或者你是個偏執狂,你最好立刻去更新 BIOS/UEFI 和操作系統補丁。

英特爾方面倒是反應還行,去年 9 月就收到了漏洞報告,現在也推了微代碼更新來應對。但不好意思,這波補丁 會讓性能損失約 2.7%,軟件緩解方案最高可能拖慢 8.3%,這就像你爲防彈在衣服裏塞了塊鐵板,雖然擋子彈,但你也跑不快了。

英特爾在公告裏表示感謝研究團隊的配合,並強調“目前未發現有實際利用案例”。問題是,這話我們好像聽過太多次了吧?“沒有被利用”並不代表沒人盯上,只可能是“你不知道而已”。

寫在最後的碎碎念:

對大多數普通人而言,這事可能就是個技術八卦。但它再次提醒我們:英特爾在安全補丁這件事上,像極了上了年紀卻還硬撐的中年人,補得越多,越顯老態。Spectre 的鬼魂還沒散去,新鬼又開始作祟了。

所以,不妨順手查一下你主板廠商有沒有放出新的 BIOS 更新.....哪怕只是圖個安心。

你是怎麼看待這類“補丁換命,性能骨折”的老毛病?歡迎盒友在評論區分享你的看法。

有興趣查閱漏洞詳情的朋友,可訪問 CVE 官方記錄頁:

https://www.cve.org/CVERecord?id=CVE-2024-45332

由英特爾公司作爲 CNA 提交,包含技術簡述與 CVSS 分數。

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com