來源——AMP實驗室

雪上加霜

蘇黎世聯邦理工學院研究人員昨晚披露了一種針對英特爾現代 CPU 的新型漏洞“CVE-2024-45332”,影響英特爾第九代及後續所有處理器。

基於此,攻擊者可通過“分支權限注入”發動攻擊,從操作系統內核等特權內存區域竊取密碼、加密密鑰等敏感信息。

據介紹,攻擊者可通過訓練 CPU 預測特定分支目標,結合系統調用觸發推測執行,利用側信道泄露緩存數據。實測發現,在 Ubuntu 24.04 中讀取 /etc/ shadow 文件時峯值泄露速度 5.6KB/s,準確率 99.8%。

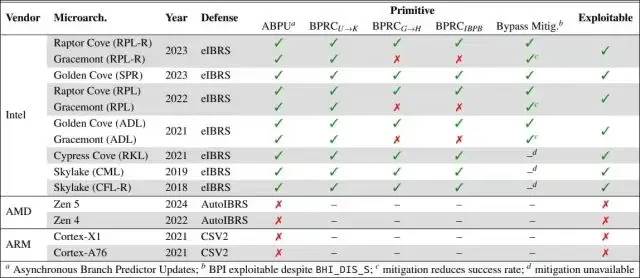

研究人員表示,自第九代處理器(Coffee Lake Refresh)以來,所有英特爾 CPU 都會受到這一漏洞的影響,但部分第七代處理器(Kaby Lake)設備也存在 IBPB 繞過風險。

除此之外,研究人員並未在 AMD 和 ARM 系統上發現類似的任何問題,至少包括 Arm Cortex-X1、Cortex-A76 以及 AMD Zen 5 和 Zen 4 芯片。

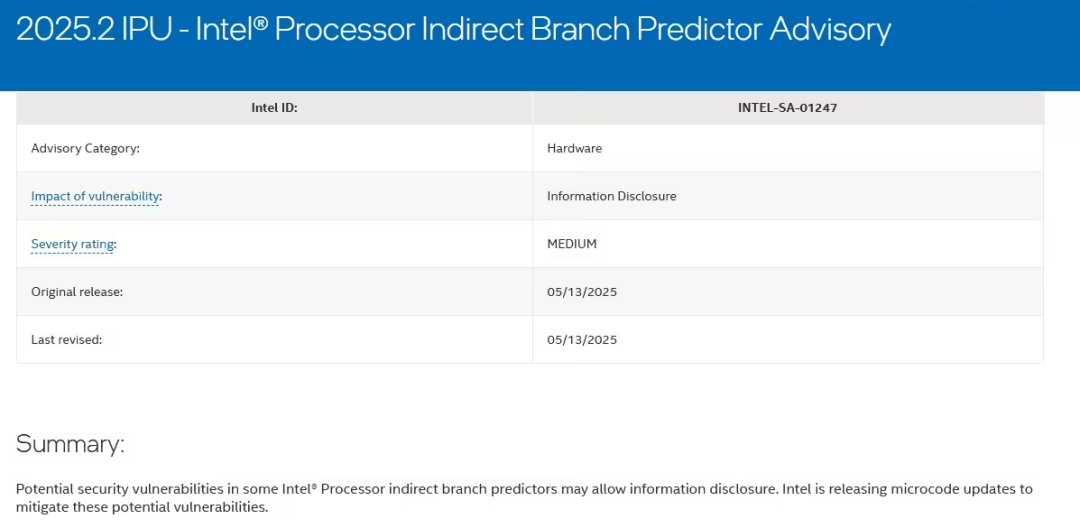

科研人員表示,他們早在 2024 年 9 月就已經向英特爾通報了這一漏洞,英特爾後來發布了微代碼更新以緩解該漏洞,但會導致約 2.7% 性能損耗,而軟件緩解方案所產生的性能影響介於 1.6%-8.3% 之間。

英特爾在安全公告中聲明:“我們感謝蘇黎世聯邦理工學院的研究與合作,正加強 Spectre v2 硬件防護措施。”英特爾發言人表示:截至目前,未發現該漏洞在現實中被利用的實際案例。

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com