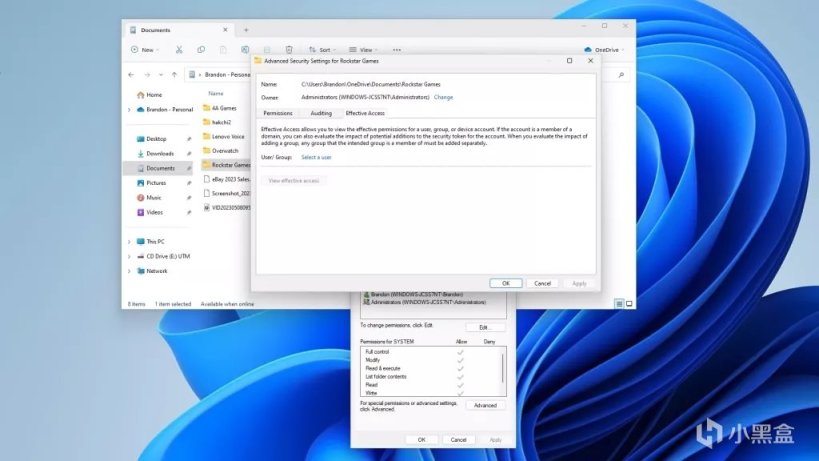

最近Win11有一個嚴重漏洞,CPU使用率突然升高,該情況只發生在Windows 11,微軟已經知道了導致問題的原因,據華盛頓州雷德蒙德的軟件巨頭的一份報告中顯示,文件資源管理器有一個嚴重的錯誤,影響了Windows 11的21H2和22H2版本

具體來說,用戶無法共享文件/文件夾的高級安全設置對話框來有效訪問菜單高級安全設置,對話框關閉後,查詢結果不會顯示,explorer.exe會繼續使用CPU,而不是正確響應用戶的命令,從而導致CPU佔用率過高

高CPU使用率目前還繼續在Win11系統中存在,只有當前登錄的用戶註銷或系統重新啓動纔會恢復,鎖定Windows也不能解決該錯誤

文件資源管理器的錯誤是分別在Windows 11的21H2和22H2的KB5026368和KB5026372中引入的,這些是5月9日發佈的補丁星期二累積更新中發佈的,微軟花了一個多月的時間才承認這些問題

在家中使用Windows設備的不太可能遇到這個問題,如果在使用此功能時遇到CPU使用率較高的問題,可以嘗試微軟建議的註銷/重新啓動來解決,與此同時,微軟目前正在內部進行修復,預計下半年發佈修復更新

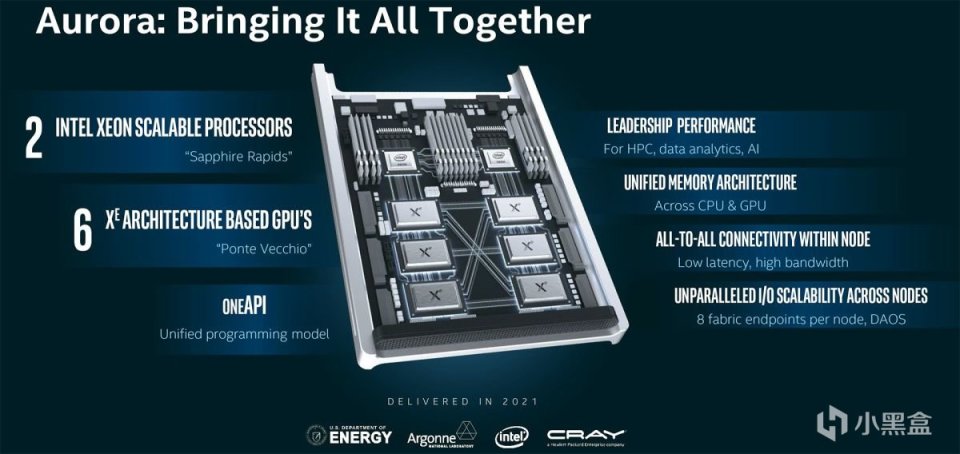

此外,2ExaFLOPS的Aurora超級計算機已準備就緒,內置英特爾Max系列CPU和顯卡

阿貢國家實驗室和英特爾在週四宣佈,Aurora超級計算機的10624個刀片式服務器已經完成交付,該系統於2023年下半年上線,該機器使用數萬個至強Max藍寶石激流處理器,配備HBM2E內存,以及數以萬計的數據中心顯卡Max Ponte Vecchio計算顯卡,可實現超過2ExaFLOPS的FP64性能

HPE製造的Aurora超級計算機由166個機架組成,每個機架有64個刀片服務器,總共10624個刀片服務器,每個Aurora刀片均採用兩個至強Max CPU(64GB封裝HBM2E內存),以及六個英特爾Data Center Max Ponte Vecchio計算顯卡,這些CPU和顯卡通過定製的水冷散熱系統進行散熱

Aurora超級計算機總共配備了21248個通用CPU,超過110萬個高性能核心、19.9PB的DDR5內存,以及連接到CPU的1.36PB的HBM2E內存,以及63744個專爲大規模行AI和HPC工作負載而設計的計算顯卡,板載8.16PB的HBM2E顯存,這些刀片服務器使用專爲超級計算機設計的HPE Slingshot結構進行互連

英特爾副兼超級計算事業部總經理JeffMcVeigh稱,Aurora是英特爾Max系列顯卡的首次部署,也是最大的部署,基於至強MaxCPU的系統以及最大的顯卡集羣,這是這個歷史性的一部分,對Aurora實現突破性人工智能、科學和工程感到興奮

Aurora超級計算機採用由1024個固態存儲設備組成的存儲節點陣列,提供220TB的容量,以及31TB/s的總帶寬,可處理涉及海量數據集的工作負載,包括核聚變研究、科學工程、物理模擬、治療研究、天氣預報和任務

雖然Aurora刀片已經完成,但超級計算機還需要通過驗收測試,預計在今年下半年上線,達到超過2ExaFLOPS的理論峯值性能,使其進入Top500列表中的TOP1,成爲第一臺達到這一性能水平的超級計算機

阿貢國家實驗室副實驗室主任RickStevens稱,在努力進行驗收測試的同時,還會使用Aurora來訓練一些大規模的開源生成人工智能模型用於科學,Aurora具有超過60000個英特爾Max顯卡,具有非常快的I/O系統和全固態大容量存儲系統,是訓練這些模型的完美環境

雖然Aurora超級計算機正在通過測試,ANL正在向Top500.org提交性能結果,但英特爾也藉此機會證明了硬件相對於AMD和英偉達,具有明顯的性能優勢

根據英特爾Max系列顯卡的初步測試,在現實世界的科學和工程工作負載方面表現非常出色,在OpenMC上提供的性能是AMD Instinct MI250X顯卡的兩倍,且可以完美地跨數百個節點進行擴展,英特爾至強Max系列CPU可在衆多實際HPC應用中比競爭對手的性能高出40%,這些應用包括HPCG、NEMO-GYRE、Anerlastic Wave Propagation、BlackScholes和OpenFOAM

此外,建議關閉安卓開發者選項,因爲普聯AX21/AX1800路由器被黑,可用於攻擊安卓

安全研究人員在3月份發現了普聯(TP核Link)AX21/AX1800路由器固件安全漏洞,攻擊者可以通過注入Web管理界面的國家/地區字段來感染路由器

普聯在4月27日安全公告新的固件版本來修復該漏洞,但該漏洞已經被一種基於Mirai蠕蟲的病毒變種利用,攻擊者通過感染的AX21/AX1800路由器來控制它,使它變成肉雞

根據防火牆設備製造商Fortinet發佈的安全顯示得知,Condi殭屍網絡通過感染大量AX21/AX1800路由器,提供DDoS攻擊或租用服務給黑客,可以支付費用來獲取被Condi控制的路由器的控制權,也可以付費讓Condi對某個目標或競爭對手進行DDoS攻擊,從而使其癱瘓

Mirai蠕蟲感染路由器變成路由雞不罕見,同時也源於很多用戶沒有及時更新路由器固件、使用存在漏洞的固件以及暴露在公網上,被Mirai掃描自動感染

飛塔發佈的安全報告稱,被Mirai感染的路由器還會掃描內網TCP 5555接口,這個接口是用於安卓Debug Bridge(即ADB)的端口,當用戶打開USB調試功能後,ADB會被開放,在被感染的路由雞通過ADB連接到安卓設備後,黑客就可以使用安卓漏洞或植入惡意軟件,開啓USB調試後不會默認開啓5555接口,但開啓ADB需要開啓安卓開發者選項,建議定期檢查路由器固件更新,同時,對於安卓開發者選項和USB調試功能,應在使用時開啓,在不使用時及時關閉,以避免被感染,由於一旦路由器被攻擊者入侵,所有網絡活動都被監聽,用戶也被劫持進入釣魚頁面,所以建議格外注意

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com